Desde el inicio de la guerra entre Rusia y Ucrania en 2022, ha habido un aumento significativo en las operaciones ofensivas, destacando el profundo impacto de las tensiones geopolíticas en las empresas globales. Múltiples grupos de hackers continúan utilizando Ucrania como un campo de pruebas para extender su superficie de ataque en las arenas políticas de Europa y Estados Unidos. CERT-UA ha informado últimamente sobre un nuevo aumento en los ciberataques dirigidos contra entidades gubernamentales, el ejército y las agencias de defensa utilizando el malware DarkCrystal RAT, el cual se distribuye a través del mensajero Signal.

Análisis del Ataque UAC-0200

El 4 de junio de 2024, CERT-UA lanzó un nuevo aviso CERT-UA#9918 de una nueva campaña de phishing que aprovecha el mensajero Signal. El colectivo de hackers identificado como UAC-0200 está detrás de una nueva ola de operaciones maliciosas dirigidas a cuerpos del estado ucraniano, incluyendo funcionarios públicos, personal militar y representantes del sector de defensa que dependen en gran medida de Signal como un medio confiable de comunicación.

Notablemente, los hackers intentan atraer a las víctimas a abrir el archivo malicioso enviado a través de Signal, que contiene DarkCrystal RAT, utilizando un remitente que podría ser de la lista de contactos del destinatario o de grupos compartidos. Esta táctica apunta a aumentar el nivel de confianza de estos mensajes, planteando mayores amenazas a las potenciales víctimas de tales ataques de phishing sofisticados.

Los atacantes envían un archivo comprimido, una contraseña y un mensaje que enfatiza la necesidad de abrir el archivo perjudicial con malware en una computadora. Típicamente, el archivo comprimido mencionado contiene un archivo ejecutable (con extensiones como «.pif» o «.exe»), que es un archivo RARSFX que incluye un archivo VBE, un archivo BAT y un archivo EXE. Una vez ejecutado, este último infectará la computadora objetivo con el malware DarkCrystal RAT, permitiendo un acceso no autorizado oculto al sistema.

Los defensores señalan la tendencia creciente de ciberataques que explotan mensajeros populares como un vector de ataque inicial común y aprovechan cuentas legítimas comprometidas. En todos los casos, la víctima es atraída a abrir el archivo en una computadora, lo cual debe considerarse una advertencia específica para que los usuarios eviten los riesgos de intrusiones.

Detección de Intrusiones UAC-0200 Cubiertas en el Alerta CERT-UA#9918

El patrón continuamente creciente de ciberataques que abusan de aplicaciones de mensajería confiables para distribuir malware plantea riesgos crecientes para las organizaciones que podrían caer presa de las intenciones engañosas del adversario. En respuesta a la última alerta CERT-UA#9918, advirtiendo a los defensores de los ataques UAC-0200 que explotan Signal para distribuir DarkCrystal RAT, SOC Prime ha curado instantáneamente un conjunto relevante de algoritmos de detección.

Haga clic en el Explorar Detecciones botón para acceder a la lista de reglas Sigma para la detección de actividad UAC-0200 cubiertas en la correspondiente alerta CERT-UA#9918. Todas las detecciones están filtradas por la etiqueta personalizada basada en el identificador de investigación CERT-UA para ayudar a los equipos de seguridad a acelerar su búsqueda y selección de contenido. Las reglas Sigma basadas en TTP proporcionadas en este conjunto de detección están vinculadas a MITRE ATT&CK® y son compatibles con las soluciones SIEM, EDR y Data Lake líderes en el mercado, tanto en premisa como en la nube, para agilizar las operaciones de ingeniería de detección para organizaciones que operan en ecosistemas dispersos. Alternativamente, los equipos de seguridad también pueden acceder a detecciones relevantes utilizando la etiqueta «UAC-0200» basada en la atribución del adversario.

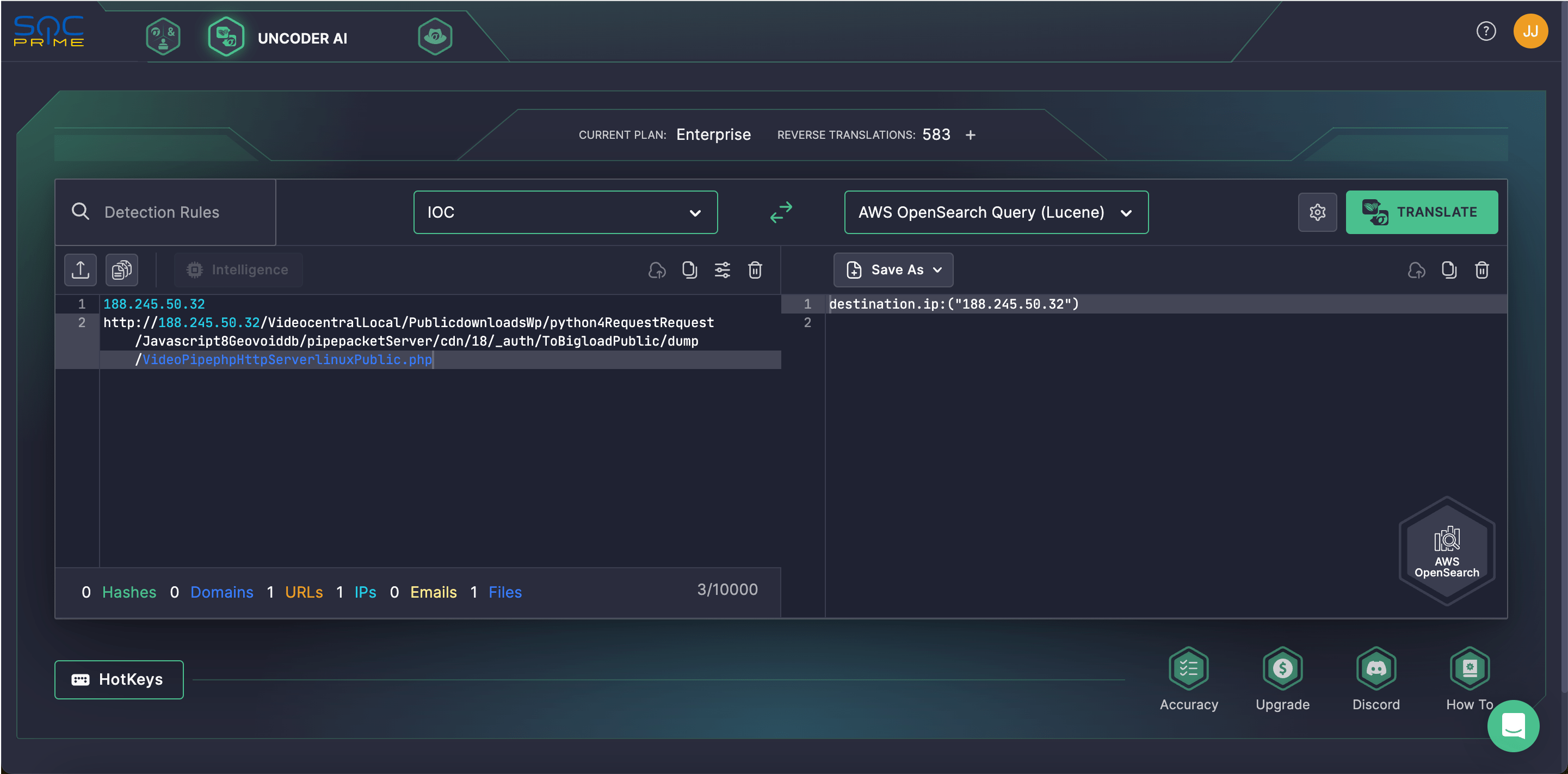

Para simplificar la búsqueda del archivo, host o IOCs basados en red ofrecidos en el informe CERT-UA#9918, los ingenieros de seguridad pueden confiar en el Uncoder AI de SOC Prime utilizando el empaquetador de IOCs incorporado. La solución permite convertir automáticamente la información de amenazas en consultas IOC optimizadas para el rendimiento, compatibles con el formato SIEM o EDR de su elección.

Contexto MITRE ATT&CK

Al emplear MITRE ATT&CK, los ciberdefensores pueden obtener información detallada sobre el contexto de la última operación ofensiva y los TTPs vinculados a UAC-0200. Consulte la tabla a continuación para ver la lista completa de reglas Sigma específicas que corresponden a las tácticas, técnicas y sub-técnicas relevantes de ATT&CK.