Los actores de amenazas frecuentemente aprovechan las herramientas de gestión remota en los ciberataques a través del vector de ataque de phishing. Por ejemplo, el software Remote Utilities ha sido ampliamente explotado en campañas ofensivas contra Ucrania. CERT-UA, junto con CSIRT-NB, ha identificado recientemente un ciberataque dirigido atribuido al UAC-0188 empleando software de gestión remota. Se observó a los adversarios logrando acceso no autorizado a las computadoras de organizaciones ucranianas explotando una herramienta popular SuperOps RMM.

Detectar actividad del UAC-0188 cubierto en la investigación de CERT-UA#9797

La creciente exposición e impacto de los ataques de phishing que abusan de software legítimo, incluidas las herramientas de gestión remota, subraya la necesidad de mejorar las defensas cibernéticas proactivas. La plataforma SOC Prime proporciona una colección de reglas Sigma para detectar la última actividad maliciosa que aprovecha SuperOps RMM con fines ofensivos, apunta a Ucrania y potencialmente expande el alcance del ataque a Europa y los EE. UU. Para facilitar la búsqueda, los algoritmos de detección pueden filtrarse por las etiquetas personalizadas “UAC-0188” o “CERT-UA#9797” basadas en identificadores de grupo o de investigación.

Inicie sesión en la plataforma SOC Prime y haga clic en el botón Explorar Detecciones button to instantly drill down to the relevant detection stack enriched with actionable metadata, aligned with the marco MITRE ATT&CK®, y listo para desplegarse en múltiples soluciones de análisis de seguridad en uso.

Para defenderse proactivamente contra ataques similares que explotan herramientas legítimas de gestión remota, los ingenieros de seguridad también pueden aprovechar más contenido de SOC agregado a la pila de detección relevante disponible a través de este enlace.

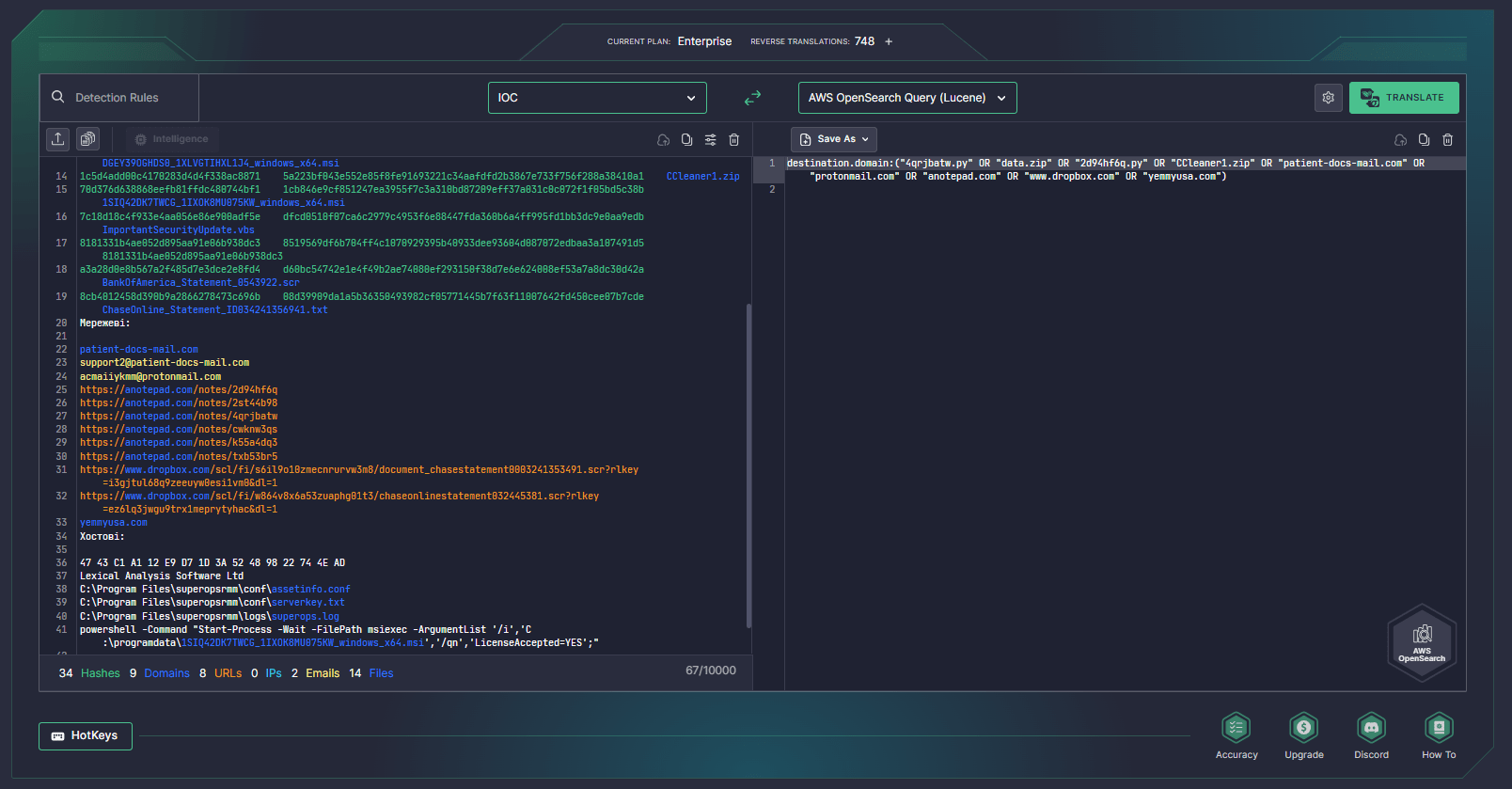

CERT-UA también ha proporcionado la lista de IOCs para buscar amenazas relacionadas con la actividad más reciente del UAC-0188. Aprovechando el Uncoder AI de SOC Prime, los Ingenieros de Detección, Cazadores de Amenazas y Analistas SOC pueden optimizar el emparejamiento de IOCs convirtiendo instantáneamente inteligencia de amenazas relevante en consultas personalizadas de IOCs listas para buscar en el formato de lenguaje que coincida con el SIEM o EDR en uso.

Análisis del Ataque UAC-0188

El 23 de mayo de 2024, CSIRT-NBU y CERT-UA emitieron una nueva alerta CERT-UA#9797 advirtiendo a la comunidad global de defensores cibernéticos sobre un ataque de phishing contra Ucrania que utiliza una herramienta legítima de gestión remota SuperOps RMM. La actividad maliciosa ha sido vinculada al colectivo de hackers UAC-0188.

El flujo de infección se desencadena por un correo electrónico de phishing con un enlace a Dropbox, que conduce a la descarga de un archivo ejecutable SCR. Este último se crea usando PyInstaller y contiene el código Python legítimo para el juego “Minesweeper” junto con una cadena codificada en base64 de 28MB. El resto del código del programa descarga, decodifica y ejecuta el código Python. La función principal del código Python descargado es llamar a la función “create_license_ver” de “Minesweeper”, siendo el argumento una combinación de la cadena codificada en base64 del script descargado y la cadena base64 de 28MB contenida en el archivo SCR inicial.

Concatenar y decodificar la cadena conduce a obtener un archivo ZIP, que extrae y ejecuta un archivo MSI que representa el software legítimo SuperOps RMM. Ejecutar este programa en la computadora permite a los adversarios obtener acceso remoto no autorizado a terceros.

CERT-UA realizó más investigaciones sobre las TTPs del adversario. Usando las características del archivo SCR, se encontraron cinco archivos similares, nombrados según instituciones financieras y de seguros en Europa y los EE. UU. Según la investigación, es probable que los ciberataques descubiertos se hayan lanzado no más tarde de febrero-marzo de 2024, ampliando los adversarios el ámbito geográfico de impacto.

Los defensores recomiendan a las organizaciones que no usan SuperOps RMM legítimo que aseguren que no haya actividad de red relacionada con los dominios *.superops.com y *.superops.ai para prevenir ataques asociados con las últimas operaciones del UAC-0188.

Contexto MITRE ATT&CK

Aprovechando MITRE ATT&CK, los defensores cibernéticos pueden obtener información detallada sobre el contexto de las operaciones ofensivas y TTPs vinculadas al UAC-0188. Consulte la tabla a continuación para ver la lista completa de reglas Sigma específicas que corresponden a las tácticas, técnicas y sub-técnicas relevantes de ATT&CK.