The colectivo de hackers UAC-0184 ha vuelto, una vez más poniendo su mira en las Fuerzas Armadas de Ucrania. Los adversarios intentan acceder a las computadoras objetivo para robar archivos y datos de mensajería, según la última investigación de CERT-UA.

Descripción del Último Ataque de UAC-0184

Los defensores han estado observando un aumento significativo en la actividad maliciosa del grupo UAC-0184 a lo largo de 2024. Al inicio del año, los hackers lanzaron una campaña de phishing contra Ucrania, utilizando cebos de phishing relacionados con lo militar and Remcos RAT malware como parte de sus herramientas ofensivas.

El 16 de abril, CERT-UA lanzó un nuevo aviso centrado en una nueva ola de operaciones ofensivas del grupo. En la última campaña maliciosa atribuida al grupo UAC-0184, los adversarios están atacando las computadoras de las Fuerzas Armadas de Ucrania intentando robar datos sensibles. Como vector de ataque inicial, el grupo aplica ingeniería social, tales como mensajes de señuelo sobre la apertura de una investigación ejecutiva o un caso criminal, videos de acción de combate, o solicitudes de conocimiento a través de plataformas de citas populares. El posterior chat con un militar puede implicar la transferencia de un archivo o archivo con una solicitud de ayuda para abrirlo o procesarlo.

Los adversarios aprovechan múltiples herramientas ofensivas, incluida software comercial y utilidades de código abierto. Por ejemplo, UAC-0184 aplica el malware IDAT (HijackLoader, SHADOWLADDER, GHOSTPULSE) en la etapa inicial de intrusión. Otras cepas maliciosas incluyen REMCOSRAT, VIOTTOKEYLOGGER y XWORM. El grupo también utiliza utilidades SIGTOP y TUSC, que son accesibles públicamente desde GitHub, para robar y extraer datos de computadoras objetivo, incluyendo mensajes y detalles de contacto de Signal, una plataforma popular entre el personal militar.

Para minimizar las intrusiones de adversarios, los defensores recomiendan mantener la ciberseguridad en alto al usar mensajeros populares que no son canales controlados adecuadamente para el intercambio de información y están en riesgo de ser aprovechados por atacantes.

Detectar la Actividad de UAC-0184 Abordada en la Alerta CERT-UA#9474

El aumento del número de ciberataques contra Ucrania relacionados con el grupo UAC-0184 subraya la necesidad de mejorar las defensas para identificar oportunamente las intrusiones. Inicie sesión en SOC Prime Platform para acceder a toda la colección de algoritmos de detección para ataques de UAC-0184 que utilizan mensajeros y sitios de citas populares según el más reciente aviso CERT-UA#9474. Busque el stack de detección relevante aplicando la etiqueta personalizada basada en el ID de alerta CERT-UA:

Reglas Sigma para detectar la actividad de UAC-0184 cubiertas en el informe CERT-UA#9474

Todos los algoritmos de detección están alineados con el marco MITRE ATT&CK® v.14.1, enriquecido con inteligencia de amenazas relevante y metadatos procesables, y son instantáneamente convertibles a diversos formatos de lenguaje SIEM, EDR y Data Lake para escalar sus operaciones de Ingeniería de Detección.

Si está buscando el conjunto completo de reglas para la detección de ataques de UAC-0184, haga clic en el Explorar Detecciones botón a continuación, y acceda a más elementos de contenido que aborden los TTPs del grupo y reflejen sus patrones de comportamiento comunes.

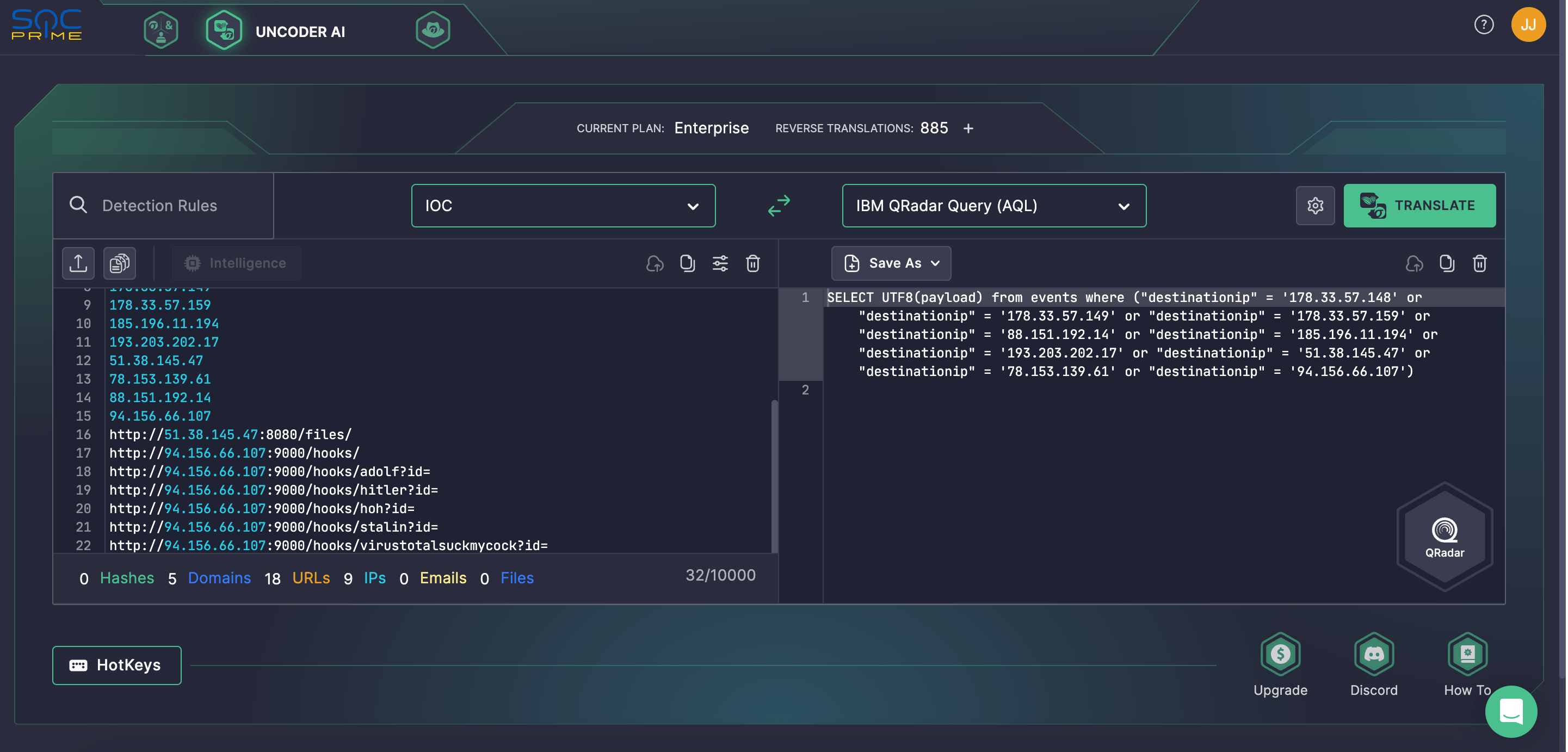

Para optimizar su coincidencia de IOC, confíe en Uncoder AI, el primer co-piloto de IA de la industria para la Ingeniería de Detección, y cace instantáneamente los indicadores de compromiso proporcionados en la alerta CERT-UA#9474. Uncoder AI actúa como un empaquetador de IOC, permitiendo que analistas CTI y SOC y Cazadores de Amenazas analicen sin inconvenientes los IOCs y los conviertan en consultas de caza personalizadas listas para ejecutar en el SIEM o EDR de su elección.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad detallada del contexto de las operaciones ofensivas atribuidas a UAC-0184. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes a ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Deobfuscated/Decode Files or Information (T1140) | ||

Command and Control | Ingress Tool Transfer (T1105) |