Los investigadores de CERT-UA notifican a los defensores sobre la persistente campaña maliciosa que afecta a más de 11 proveedores de telecomunicaciones. El grupo UAC-0165 detrás de estos ataques destructivos ha estado apuntando al sector de telecomunicaciones de Ucrania durante un período de más de 5 meses con el objetivo de paralizar la infraestructura crítica, lo que genera la necesidad de una investigación exhaustiva entre los defensores para anticiparse a posibles amenazas.

Análisis de Ataque UAC-0165 Dirigido a las Telecomunicaciones

El 15 de octubre de 2023, una alerta de seguridad recién publicada CERT-UA#7627 advirtió a los colegas de la industria sobre la campaña prolongada contra Ucrania, siendo los proveedores de telecomunicaciones el objetivo de los ataques cibernéticos destructivos. Los ciberdelincuentes rastreados como UAC-0165 están detrás de intrusiones en los sistemas de comunicación de al menos 11 proveedores, lo que provoca interrupciones en el servicio para los consumidores de telecomunicaciones. La colaboración con uno de los proveedores de telecomunicaciones comprometidos permitió a los investigadores de CERT-UA obtener información sobre el incidente, identificar las TTP comunes de los atacantes e investigar a fondo las intenciones ofensivas para prevenir nuevas intrusiones en el sector de telecomunicaciones.

En la etapa inicial del ataque, UAC-0165 escanea las subredes del proveedor utilizando un conjunto común de puertos de red respaldado por la utilidad Masscan. Una vez que los atacantes identifican las interfaces de gestión, como SSH o RDP, siempre que el acceso a ellas no esté restringido, intentan autenticarlo. Los adversarios también buscan vulnerabilidades y las explotan una vez reveladas. Además, los actores de UAC-0165 analizan los servicios accesibles al público, como aplicaciones web, como facturación, cuentas de usuario personal y servidores de alojamiento, utilizando ffuf, DirBuster, gowitness, nmap y otras utilidades de escaneo.

Notablemente, UAC-0165 realiza actividades de reconocimiento y explotación desde servidores previamente comprometidos y aplica servidores proxy como Dante, SOCKS5, etc., para enrutar el tráfico a través de estos nodos.

Los investigadores también señalan un conjunto de indicadores adicionales de compromiso, incluida la instalación de un módulo RAM conocido como POEMGATE que permite a los adversarios autenticarse con una contraseña definida estáticamente. Además, este último almacena credenciales de usuario ingresadas durante la autenticación en un formato codificado XOR. Estas puertas traseras se preinstalan para permitir a los atacantes recopilar datos de autenticación de administradores actualizados con el tiempo. Estas credenciales a menudo se utilizan para acceder a otros servidores y equipos de red. Para eludir la configuración que restringe el uso de un shell de comandos, los archivos originales “/bin/false” y “/bin/nologin” se reemplazan con “bash”. Los hackers de UAC-0165 también comúnmente eliminan los signos de acceso no autenticado a través de la utilidad WHITECAT.

Además, puede instalarse una variante del programa POSEIDON en el servidor. Su funcionalidad incluye una amplia gama de herramientas de gestión remota. La persistencia de POSEIDON se asegura reemplazando o modificando el archivo binario legítimo, en el que se agrega un código de programa, creando un hilo con un argumento “start_routine” en forma de la función “RunMain”, que se importa de la biblioteca “libc.so”.

En caso de que el proveedor de telecomunicaciones objetivo ofrezca servicios de alojamiento, tras el compromiso del sitio web, una puerta trasera llamada Weevely puede ser desplegada en el servidor web. Si el servidor está dentro de la red del proveedor, los hackers pueden aprovecharlo para avanzar en un ataque a otros elementos dentro de la DMZ o la red informática local.

Además de las utilidades específicas, los adversarios obtienen acceso no autorizado persistente a la infraestructura del proveedor a través de cuentas regulares de VPN. Esto se puede lograr si falta la autenticación de múltiples factores basada en códigos de una sola vez de una aplicación. Un signo obvio de compromiso de VPN es una conexión desde direcciones IP de una red TOR y de servicios VPN, incluidos aquellos que están “clasificados” como ucranianos. Los hackers también pueden robar credenciales a las cuentas oficiales en mensajerías junto con los tokens para enviar mensajes de texto.

En la etapa final del ataque, los actores de la amenaza intentan interrumpir el equipo de red y de servidor activo, así como paralizar los sistemas de almacenamiento de datos. Esto puede lograrse aprovechando contraseñas idénticas y acceso sin restricciones a las interfaces de gestión de este equipo. Además, la ausencia de copias de seguridad de las configuraciones actuales puede tener un impacto negativo en la capacidad de restaurar rápidamente la funcionalidad del sistema.

Para remediar las amenazas asociadas con la actividad UAC-0165 y aumentar la resiliencia cibernética, los defensores instan a los proveedores de telecomunicaciones a habilitar la autenticación de múltiples factores y seguir las mejores prácticas de seguridad destacadas en las recomendaciones CERT-UA.

Detección de la Campaña de UAC-0165 de Larga Duración Dirigida a la Infraestructura Crítica de Ucrania

Los contrapartes ofensivas respaldadas por Rusia continuamente apuntan a organizaciones ucranianas con el objetivo de interrumpir la infraestructura nacional en línea y extender sus tácticas maliciosas probadas a un mayor rango de objetivos globales. Para asistir a los defensores cibernéticos en la detección proactiva de posibles ciberataques afiliados a actores de amenazas rusos, SOC Prime Platform para defensa cibernética colectiva ofrece un conjunto dedicado de reglas Sigma seleccionadas, incluidas aquellas específicamente dirigidas a la detección de ataques UAC-0165.

Los algoritmos de detección se filtran según la ID del grupo y la alerta CERT-UA correspondiente, permitiendo a los expertos en ciberseguridad buscar el contenido por las etiquetas “CERT-UA#7627” o “UAC-0165”. Todas las reglas Sigma relacionadas están alineadas con MITRE ATT&CK® y pueden ser convertidas automáticamente a 28 plataformas SIEM, EDR, XDR o Data Lake. Presione el botón Explorar Detecciones a continuación para acceder al conjunto de detección dirigido a la última campaña de UAC-0165 contra el sector de telecomunicaciones ucraniano.

Además, puede sumergirse en el conjunto de contenido de detección ampliado que cubre la actividad maliciosa de UAC-0165 de SOC Prime’s.

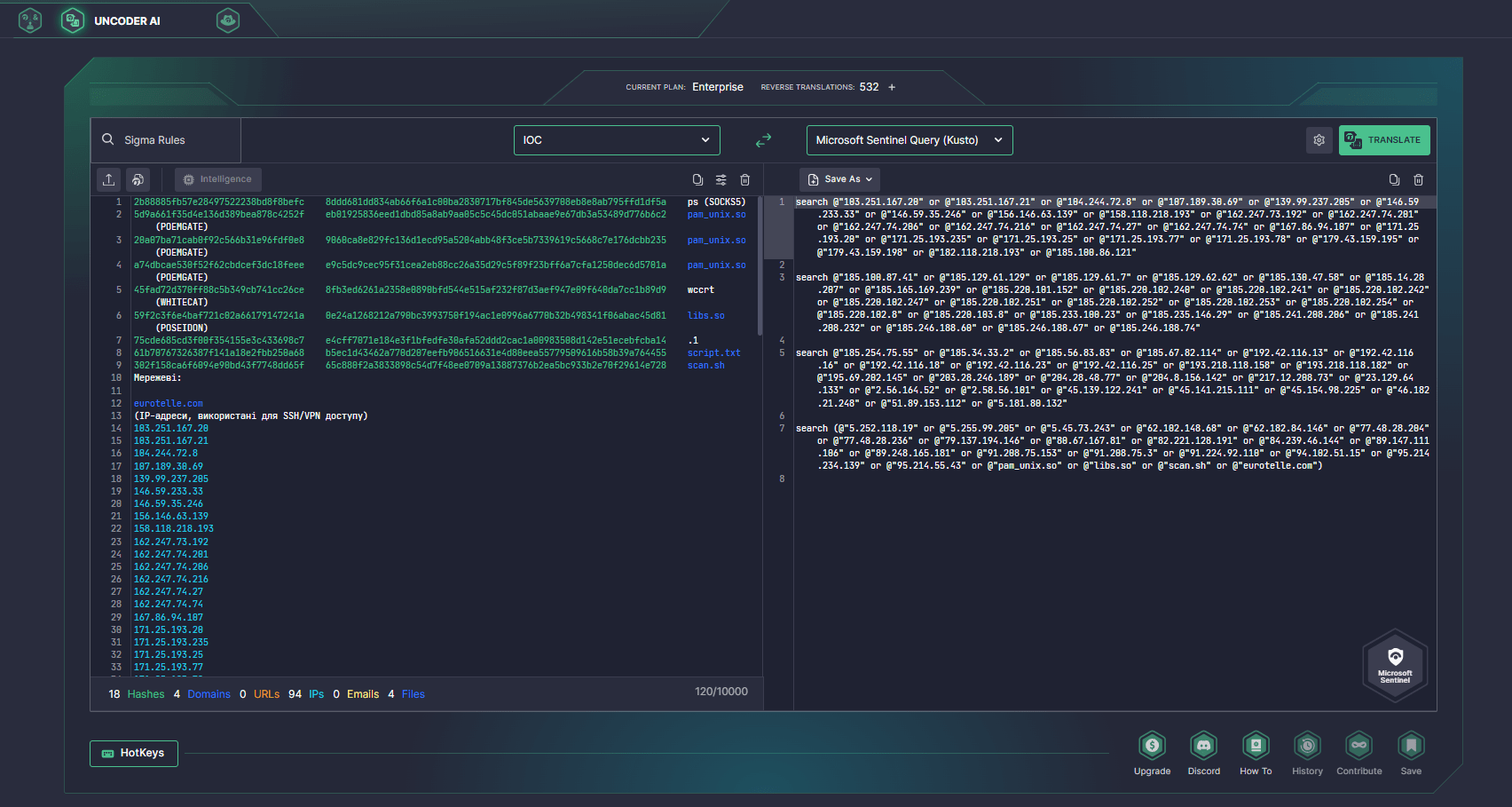

también se puede usar para buscar también se puede usar para buscar IOC relevantes proporcionados por CERT-UA creando consultas personalizadas y ejecutándolas automáticamente en su entorno en la nube. Contexto MITRE ATT&CK

Los miembros del equipo SOC también pueden explorar los detalles del ataque cubiertos en la alerta CERT-UA#7627. Sumérjase en la tabla a continuación para encontrar la lista de todas las tácticas de adversario aplicables, técnicas y sub-técnicas vinculadas a las reglas Sigma mencionadas anteriormente para un análisis en profundidad:

Use Uncoder AI para buscar IOCs relacionados con la actividad UAC-0165 cubierta en la alerta CERT-UA#7627.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |