Justo después de la campaña de ciberespionaje de UAC-0099 a través del vector de ataque de phishing, otro colectivo de hackers ha evolucionado en el ámbito de las amenazas cibernéticas para atacar a organizaciones ucranianas. CERT-UA notifica a los defensores sobre el descubrimiento de sitios web falsos que imitan la página oficial de la aplicación «Army+» y están alojados utilizando el servicio Cloudflare Workers. La actividad maliciosa está vinculada al grupo UAC-0125, que es muy probablemente asociado con el nefasto colectivo de hackers respaldado por Rusia rastreado como UAC-0002 (también conocido como APT44 también conocido como Sandworm).

Detectar Ataques UAC-0125 Cubiertos en la Alerta CERT-UA#12559

El creciente número de ciberataques que tienen como objetivo organismos gubernamentales, agencias militares y de defensa, y el sector de infraestructura crítica ha estado causando revuelo en la línea del frente cibernética desde la guerra total de Rusia contra Ucrania. El lanzamiento de un nuevo aviso CERT-UA#12559 amplifica la creciente preocupación sobre la actividad del adversario UAC-0125, con fuertes indicios de su conexión con el grupo UAC-0002 de Rusia (también conocido como Sandworm APT) y la necesidad de incrementar la vigilancia en ciberseguridad. Plataforma SOC Prime para defensa cibernética colectiva equipa a los equipos de seguridad con un stack de detección relevante para prevenir proactivamente los ataques cubiertos en la alerta CERT-UA#12559.

Clic Explorar Detecciones para acceder al contenido SOC dedicado o utilizar las etiquetas personalizadas correspondientes al buscar en el Mercado de Detección de Amenazas basado en el identificador de clúster o el ID de alerta CERT-UA. Los algoritmos de detección están alineados con el marco MITRE ATT&CK® y ofrecen un contexto de amenaza cibernética accionable, incluyendo CTI metadatos operacionales. Los ingenieros de seguridad también pueden traducir el código de detección de manera automatizada para uno de los más de 30 formatos SIEM, EDR, o Data Lake elegidos.

Los equipos también pueden investigar las TTPs asociadas con las operaciones ofensivas del actor accediendo a la colección completa de reglas Sigma a través de la etiqueta correspondiente «UAC-0125«. Además, los expertos en seguridad pueden aplicar la etiqueta “Sandworm” para buscar detecciones vinculadas al clúster de adversarios, que es muy probablemente asociado con la última actividad UAC-0125.

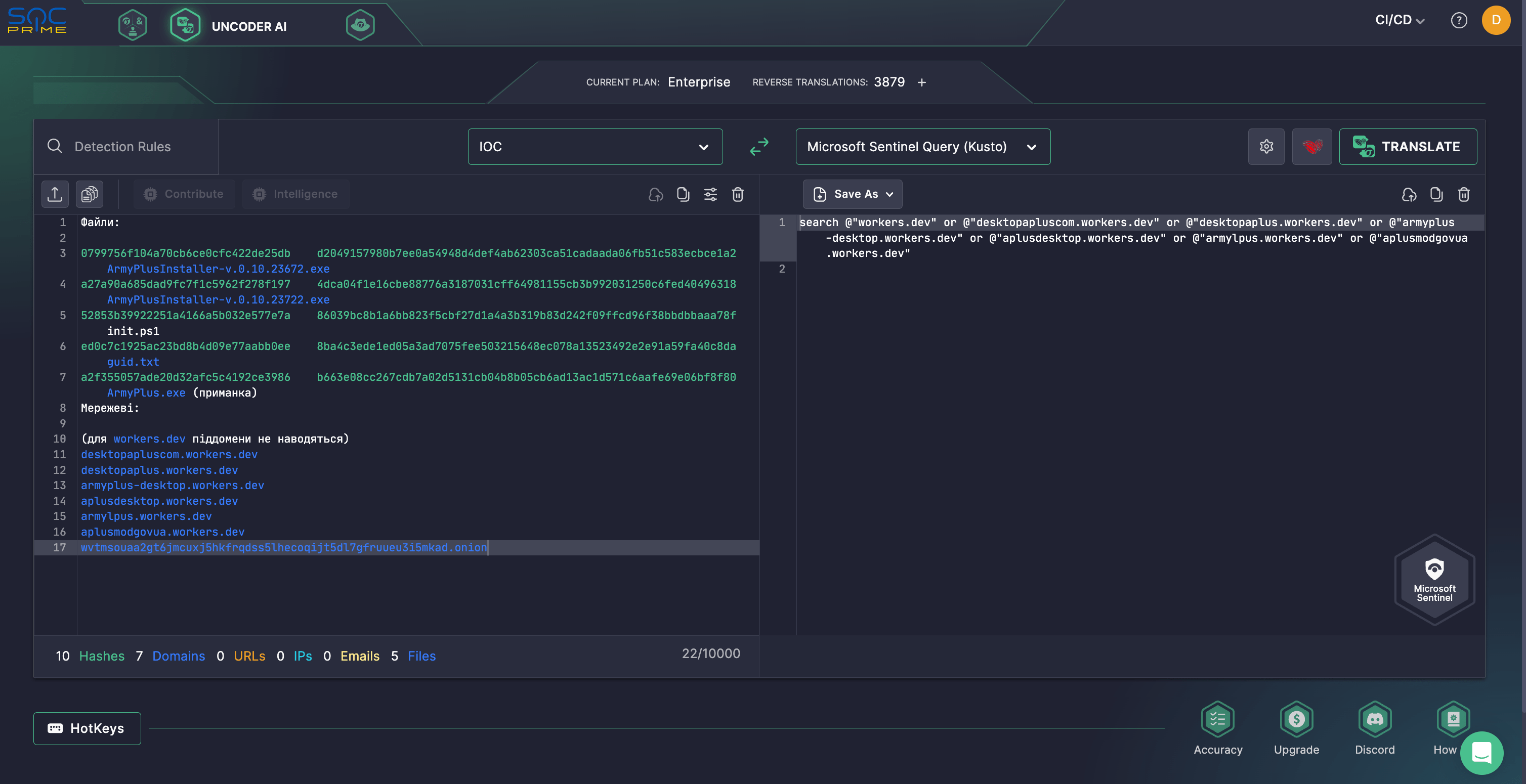

Al aprovechar el Uncoder AIde SOC Prime, las organizaciones pueden acelerar la coincidencia de IOCs relacionados con las operaciones ofensivas UAC-0125 observadas en la última alerta CERT-UA mientras convierten sin problemas los IOCs en consultas de caza personalizadas que coincidan con el formato de lenguaje en uso.

Análisis del Ataque UAC-0125

El 17 de diciembre de 2024, CERT-UA recibió información de los expertos de MIL.CERT-UA relacionada con el descubrimiento de varios sitios web fraudulentos que se hacen pasar por la página oficial de la aplicación «Army+» y están alojados a través del servicio Cloudflare Workers. Army+ fue creada por el Ministerio de Defensa junto con el Estado Mayor de las Fuerzas Armadas de Ucrania para transformar el ecosistema del ejército ucraniano y ayudar a resolver las solicitudes del personal militar.

Según la alerta correspondiente, al visitar estos sitios web falsos, se invita a los usuarios a descargar el archivo ejecutable «ArmyPlusInstaller-v.0.10.23722.exe», con el nombre del archivo posiblemente cambiado. aviso CERT-UA#12559 El archivo ejecutable es un instalador creado usando NSIS (Nullsoft Scriptable Install System), que, además del archivo señuelo .NET «ArmyPlus.exe,» contiene archivos de intérprete de Python, un archivo del programa Tor y un script PowerShell «init.ps1.»

The executable file is an installer created using NSIS (Nullsoft Scriptable Install System), which, in addition to the .NET bait file «ArmyPlus.exe,» contains Python interpreter files, a Tor program archive, and a PowerShell script «init.ps1.»

Cuando se abre el archivo «ArmyPlusInstaller-v.0.10.23722.exe», ejecuta el archivo señuelo y un script PowerShell. Este último está diseñado para instalar OpenSSH en el sistema comprometido, generar un par de claves RSA, agregar la clave pública para autenticación, enviar la clave privada al atacante a través de «curl», y exponer un servicio SSH oculto a través de Tor. Todas estas operaciones dan a los atacantes el visto bueno para obtener acceso remoto a la computadora de la víctima, facilitando el compromiso adicional del sistema. La actividad del adversario se rastrea bajo el identificador UAC-0125 y, con alta confianza, tiene lazos con el clúster UAC-0002 vinculado a Rusia (también conocido como UAC-0133, APT44, UAC-0082, o Sandworm). El notorio grupo APT Sandworm ha estado atacando a cuerpos del estado ucraniano y organizaciones de infraestructura crítica por más de una década. Son responsables de los apagones inducidos por BlackEnergy en 2015-2016, de los apagones inducidos por BlackEnergy, la campaña global NotPetya en 2017, y los ataques de 2022 a las instalaciones eléctricas ucranianas usando Industroyer 2 y varios malwares de borrado de datos. En la primera mitad de 2024, el vector de compromiso inicial de los atacantes fue un paquete de Microsoft Office que contenía un componente troyanizado, el cual incluía el archivo «CommunicatorContentBinApp.cmd» con un comando PowerShell.

Contexto ATT&CK de MITRE

Aplicando ATT&CK, los equipos de seguridad pueden obtener valiosos conocimientos sobre las TTPs de UAC-0125 involucradas en la última campaña maliciosa contra Ucrania, como se detalla en el último informe de CERT-UA. La tabla a continuación proporciona una colección comprensiva de reglas Sigma que abordan las tácticas, técnicas y sub-técnicas asociadas a ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Discovery | System Information Discovery (T1082) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Proxy: Multi-hop Proxy (T1090.003) | |

Protocol Tunneling (T1572) | ||

Encrypted Channel: Asymmetric Cryptography (T1573.002) | ||

Exfiltration | Exfiltration Over C2 Channel (T1041) |