Desde el estallido de la guerra a gran escala en Ucrania, los defensores cibernéticos han identificado los crecientes volúmenes de campañas de ciberespionaje dirigidas a recopilar información de los organismos estatales ucranianos. Además, las mismas tácticas, técnicas y procedimientos se aplican para atacar una geografía más amplia, incluyendo América del Norte, Europa y Asia. En concreto, en mayo de 2023, el grupo UAC-0063 lanzó una campaña de ciberespionaje dirigida a Ucrania, Asia Central, Israel e India. Y ahora, la alerta más reciente de CERT-UA advierte a los defensores cibernéticos sobre la operación ofensiva en curso contra instituciones de investigación ucranianas orquestada por el mismo colectivo de hacking.

Detectar la Actividad de UAC-0063 Cubierta en la Alerta CERT-UA#10356

El grupo UAC-0063 está de vuelta en el escenario de amenazas cibernéticas, atacando el sector académico en Ucrania. La capacidad del grupo para experimentar con diversos kits de herramientas de adversarios y múltiples vectores de infección en el flujo inicial del ataque destaca la necesidad de una defensa proactiva. La Plataforma de SOC Prime para la defensa cibernética colectiva ofrece un conjunto completo de productos para Ingeniería de Detección impulsada por IA, Caza de Amenazas Automatizada y Validación de la Pila de Detección, lo que permite a las organizaciones detectar intrusiones a tiempo y optimizar su postura de ciberseguridad frente al riesgo. Siguiendo el enlace a continuación, los expertos en seguridad pueden acceder instantáneamente a la pila de detección integral que aborda la actividad adversaria más reciente de UAC-0063 y filtrada por la etiqueta “CERT-UA#10356” basada en el ID de alerta.

Reglas Sigma para la detección de ataques de UAC-0063 basadas en la alerta CERT-UA#10356

Todos los algoritmos de detección están mapeados al marco MITRE ATT&CK®, enriquecidos con CTI y metadatos procesables, y están listos para implementarse en docenas de plataformas de análisis de seguridad nativas de la nube y locales.

Para defenderse proactivamente contra los últimos y perennes ciberataques atribuidos a UAC-0063, los ingenieros de seguridad también pueden acceder a más contenido relevante de SOC haciendo clic en el Explorar Detecciones botón abajo.

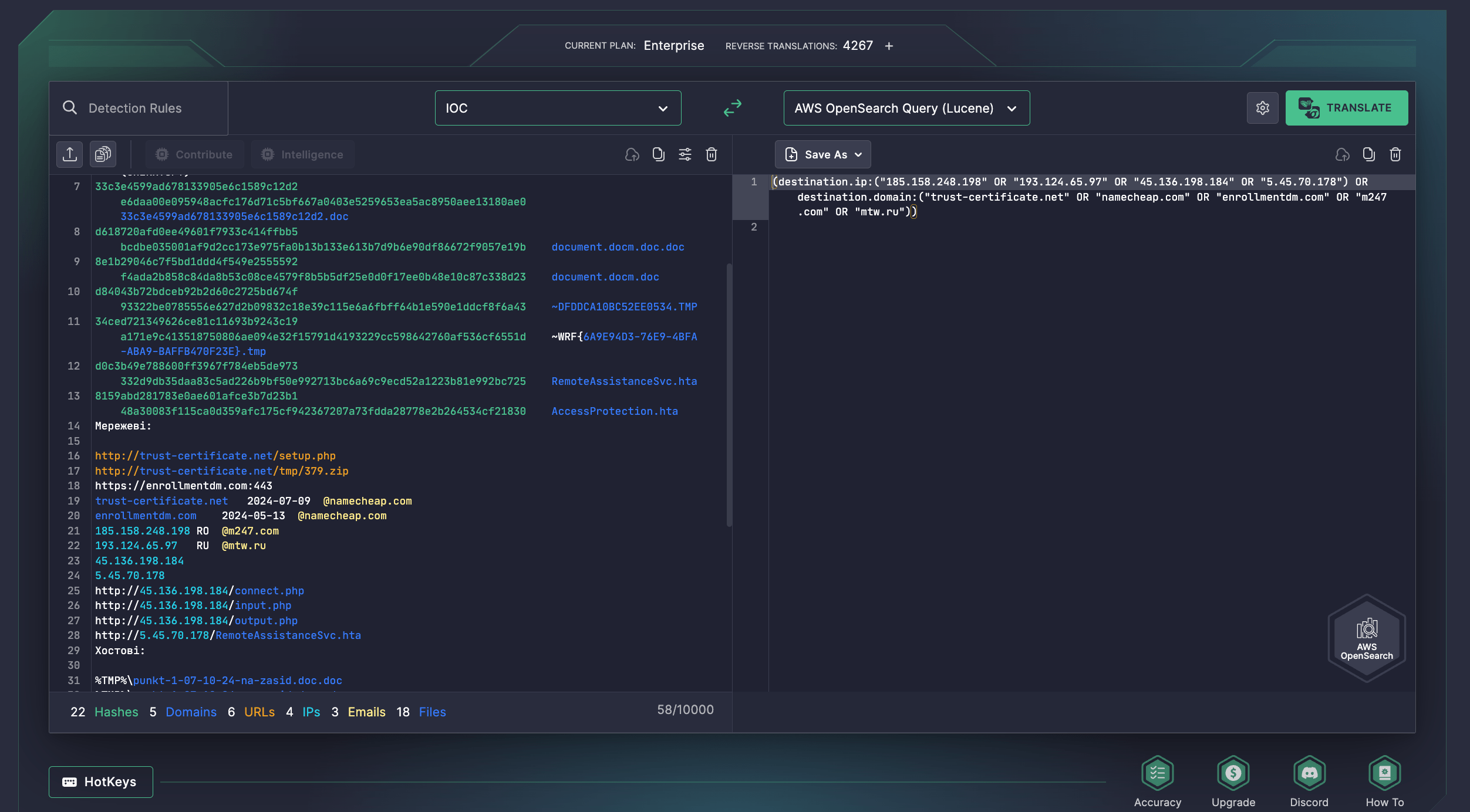

CERT-UA ha proporcionado una colección de IOC para detectar amenazas relacionadas con la actividad reciente del grupo UAC-0063. Confiando en el Uncoder AI de SOC Prime, los defensores pueden simplificar la coincidencia de IOC convirtiendo instantáneamente la inteligencia de amenazas relevante en consultas personalizadas optimizadas para el rendimiento, adaptadas al formato de lenguaje del SIEM o EDR elegido y listas para buscar en el entorno seleccionado.

Análisis de la Actividad Más Reciente de UAC-0063

Los investigadores de CERT-UA han descubierto una nueva campaña maliciosa atribuida al colectivo de hackers UAC-0063. Los adversarios lanzaron un ataque contra instituciones de investigación ucranianas el 8 de julio de 2024, aprovechando los malware HATVIBE y CHERRYSPY.

En la etapa inicial de infección, los atacantes que tienen acceso a la cuenta de correo electrónico de un empleado envían una copia de un correo electrónico enviado recientemente a docenas de destinatarios, incluido el remitente original. Es notable que el archivo adjunto original es reemplazado por otro documento que contiene una macro.

Al abrir el archivo DOCX y activar la macro, se generará y abrirá otro archivo con una macro en la computadora. Este último, a su vez, creará y abrirá un archivo HTA codificado del malware “RecordsService” de HATVIBE, junto con un archivo de tarea programada “C:WindowsSystem32TasksvManageStandaloneService” diseñado para lanzar la muestra maliciosa.

Además, los adversarios descargan un intérprete de Python y el malware CHERRYSPY en el directorio «C: ProgramDataPython», confiando en capacidades técnicas para el control remoto oculto del equipo. A diferencia de la versión anterior del malware, que estaba ofuscada con pyArmor, la última iteración fue compilada en un archivo .pyd (DLL).

Es notable que la actividad observada recientemente de los actores UAC-0063 podría estar afiliada al grupo APT28 (UAC-0001), que está directamente vinculado a la Dirección Principal del Estado Mayor de las Fuerzas Armadas de Rusia. Además, se encontró un archivo DOCX con una macro similar en VirusTotal, subido desde Armenia el 16 de julio de 2024. El contenido señuelo de este archivo contiene texto dirigido al Departamento de Política de Defensa del Ministerio de Defensa de la República de Armenia en nombre del Departamento de Cooperación Militar Internacional del Ministerio de Defensa de la República de Kirguistán.

Además, durante junio de 2024, los defensores observaron múltiples instancias de instalación del backdoor HATVIBE a través de la explotación de la vulnerabilidad del Servidor de Archivos HTTP HFS (probablemente CVE-2024-23692). Esto demuestra que el grupo UAC-0063 aplica diversos vectores de ataque para el compromiso inicial.

Para minimizar los riesgos de las intrusiones de UAC-0063, los defensores recomiendan encarecidamente habilitar la autenticación de dos factores para las cuentas de correo electrónico, aplicar políticas para bloquear la ejecución de macros, mshta.exe y otro software potencialmente peligroso, incluido el intérprete de Python, y seguir las mejores prácticas y recomendaciones de la industria típicas del panorama actual de amenazas cibernéticas.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una amplia visibilidad de los patrones de comportamiento relacionados con el último ataque de UAC-0063 contra instituciones de investigación ucranianas. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las correspondientes tácticas, técnicas y sub-técnicas ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Exploit Public-Facing Application (T1190) | ||

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Defense Evasion | System Binary Proxy Execution: Mshta (T1218.005) | |

Modify Registry (T1112) |