The Colectivo de hackers Vermin, también rastreado como UAC-0020, resurge, atacando a Ucrania utilizando una nueva herramienta ofensiva apodada FIRMACHAGENT. En el último ataque, los adversarios aprovechan el vector de ataque de phishing para distribuir correos electrónicos con el asunto señuelo relacionado con los prisioneros de guerra en el frente de Kursk.

Análisis del ataque UAC-0020 alias Vermin usando FIRMACHAGENT

El 19 de agosto de 2024, el equipo de CERT-UA lanzó un nuevo aviso de ciberseguridadCERT-UA#10742, cubriendo el resurgimiento del grupo de hackers UAC-0020, también conocido como Vermin, en el ámbito de amenazas cibernéticas. Notablemente, hace un par de meses, Vermin lanzó una campaña “SickSync” contra las Fuerzas Armadas de Ucrania utilizando malware SPECTR, que también fue una de las herramientas clave del arsenal adversario del grupo a mediados de marzo de 2022, dirigido a agencias gubernamentales y militares ucranianas. En la última campaña, además del habitual malware SPECTR del conjunto de herramientas ofensivas, los atacantes aprovechan una nueva herramienta ofensiva conocida como malware FIRMACHAGENT.

El flujo de infección comienza con correos electrónicos de phishing que aprovechan el tema de los prisioneros de guerra en el frente de Kursk, incrustando un enlace a un archivo ZIP malicioso. El archivo contiene un archivo CHM llamado «list_of_inactive_vice_chairs_kursk.chm», que incluye un archivo HTML con código JavaScript que desencadena la ejecución de un script PowerShell ofuscado. Este último está diseñado para descargar componentes del malware SPECTR, que roba datos sensibles como documentos, capturas de pantalla o datos del navegador, y el nuevo malware FIRMACHAGENT. La función principal de la nueva herramienta ofensiva es cargar los datos robados a un servidor de comando. También se utiliza para configurar tareas programadas para ejecutar el orquestador «IDCLIPNET_x86.dll», que gestiona los complementos SPECTR y FIRMACHAGENT.

Para reducir la superficie de ataque, se recomienda a las organizaciones limitar los privilegios de las cuentas de usuario, como removiéndolos del grupo de Administradores e implementando políticas relevantes para evitar que los usuarios ejecuten archivos CHM y powershell.exe.

Detectar ataque UAC-0020 cubierto en la alerta CERT-UA#10742

A medida que el grupo de hackers UAC-0020 (también conocido como Vermin) continúa mejorando su conjunto de herramientas maliciosas para atacar al gobierno y organizaciones militares ucranianas, los profesionales de la seguridad buscan formas confiables de detectar y contrarrestar estas amenazas en tiempo real. La plataforma SOC Prime para la defensa cibernética colectiva ofrece un conjunto dedicado de reglas Sigma para identificar los últimos ataques del UAC-0020, acompañado de un completo conjunto de productos para la caza automática de amenazas, la ingeniería de detección impulsada por IA y la detección avanzada de amenazas.

Reglas Sigma para detectar ataques UAC-0020 cubiertos en la alerta CERT-UA#10742

Todas las reglas son compatibles con más de 30 soluciones SIEM, EDR y Data Lake y están mapeadas al framework MITRE ATT&CK® v.14.1. Además, para agilizar la investigación de amenazas, las detecciones se enriquecen con CTI detallado y metadatos operativos, incluyendo referencias de inteligencia de amenazas, cronogramas de ataque y recomendaciones de triaje. Simplemente acceda al conjunto de detección a través del enlace anterior o simplemente navegue por el Mercado de Detección de Amenazas utilizando la etiqueta personalizada “CERT-UA#10742” basada en el identificador de la alerta CERT-UA.

Los expertos en ciberseguridad que buscan una cobertura más amplia de detección del UAC-0020 para analizar ataques adversarios de forma retrospectiva podrían hacer clic en el botón Explorar Detecciones e inmediatamente profundizar en una colección de reglas que abordan los TTPs y patrones de comportamiento del adversario.

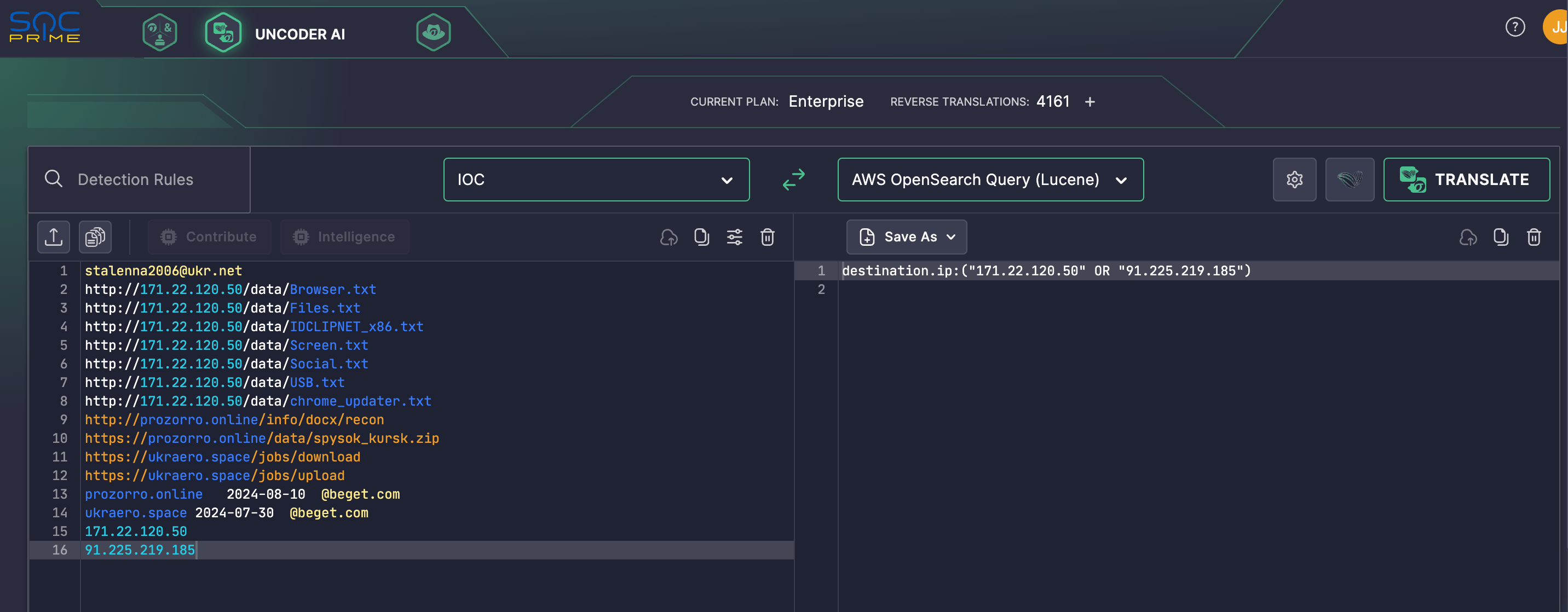

Además, para facilitar la investigación, los defensores cibernéticos pueden contar con Uncoder AI, el primer copiloto de IA de la industria para Ingeniería de Detección, y buscar al instante los IOCs proporcionados en la CERT-UA#10742 alerta. Solo pegue los IOCs en Uncoder AI y procéselos sin problemas para convertirlos en consultas de caza personalizadas que coincidan con su SIEM o EDR en uso.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad extensa sobre los patrones de comportamiento relacionados con el último ataque UAC-0020. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas del ATT&CK correspondientes.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | User Execution (T1204) | |

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Defense Evasion | System Binary Proxy Execution: Compiled HTML File (T1218.001) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Application Layer Protocol: Web Protocols (T1071.001) |