The Grupo de hacking Vermin, también conocido como UAC-0020, resurge, apuntando a las Fuerzas Armadas de Ucrania. En la última campaña “SickSync” descubierta por CERT-UA en colaboración con el Centro de Ciberseguridad de las Fuerzas Armadas de Ucrania, los adversarios vuelven a emplear el malware SPECTR, que ha sido parte de su herramienta de ataque desde 2019.

Campaña SickSync dirigida a las Fuerzas Armadas de Ucrania: Análisis del Ataque

El 6 de junio de 2024, CERT-UA, junto con el Centro de Ciberseguridad de las Fuerzas Armadas de Ucrania, descubrió e investigó la actividad maliciosa del grupo UAC-0020, también conocido como Vermin. El grupo estaba activo hace más de dos años, a mediados de marzo de 2022, en las primeras etapas de la invasión a gran escala de rusia a Ucrania, cuando fueron detectados detrás de una masiva campaña de spear-phishing dirigida a los organismos estatales ucranianos e intentando propagar el malware SPECTR. Notablemente, el colectivo de hackers está vinculado a la autoproclamada República Popular de Lugansk y se cree que opera bajo la dirección del gobierno de Moscú como parte de los esfuerzos de guerra cibernética de rusia contra Ucrania.

En la última campaña alerta CERT-UA#9934, UAC-0020 apunta a las Fuerzas Armadas de Ucrania, aprovechando el nefasto malware SPECTR acompañado por la utilidad SyncThing. El grupo ha estado confiando en el malware SPECTR durante cinco años, implementándolo como un medio de implementación de amenazas cibernéticas. En cuanto a la explotación del software SyncThing, que se usa comúnmente con fines legítimos para establecer conexiones entre pares entre computadoras, los hackers usan la herramienta para extraer datos de la computadora objetivo.

El flujo de infección comienza con un correo electrónico de phishing que contiene un archivo adjunto en un archivo protegido por contraseña. Este último incluye otro archivo RARSFX que contiene un archivo señuelo llamado «Wowchok.pdf», un archivo ejecutable «sync.exe» creado a través del instalador InnoSetup, y un archivo BAT «run_user.bat» destinado a la ejecución inicial.

El archivo «sync.exe» contiene tanto componentes legítimos del software SyncThing como archivos maliciosos de malware SPECTR, incluidos bibliotecas auxiliares y scripts. Además, los archivos de SyncThing han sido parcialmente modificados para cambiar nombres de directorios, programar tareas o deshabilitar la funcionalidad de notificación al usuario.

Los módulos SPECTR incluyen SpecMon, que ejecuta archivos DLL que contienen la clase «IPlugin»; Screengrabber para capturar capturas de pantalla; los módulos FileGrabber y Usb se utilizan para copiar archivos con extensiones especificadas desde ciertos directorios y unidades USB mediante robocopy.exe; y los módulos Social y Browsers se utilizan para robar datos de autenticación y del navegador de varios mensajeros y navegadores de Internet.

Notablemente, los datos robados se copian en subcarpetas en el directorio %APPDATA%syncSlave_Sync. Posteriormente, a través de las capacidades de sincronización de SyncThing, el contenido de estas carpetas se envía a la computadora del atacante, facilitando así la exfiltración de datos.

Detectar ataques de Vermin (UAC-0020) como parte de la campaña de espionaje SickSync

El resurgimiento del grupo de hacking Vermin (UAC-0020) en el ámbito de amenazas cibernéticas de Ucrania resalta la urgente necesidad de mejorar la resiliencia cibernética y las medidas de defensa proactiva para contrarrestar los ataques, que principalmente apuntan a agencias del sector público y son altamente probables de estar conectados con las operaciones ofensivas de rusia. En vista de la nueva advertencia de seguridad emitida por CERT-UA y el Centro de Ciberseguridad de las Fuerzas Armadas de Ucrania, SOC Prime ha lanzado recientemente un conjunto de reglas Sigma seleccionadas para detectar la última actividad de Vermin como parte de una campaña de espionaje llamada SickSync contra las Fuerzas Armadas de Ucrania

Los ingenieros de seguridad pueden buscar fácilmente contenido de detección relevante usando la etiqueta personalizada basada en el ID de alerta CERT-UA#9934 o el nombre de la campaña SickSync. Todas las reglas son compatibles con más de 30 soluciones SIEM, EDR y Data Lake y están mapeadas al marco MITRE ATT&CK®. Haga clic en el botón Explorar Detecciones para profundizar instantáneamente en la colección de contenido dedicada.

Para reglas adicionales y contexto para realizar un análisis retrospectivo de TTPs de Vermin, los defensores cibernéticos también pueden aprovechar las etiquetas «UAC-0020» y «Vermin«.

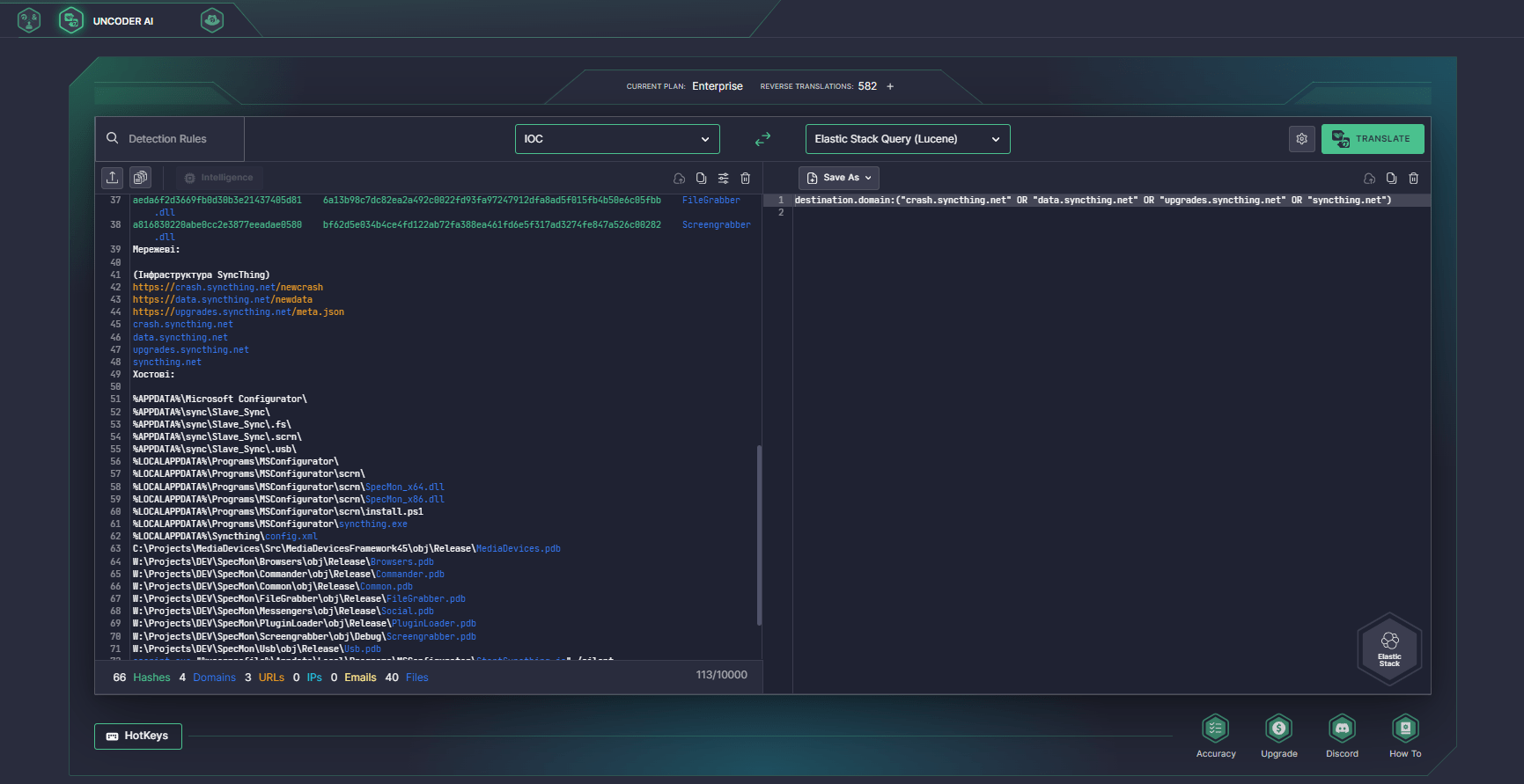

Para agilizar la búsqueda del archivo, host o IOCs de red mencionados en la alerta CERT-UA#9934 , los ingenieros de seguridad pueden aprovechar el Uncoder AI de SOC Prime con su paquete integrador de IOC incorporado. Permite convertir automáticamente la inteligencia de amenazas en consultas de IOC personalizadas que son instantáneamente compatibles con su formato preferido de SIEM o EDR.

Contexto MITRE ATT&CK

Al aprovechar MITRE ATT&CK, los defensores cibernéticos pueden obtener información detallada sobre el contexto de la última operación ofensiva realizada por UAC-0020, dirigida a las Fuerzas Armadas de Ucrania. Consulte la tabla a continuación para ver la lista completa de reglas Sigma específicas que corresponden a las tácticas, técnicas y sub-técnicas relevantes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Visual Basic (T1059.005) | |

User Execution: Malicious File (T1204.002) | ||

Collection | Data From Local System (T1005) | |

Exfiltration | Automated Exfiltration (T1020) | |

Exfiltration Over Alternative Protocol (T1048) | ||