El infame grupo de hackers conocido como UAC-0006 ha estado lanzando operaciones ofensivas contra Ucrania desde 2013, impulsado principalmente por ganancias financieras. Investigadores de CERT-UA recientemente emitieron un resumen compilado de la actividad adversaria del grupo con el objetivo de aumentar la conciencia sobre ciberseguridad y minimizar riesgos. El grupo es conocido por cometer robos financieros aprovechando malware como SmokeLoader para retirar dinero de las cuentas de empresas ucranianas. Al ser el colectivo de hackers motivado por ganancias financieras más prominente en el panorama de amenazas cibernéticas de Ucrania, UAC-0006 requiere atención inmediata por parte de los defensores.

Análisis del ataque UAC-0006 basado en la investigación de CERT-UA

A finales de diciembre de 2023, CERT-UA publicó un análisis detallado de los ataques cibernéticos prolongados por parte del grupo UAC-0006 que intentaron cometer delitos financieros con montos que alcanzaron hasta un millón de grivnas por semana.

En 2023, se observó a UAC-0006 detrás de una serie de ataques contra Ucrania. Por ejemplo, en octubre de 2023, UAC-0006 lanzó al menos cuatro ataques cibernéticos dirigidos a organizaciones ucranianas. Los atacantes emplearon nuevamente el vector de ataque de phishing y utilizaron un conjunto de herramientas ofensivas similar al que utilizaron en julio

CERT-UA afirma que la postura actual de ciberseguridad de las organizaciones ucranianas aún requiere un esfuerzo significativo para mejorar el nivel de protección de las estaciones de trabajo automatizadas de los contadores. La vulnerabilidad de tales equipos puede llevar potencialmente a pérdidas financieras significativas debido a actividad cibercriminal.

El acceso no autorizado y el control adversario subsiguiente de los sistemas comprometidos se llevan a cabo armando al menos 13 cepas de malware y utilidades, incluyendo SmokeLoader (SMOKELOADER), RedLine Stealer (REDLINESTEALER), DanaBot (DANABOT), Lumma Stealer (LUMMASTEALER), etc.

La cadena de infección comúnmente comienza con el compromiso inicial del sistema y la entrega del malware SmokeLoader. Los atacantes aprovechan este último para descargar y ejecutar otros programas y módulos en el ordenador destinado. A pesar de la precisión de las campañas de phishing, principalmente dirigidas a contadores, los hackers comúnmente identifican computadoras de «contabilidad» a través de TALESHOT. Esto implica analizar los nombres de ventanas y procesos de programas que se ejecutan en el ordenador y enviar regularmente capturas de pantalla a los adversarios. Si un ordenador objetivo atrae la atención del adversario (basado en el nombre de la institución financiera, saldo de cuenta, etc.), un paquete de software compuesto por RMS, LOADERX3 y RDPWRAPPER se descarga en el sistema. Esto permite a los hackers acceder al escritorio remoto de manera interactiva en un modo oculto, simultáneamente con el usuario legítimo, proporcionando a los atacantes un análisis detallado de una víctima potencial.

Más adelante, los hackers intentan preparar una cadena para el retiro de dinero, como identificar empresas falsas intermediarias. En ciertos casos, un operador puede iniciar independientemente un pago no autorizado o modificar los detalles de la cuenta en un documento ya preparado y enviado para la firma del director. Después de enviar el documento de pago al banco, los atacantes intentan enmascarar su intrusión o ganar tiempo deshabilitando el ordenador mediante software especializado, como HANGTHREAD. Este último se utiliza para lanzar un ataque de DoS, agotando los recursos computacionales y causando bloqueos o congelamientos constantes del sistema.

Parte del grupo UAC-0006 responsable de recibir el dinero robado puede comunicarse con empleados del banco proporcionándoles desinformación, incluidos documentos falsos que certifican la legitimidad de los pagos.

Dado que la estación de trabajo del contador involucra el procesamiento de un gran volumen de correos electrónicos entrantes e interacción con múltiples sistemas de información, es sumamente crítico proteger proactivamente sus ordenadores contra intrusiones y reducir posibles vectores de ataque.

Para minimizar los riesgos, las computadoras utilizadas por los contadores requieren implementar medidas específicas de ciberseguridad, como restringir la ejecución de archivos y scripts mediante un enfoque de «lista blanca» a través del uso de Políticas de Restricción de Software (SRP) o AppLocker.

Detectar ataques UAC-0006 contra Ucrania

Con el aumento en los volúmenes de ataques cibernéticos motivados financieramente y dirigidos principalmente a contadores ucranianos, atribuidos al grupo UAC-0006, los defensores están esforzándose por potenciar su resiliencia cibernética y aumentar la conciencia sobre ciberseguridad. La plataforma SOC Prime proporciona a las organizaciones una lista completa de contenido de detección contra las operaciones ofensivas de UAC-0006.

Haga clic Explorar Detecciones para acceder a la colección completa de reglas Sigma para la detección de ataques UAC-0006. Explore metadatos relevantes y adéntrese en los TTP del adversario para una atribución de ataques simplificada. Los defensores también pueden convertir automáticamente el código de detección en múltiples lenguajes de ciberseguridad para una traducción de contenido multiplataforma sin problemas.

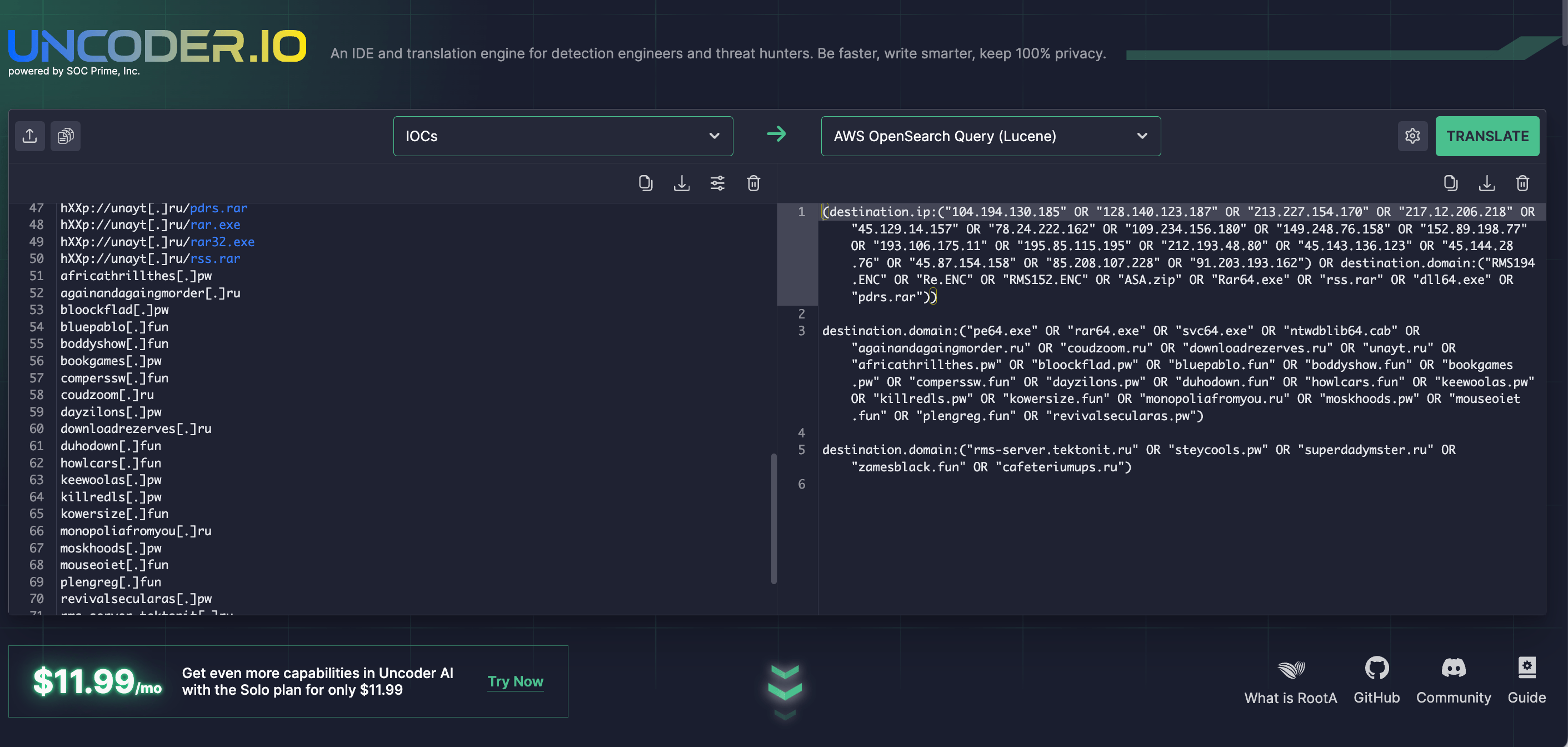

También, aproveche Uncoder IO como un empaquetador de IOC de código abierto para analizar rápidamente los IOC que cubren la actividad de UAC-0006 desde la última alerta CERT-UA y convertirlos en consultas de búsqueda listas para ejecutarse en su entorno.

Contexto de MITRE ATT&CK®

Para explorar el contexto en profundidad detrás de los últimos ataques cibernéticos lanzados por el grupo UAC-0006, los defensores pueden aprovechar la tabla a continuación con la lista completa de contenido de detección relevante mapeado a ATT&CK y abordando los TTP del adversario.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

| Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerading File Type (T1036.008) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1027) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: DNS (T1071.004) | |

Ingress Tool Trasfer (T1105) |