Hoy presentamos un resumen especial de contenido que ayuda a detectar la explotación de una vulnerabilidad crítica en los servidores DNS de Windows. La vulnerabilidad se conoció hace solo dos días, pero desde entonces, tanto el equipo de SOC Prime (representado por Nate Guagenty) como los participantes del Programa Threat Bounty han publicado más de 10 reglas para detectar varias formas de explotar la vulnerabilidad CVE-2020-1350 (también conocida como SIGRed), y actualizaremos esta publicación a medida que se lancen nuevas reglas.

CVE-2020-1350 – vulnerabilidad crítica explotable RCE

Este martes de parches, Microsoft solucionó 123 fallos de seguridad y CVE-2020-1350 fue el más grave de ellos. Esta es una vulnerabilidad crítica explotable RCE en un servidor DNS de Windows, que puede afectar a todas las versiones de servidores Windows y puede ser desencadenada por una respuesta DNS maliciosa. Los adversarios solo necesitan enviar una solicitud especialmente generada al servidor DNS para ejecutar código malicioso en el contexto de la cuenta LocalSystem (una cuenta local predefinida utilizada por el administrador de control de servicios). La cuenta LocalSystem no es reconocida por el subsistema de seguridad, y según Microsoft, el principal peligro de la vulnerabilidad es que puede ser utilizada para propagar una amenaza a través de una red local.

Los exploits funcionales para esta vulnerabilidad comenzaron a aparecer aproximadamente dos días después de la publicación de la información sobre ella. Inicialmente, podían causar efectos de denegación de servicio, pero más tarde se desarrollaron y lanzaron exploits completamente desarrollados por investigadores de seguridad (por supuesto, los actores de amenazas avanzadas no publican sus desarrollos en GitHub). Esta vulnerabilidad no ha estado involucrada en ataques activos en el momento de la publicación del resumen. Sin embargo, estamos haciendo todo lo posible para ayudarle a prevenir ataques y analizar su impacto nocivo en su sistema antes del exploit real. Considerando la alta puntuación de riesgo base CVSS de 10.0 de la vulnerabilidad, realmente recomendamos implementar este contenido del Threat Detection Marketplace para asegurarse de que su infraestructura pueda resistir los intentos de los atacantes mientras los procedimientos de gestión de parches continúan.

Resumen de contenido para detectar ataques relacionados con SIGRed

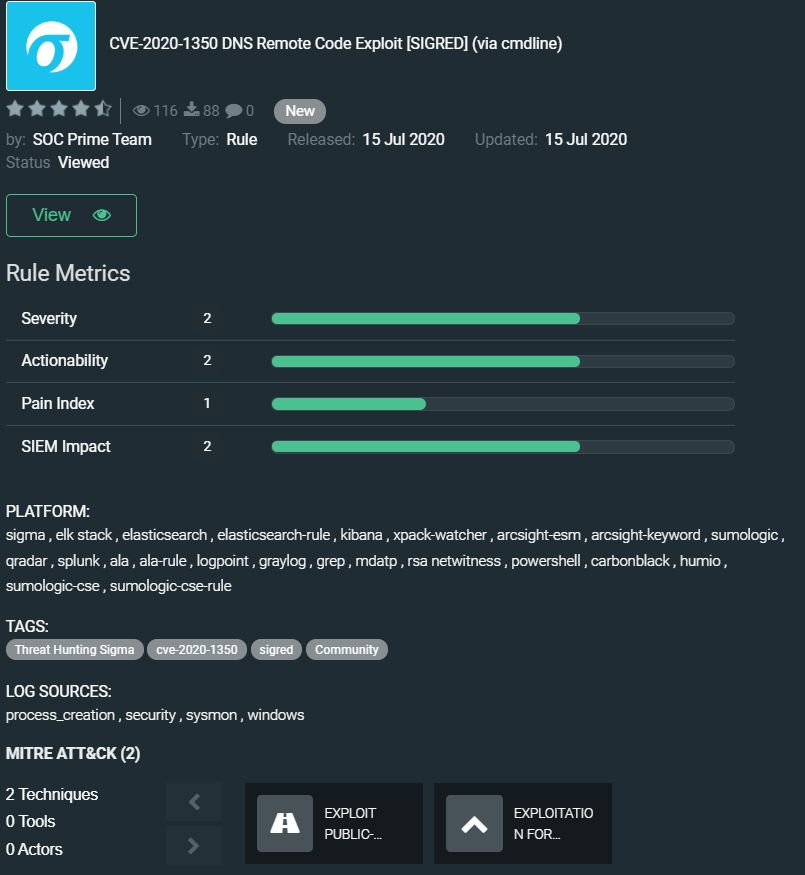

Explotación remota de código CVE-2020-1350 DNS [SIGRED] (a través de la línea de comandos) por el equipo de SOC Prime: https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

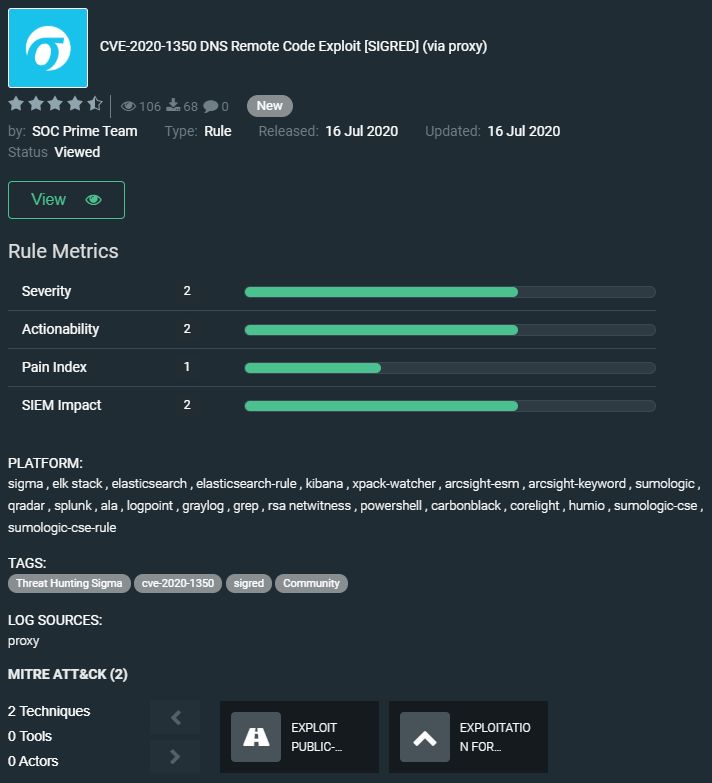

Explotación remota de código CVE-2020-1350 DNS [SIGRED] (a través de proxy) por el equipo de SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

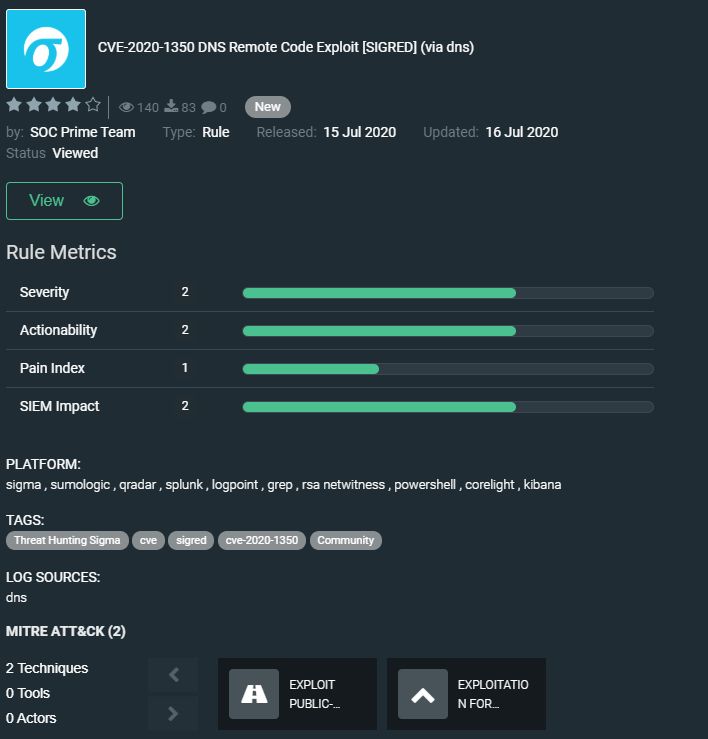

Explotación remota de código CVE-2020-1350 DNS [SIGRED] (a través de dns) por el equipo de SOC Prime: https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

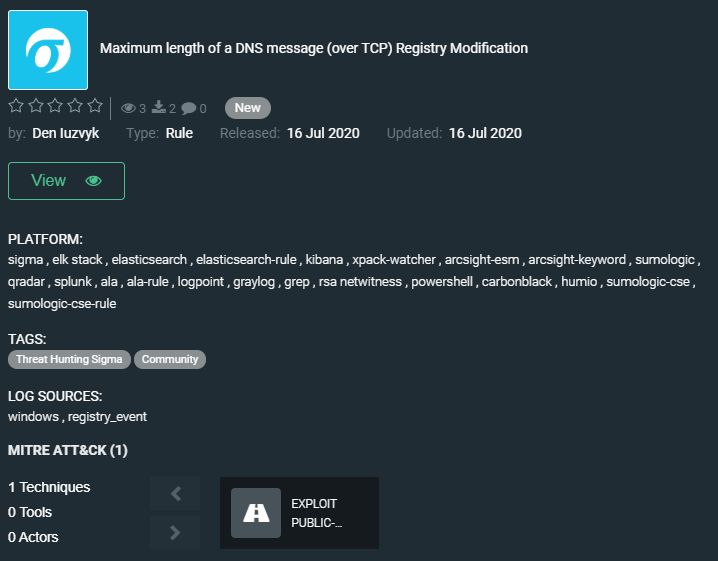

Modificación del registro de la longitud máxima de un mensaje DNS (sobre TCP) by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

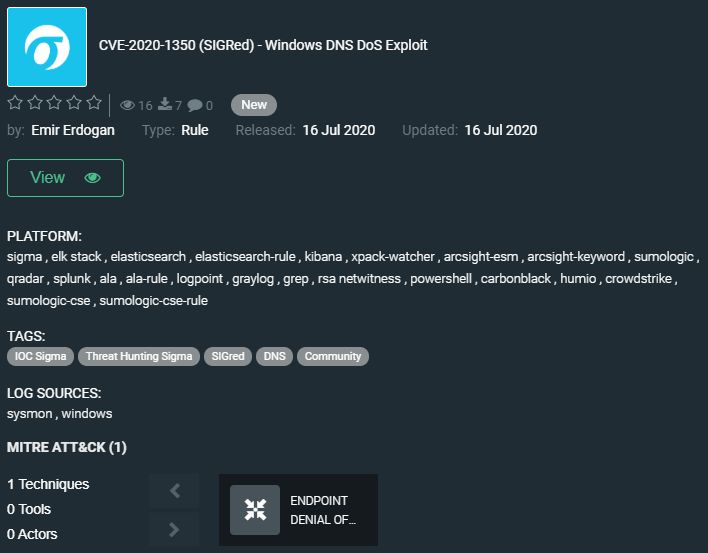

CVE-2020-1350 (SIGRed) – Explotación DoS del DNS de Windows by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

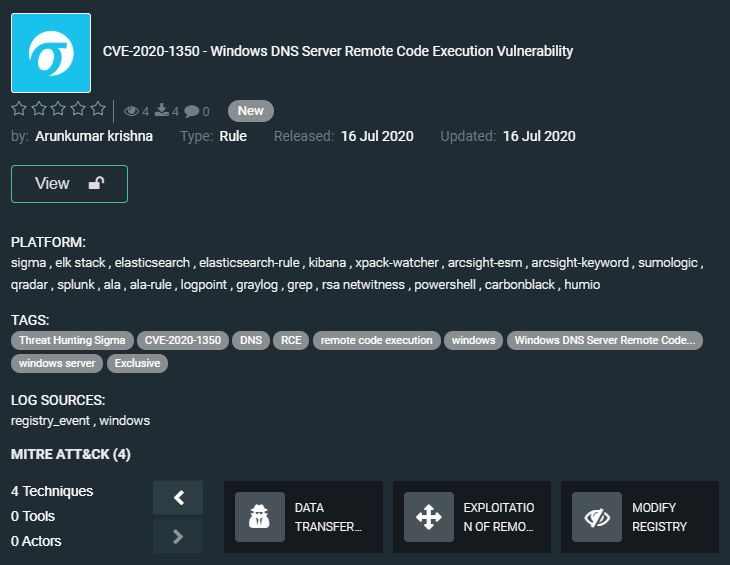

CVE-2020-1350 – Vulnerabilidad de ejecución remota de código en el servidor DNS de Windows by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

Regla YARA CVE-2020-1350 – Vulnerabilidad de ejecución remota de código en el servidor DNS de Windows por Arunkumar Krishna: https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) Explotación remota de código CVE-2020-1350 DNS [a través de registros HTTP/Proxy] por el equipo de SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

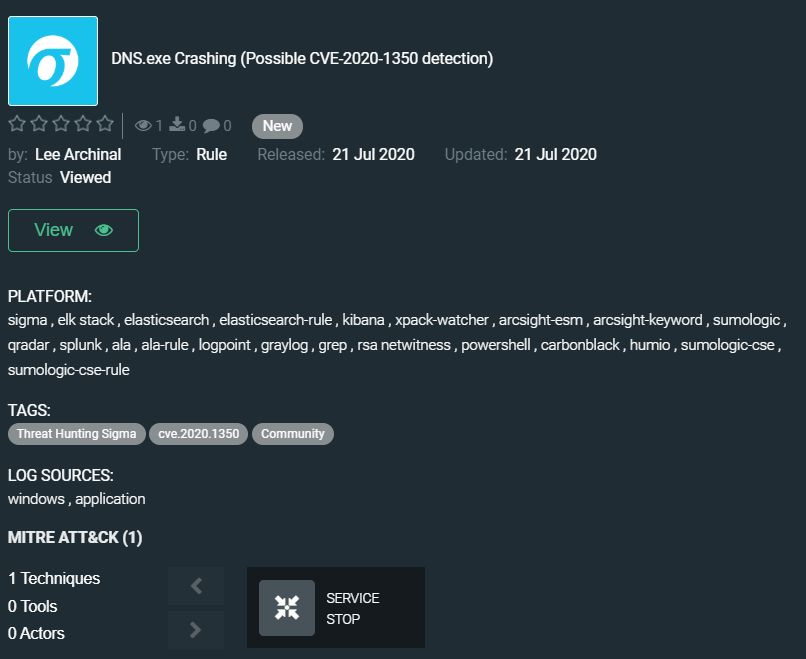

DNS.exe Crashing (Posible detección de CVE-2020-1350) por Lee Archinal: https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Regla Sigma para detectar la explotación de Windows DNS RCE CVE-2020-1350 por Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Esta regla se puede traducir con Uncoder: https://uncoder.io/

Las reglas tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Impacto, Exfiltración, Movimiento Lateral, Evasión de Defensa, Comando y Control, Acceso Inicial, Escalada de Privilegios

Técnicas: Explotación de Aplicación con Acceso Público (T1190), Explotación para Escalada de Privilegios (T1068), Denegación de Servicio en el Punto Final (T1499), Límites de Tamaño de Transferencia de Datos (T1030), Explotación de Servicios Remotos (T1210), Modificar Registro (T1112), Codificación de Datos (T1132)

¡Manténgase al tanto!