Modelo de Madurez en Threat Hunting explicado con Ejemplos

Tabla de contenidos:

En nuestra serie de guías sobre Conceptos Básicos de la Caza de Amenazas, ya hemos cubierto varios temas, desde técnicas and herramientas que utilizan los equipos de caza de amenazas hasta las certificaciones para profesionales y principiantes. Pero, ¿qué hace que la Caza Cibernética sea buena, y cómo se puede evaluar? Una de las formas de medir la eficacia de los procedimientos de caza es mediante el uso del Modelo de Madurez de la Caza de Amenazas (HMM). Es útil para evaluar la competencia del proceso de caza de amenazas y definir las oportunidades de mejora.

En este blog, veremos cómo puedes evaluar el nivel de madurez de tu organización y qué se puede modificar para fortalecer la postura de seguridad. Ya seas nuevo en la caza de amenazas o busques mejorar tu configuración actual, equiparte con las detecciones basadas en comportamientos de la Plataforma SOC Prime nunca es una mala idea.

Detectar & Cazar Explorar el Contexto de Amenazas

Introducción al Modelo de Madurez de la Caza de Amenazas

Referirse al Modelo de Madurez de la Caza de Amenazases una excelente manera de mantener la caza cibernética de tu organización en su lugar. Por supuesto, no existen modelos de caza universales ya que varían para diferentes empresas. Sin embargo, al evaluar la capacidad de caza de amenazas de una organización, siempre se deben considerar los siguientes elementos:

- ¿Cuál es la calidad y el volumen de los datos recogidos por una organización?

- ¿Qué tan bien puede una organización interpretar y analizar diferentes tipos de datos?

- ¿Qué técnicas analíticas automatizadas puede utilizar una organización para mejorar las perspectivas de los Analistas?

¿Cuándo fue Modelo de Madurez de la Caza de Amenazas desarrollado?

El actual Modelo de Madurez de la Caza de Amenazas fue creado por Sqrrl en 2017 para evaluar la capacidad de caza de una organización. En particular, el Modelo de Caza de Amenazas de Sqrrl fue desarrollado por David J. Bianco (@DavidJBianco), un Cazador y Arquitecto de Seguridad. La idea principal de este marco de caza de amenazas es delinear diferentes etapas de caza cibernética competencia

organizacional. Modelo de Madurez de la Caza de Amenazas?

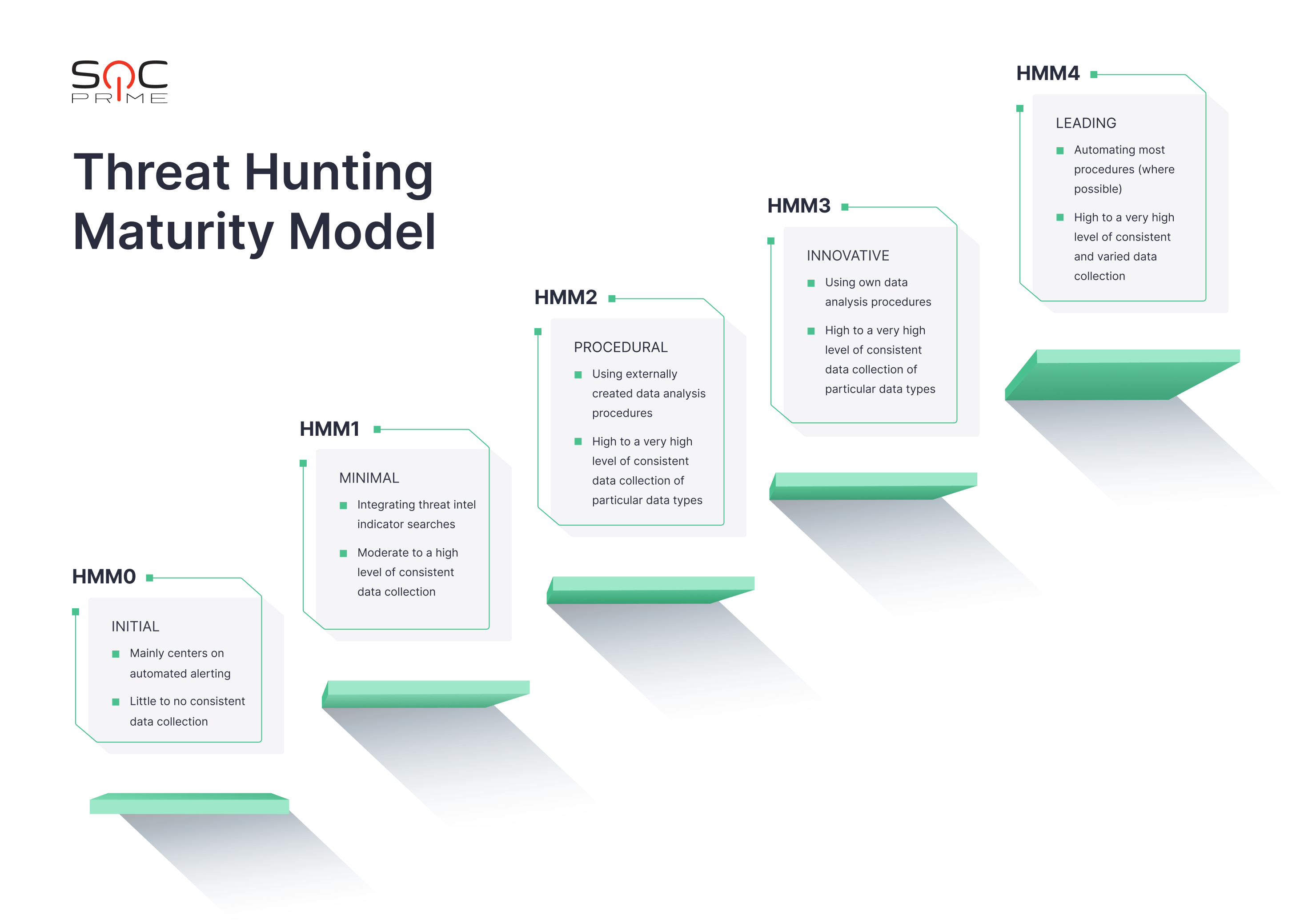

Modelo de Madurez de la Caza de Amenazas es un sistema de evaluación de cinco niveles sobre cuán eficiente es una organización en términos de caza cibernética. El modelo de caza de amenazas de Sqrrl evalúa los siguientes criterios:

- Recopilación de Datos (el volumen y la calidad de los datos que una empresa extrae de su entorno)

- Creación de Hipótesis (qué se toma en cuenta al crear hipótesis)

- Herramientas y Técnicas para la Prueba de Hipótesis

- Detección de Patrones y Tácticas, Técnicas y Procedimientos (TTP)

- Automatización Analítica (en qué medida los procedimientos de caza de amenazas están automatizados)

The Modelo de Madurez de la Caza de Amenazas define las capacidades de las organizaciones para una efectiva caza cibernética y respuesta a amenazas. Cuanto más capaz es la empresa, más alto es el nivel del Modelo de Madurez de Caza (HMM), donde HMM0 es el menos capaz y HMM4 es el más eficiente. Ahora, veamos cada nivel en detalle.

HMM0 – Nivel Inicial de Modelo de Madurez de la Caza de Amenazas

En HMM0, las organizaciones generalmente usan sistemas de alertas automatizadas como IDS, SIEM o antivirus para identificar comportamientos maliciosos. La mayoría del trabajo humano en HMM0 se centra en la resolución de alertas.

Estas compañías presumiblemente utilizan indicadores de inteligencia de amenazas y feeds de amenazas de servicios de código abierto. Estos indicadores mayormente corresponden a los niveles inferiores de la Pirámide del Dolor, datos triviales que es poco probable que se reutilicen (dominios, hashes, URLs, direcciones IP). Las organizaciones HMM0 tienden a carecer de capacidad real de inteligencia de amenazas.

En HMM0, las empresas típicamente utilizan una plataforma como SIEM para la agregación de logs. Lo más probable es que utilice la configuración básica por defecto del proveedor (por ejemplo, reglas correlativas para alertas). Además, las empresas HMM0 no recogen muchos datos de sus sistemas, lo que limita enormemente su capacidad para descubrir amenazas de manera proactiva. Como resultado, hay poca o ninguna visibilidad del entorno para estas organizaciones. Todo esto hace que las organizaciones HMM0 sean incapaces de practicar la caza de amenazas.

¿Cómo se ve HMM0? caza cibernética Parece esto:

- Recopilación de Datos: Recolección de datos mínima o nula.

- Creación de Hipótesis: El proceso se reduce a resolver alertas producidas por antivirus, firewall, SIEM, IDS, etc., sin crear hipótesis.

- Herramientas y Técnicas para la Prueba de Hipótesis: Los procedimientos no implican ninguna investigación proactiva. Las herramientas generalmente incluirían búsquedas en SIEM o consolas de alertas.

- Detección de Patrones y TTP: Ninguna.

- Automatización Analítica: Ninguna.

HMM1 – Nivel Mínimo de Modelo de Madurez de la Caza de Amenazas

HMM1 significa que las organizaciones todavía usan principalmente alertas automatizadas para guiar su proceso de respuesta a incidentes. Sin embargo, en esta etapa, la visibilidad del entorno mejora, principalmente gracias a la recolección de una mayor variedad de logs.

En HMM1, las empresas continúan utilizando plataformas SIEM para el análisis, pero en este nivel de madurez, el contenido de SIEM está diversificado más allá de las correlaciones básicas. La recopilación de varios datos permite crear informes para un análisis posterior. Como resultado, los Analistas pueden extraer indicadores de estos informes cuando surgen nuevas amenazas y verificar datos históricos en busca de rastros relevantes.

En el nivel mínimo del marco de caza de amenazas, las organizaciones también se proponen ganar inteligencia de amenazas integrando una plataforma de inteligencia de amenazas que enriquece sus IOCs generados individualmente. Estas compañías frecuentemente siguen los informes de amenazas más recientes mientras se esfuerzan por la detección basada en inteligencia.

HMM1 es el primer nivel del modelo de caza de amenazas de Sqrrl modelo donde tiene lugar alguna forma de caza cibernética, aunque sea limitada.

¿Cómo se ve HMM1? caza cibernética Parece esto:

- Recopilación de Datos: Recolección básica de datos desde puntos clave de infraestructura.

- Creación de Hipótesis: Se crean nuevas hipótesis basadas en la revisión de inteligencia de amenazas.

- Herramientas y Técnicas para la Prueba de Hipótesis: Búsqueda básica de consultas usando herramientas de análisis de logs o SIEMs.

- Detección de Patrones y TTP: Identificación de los IOC más simples, como dominios, hashes y URLs.

- Automatización Analítica: Básica inteligencia de amenazas se integra en alertas automatizadas.

HMM2 – Nivel Procedimental de Modelo de Madurez de la Caza de Amenazas

HMM2 se considera el nivel de madurez de caza de amenazas más frecuente entre las empresas. Las organizaciones en HMM2 usan procesos analíticos y de caza producidos por otros de manera casi regular. Aunque pueden hacer pequeñas modificaciones a las técnicas tomadas de otros lados, aún no pueden desarrollar sus propios procedimientos personalizados.

Las empresas HMM2 generalmente recopilan grandes (a menudo muy grandes) volúmenes de datos de toda la empresa porque la mayoría de sus métodos dependen del análisis de baja frecuencia.

¿Cómo se ve HMM2? caza cibernética Parece esto:

- Recopilación de Datos: Recopilación de datos alta y consistente de tipos de datos específicos.

- Creación de Hipótesis: Revisión de inteligencia de amenazas para la creación de hipótesis.

- Herramientas y Técnicas para la Prueba de Hipótesis: Uso de herramientas básicas y histogramas para la búsqueda y el análisis de datos.

- Detección de Patrones y TTP: Identificación de los IOCs que corresponden a los niveles inferiores y medios de la Pirámide del Dolor. Los procesos de caza pueden implicar el mapeo de tendencias de los IOCs.

- Automatización Analítica: Construir una biblioteca de caza cibernética procedimientos efectivos y realizarlos regularmente.

HMM3 – Nivel Innovador de Modelo de Madurez de la Caza de Amenazas

Las organizaciones HMM3 tienen al menos algunos Cazadores de Amenazas que entienden varios tipos de técnicas de análisis de datos y pueden aplicarlas para detectar comportamientos maliciosos. Estas organizaciones son típicamente las que desarrollan y lanzan métodos de caza, a diferencia de las empresas HMM2, que dependen de procedimientos de terceros. Las habilidades analíticas pueden variar desde estadísticas elementales hasta temas más complejos como el análisis de datos vinculados, la visualización de datos o el aprendizaje automático. En este punto, es crucial que los Analistas desarrollen procedimientos repetibles que se registren y realicen regularmente.

En HMM3, la recopilación de datos es al menos igual de común que en HMM2, si no más. En lo que respecta a identificar y combatir la actividad del adversario, las organizaciones HMM3 son bastante efectivas. Sin embargo, pueden tener problemas de escalabilidad a medida que el volumen de caza cibernética procesos se expande. Realizar todos los procedimientos puntualmente puede resultar abrumador a menos que el equipo de caza de amenazas crezca en consecuencia.

¿Cómo se ve HMM3? caza cibernética Parece esto:

- Recopilación de Datos: Recopilación de datos alta y consistente de tipos de datos específicos.

- Creación de Hipótesis: Revisión constante de inteligencia de amenazas y puntuación manual de riesgos cibernéticos para el desarrollo de nuevas hipótesis.

- Herramientas y Técnicas para la Prueba de Hipótesis: Aprovechamiento de búsquedas gráficas y visualizaciones mientras se desarrollan nuevos procedimientos de caza.

- Detección de Patrones y TTP: Capacidad para detectar una amplia gama de IOCs, incluidos los que están en la parte superior de la Pirámide del Dolor.

- Automatización Analítica: Llevar a cabo actividades básicas de ciencia de datos y construir una biblioteca de caza cibernética procedimientos efectivos.

HMM4 – Nivel Líder de Modelo de Madurez de la Caza de Amenazas

La principal diferencia entre las organizaciones HMM4 y HMM3 es la automatización. En HMM4, la mayoría de las técnicas de caza están operacionalizadas y transformadas en detecciones automáticas cuando es posible. Esto libera a los Analistas de ejecutar los mismos procesos una y otra vez y les permite enfocarse en mejorar las operaciones existentes o desarrollar nuevas.

Las organizaciones en el nivel HMM4 son efectivas en prevenir y detectar la actividad del adversario. Debido al alto nivel de automatización, los equipos de caza pueden concentrar sus esfuerzos en mejorar constantemente sus metodologías, lo que resulta en un desarrollo continuo.

¿Cómo se ve HMM4? caza cibernética Parece esto:

- Recopilación de Datos: Alto nivel de recopilación de datos consistente y variada.

- Creación de Hipótesis: Revisión constante de inteligencia de amenazas y puntuación de riesgos cibernéticos automatizada para el desarrollo de nuevas hipótesis.

- Herramientas y Técnicas para la Prueba de Hipótesis: Búsquedas gráficas avanzadas y visualizaciones con procedimientos de caza automatizados.

- Detección de Patrones y TTP: Descubrimiento automatizado de TTP y posible intercambio de IOCs con las organizaciones relevantes que recopilan informes.

- Automatización Analítica: Se aplica la automatización siempre que sea posible; uso activo de Aprendizaje Automático (ML) y otras tecnologías avanzadas.

Conclusión sobre Modelo de Madurez de la Caza de Amenazas

Si bien las compañías continúan mejorando varios tipos de caza de amenazas procedimientos, es fundamental establecer una hoja de ruta precisa. Modelo de Madurez de la Caza de Amenazas es un excelente punto de partida tanto para organizaciones maduras como para aquellas que recién comienzan a revisar diferentes modelos de caza. Las organizaciones pueden utilizar este enfoque para determinar no solo dónde están, sino también dónde necesitan estar y cómo llegar allí.

Para mejorar tus procesos de caza de amenazas, únete a la plataforma de Detección como Código de SOC Prime que te da acceso a la colección más grande del mundo de reglas Sigma seleccionadas adecuadas para más de 25 soluciones SIEM, EDR y XDR.