Hot on the heels de grupos relacionados con Rusia la explotación de los servicios de Cloudflare Tunneling por parte de BlueAlpha para propagar el malware GammaDrop, otro grupo APT patrocinado por el estado ruso aparece en el foco de atención. El actor nefasto conocido como Secret Blizzard (también Turla), un grupo APT ha sido observado aprovechando herramientas ofensivas e infraestructuras de otros colectivos de hackers. Las campañas del grupo también se centran en el despliegue de malware personalizado, con el backdoor Tavdig estableciendo el acceso inicial para instalar la versión actualizada del backdoor llamado Kazuar.

Detectar ataques de Secret Blizzard que propagan el malware KazuarV2

los grupos de hackers relacionados con Rusia siguen siendo un desafío serio para los equipos de ciberseguridad, cambiando constantemente sus tácticas para atacar organizaciones en todo el mundo. Desde el inicio de la guerra en Ucrania, estos grupos han incrementado su actividad, utilizando el conflicto para probar estrategias maliciosas avanzadas. Para ayudar a los defensores a adelantarse, la Plataforma SOC Prime ofrece la colección más grande del mundo de detecciones enriquecidas con CTI respaldadas por una suite de productos completa para la detección avanzada de amenazas, caza de amenazas automatizada e ingeniería de detección impulsada por inteligencia artificial.

Haga clic en el botón Explorar Detecciones a continuación para acceder a un stack de detecciones relevante que aborda los TTP utilizados en los últimos ataques de Secret Blizzard. Todas las reglas están mapeadas a MITRE ATT&CK, enriquecidas con metadatos extensos y compatibles con más de 30 tecnologías SIEM, EDR y Data Lake.

Alternativamente, los defensores cibernéticos pueden buscar contenido de detección relevante directamente en el Threat Detection Marketplace usando la etiqueta “Secret Blizzard”.

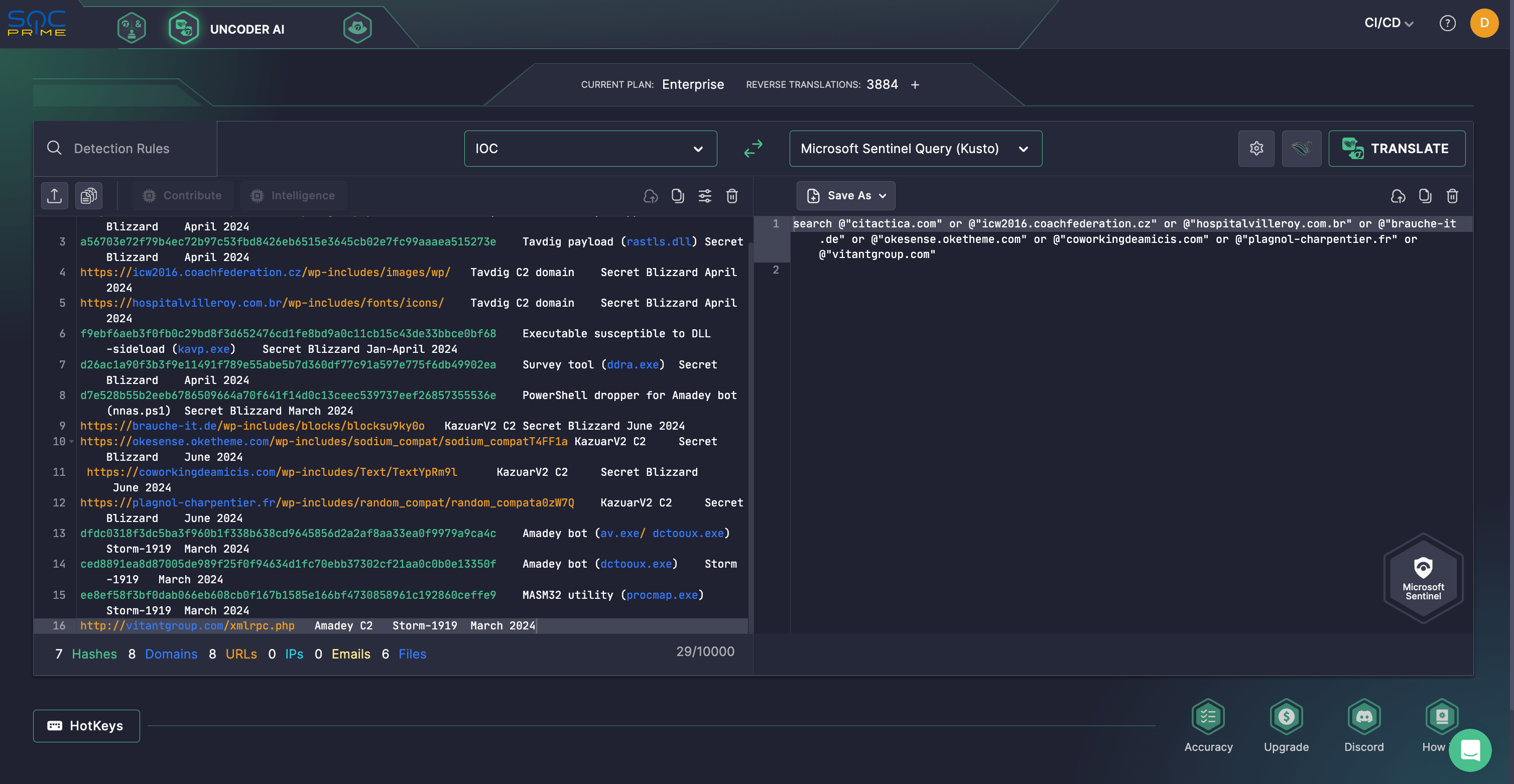

Además, para continuar con la investigación, los profesionales de seguridad pueden lanzar búsquedas instantáneas usando los IOCs proporcionados en la correspondiente investigación de Microsoft Threat Intelligence. Confíe en el Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOC en cuestión de segundos y trabajar automáticamente con ellas en su entorno SIEM o EDR elegido.

Análisis de Actividad de Secret Blizzard: Ataques que Propagan el Malware KazuarV2

Desde la invasión a gran escala de Rusia a Ucrania, los defensores cibernéticos se han visto abrumados por el gran número de ataques destructivos lanzados por las fuerzas cibernéticas ofensivas del agresor dirigidos a Ucrania y sus aliados. Los defensores han observado recientemente un aumento de actividades por parte del grupo respaldado por el estado ruso conocido como Secret Blizzard, que ha estado usando activamente malware vinculado a otros actores de amenazas para instalar la versión actualizada del backdoor Kazuar en dispositivos objetivo en Ucrania.

Según hallazgos recientes del equipo de inteligencia de amenazas de Microsoft, Secret Blizzard utilizó el malware Amadey bot desde el kit de herramientas ofensivo vinculado a Storm-1919 para descargar sus propias muestras maliciosas en sistemas comprometidos conectados a las fuerzas armadas de Ucrania en la primavera de 2024. Los investigadores destacan que esta es la segunda instancia desde 2022 en que Secret Blizzard ha lanzado una campaña cibercriminal para propagar su malware personalizado dirigiéndose a organizaciones ucranianas. En enero de 2024, Secret Blizzard empleó el backdoor de Storm-1837 (también conocido como from the offensive toolkit linked to Storm-1919 to download its own malicious samples onto compromised systems connected to the Ukrainian military in the spring of 2024. Researchers highlight that this is the second instance since 2022 that Secret Blizzard has launched a cybercriminal campaign to spread its custom malware targeting Ukrainian organizations. In January 2024, Secret Blizzard employed the backdoor of Storm-1837 (aka UAC-0149 or Flying Yeti), otro actor basado en Rusia que apunta a operadores de drones militares ucranianos, para instalar los backdoors Tavdig y KazuarV2 en una instancia ucraniana comprometida.

Secret Blizzard está asociado con el mismo actor de amenazas rastreado por otros proveedores de seguridad bajo los nombres de TurlaWaterbug, Venomous Bear, Snake, Iron Hunter, Krypton, o Venomous Bear. Se centra principalmente en organizaciones gubernamentales, diplomáticas y militares, empleando varias herramientas de reconocimiento y malware personalizado. Notablemente, CISA ha vinculado a Secret Blizzard con el Centro 16 del FSB de Rusia.

Desde febrero de 2022, Turla ha estado fuertemente involucrado en campañas de ciberespionaje dirigidas a Ucrania, concentrándose en el reconocimiento y explotando ataques de phishing para robar credenciales y otra información sensible. A finales de 2023, Turla APT utilizó el malware Andromeda USB heredado para desplegar nuevos backdoors y herramientas de reconocimiento personalizadas en su campaña adversaria dirigida a Ucrania.

Los investigadores no están seguros si Turla secuestró o compró acceso al botnet Amadey, pero la última campaña destaca la tendencia del grupo a esconderse detrás de otros colectivos de hackers. Se cree que Secret Blizzard usó Amadey MaaS o accedió secretamente a sus paneles C2 para desplegar un dropper de PowerShell en los dispositivos impactados.

La investigación no descubrió los dos DLLs típicamente utilizados por los bots de Amadey en dispositivos accedidos por Secret Blizzard, pero probablemente se usaron para recopilar datos del portapapeles y credenciales del navegador. Secret Blizzard también desplegó una herramienta de reconocimiento personalizada para apuntar a sistemas vinculados a IPs de STARLINK, a menudo asociados con dispositivos militares ucranianos. Esta herramienta descifró un script por lotes o cmdlets usando un algoritmo RC4 personalizado.

El script por lotes recopiló detalles sobre el dispositivo víctima y comprobó si Microsoft Defender estaba activo o señalaba la actividad del bot Amadey. La herramienta de reconocimiento personalizada en uso también ayudó a Secret Blizzard a identificar objetivos de alto valor, desplegando un dropper de PowerShell con el backdoor Tavdig y un binario vulnerable de Symantec para la carga lateral de DLL. El malware Tavdig permitió un reconocimiento adicional, recopilando datos de usuario, estadísticas de red e información de parches, mientras también instalaba claves de registro para la persistencia del backdoor KazuarV2.

Las operaciones de Secret Blizzard dependen de puntos de apoyo de terceros para establecer acceso valioso de espionaje. El grupo ha adaptado su propio kit de herramientas adversarias para el espionaje en grandes entornos de dominios y lo ha personalizado para objetivos militares ucranianos. Además, el grupo podría estar esforzándose por escalar el acceso hacia sistemas estratégicos a nivel ministerial.

El aumento de los ataques por parte de Secret Blizzard contra Ucrania, combinado con la táctica del grupo de ocultarse detrás de otros grupos de hackers, requiere respuestas rápidas y proactivas de los defensores. Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con soluciones de vanguardia para elevar las capacidades de detección de amenazas y caza de amenazas, reducir significativamente la superficie de ataque y construir una postura de ciberseguridad sólida.