Una vez más, nos complace presentar nuestro Resumen de Reglas, que esta vez muestra el contenido de detección no solo de los participantes del Programa de Recompensas de Amenazas, sino también del Equipo SOC Prime. Hoy les contaremos un poco sobre el malware Valak y HanaLoader, la detección de volcados de datos y abuso de MSBuild, y el secuestro de argumentos de línea de comandos.

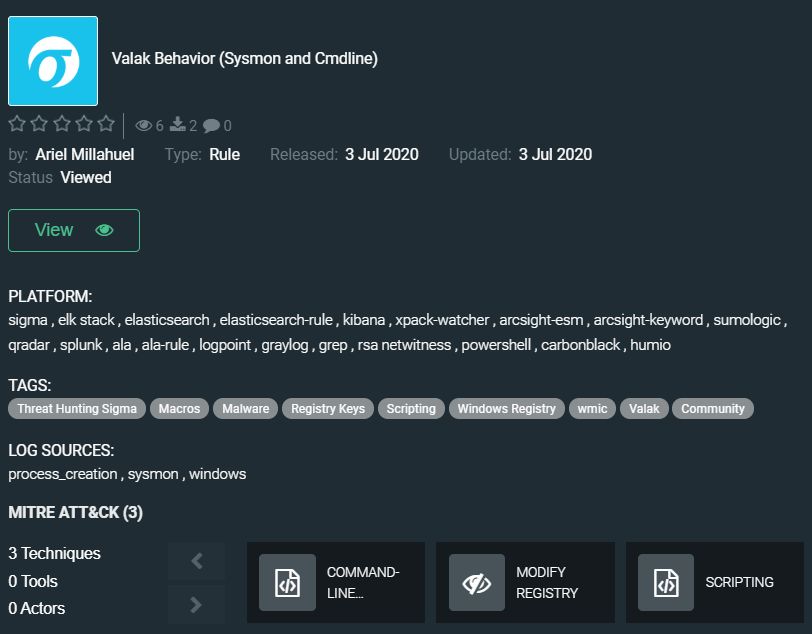

El malware Valak es un malware sofisticado con una rica arquitectura modular que se observó por primera vez a finales de 2019. Los investigadores observaron una serie de cambios dramáticos en este malware y descubrieron más de 30 versiones diferentes en menos de seis meses. El malware Valak se utilizó inicialmente como cargador para otras herramientas, pero las versiones recientemente descubiertas también se pueden usar como un ladrón de información para atacar servidores Microsoft Exchange y recopilar y exfiltrar información de correo empresarial y contraseñas junto con el certificado empresarial. Las últimas campañas descubiertas que propagaban este malware estaban dirigidas a empresas en EE.UU. y Alemania. Valak utiliza técnicas avanzadas de evasión como ADS y ocultar componentes en el registro. Además, con el tiempo, los desarrolladores de Valak eligieron abandonar el uso de PowerShell, que puede ser detectado y prevenido por los productos de seguridad modernos.

La regla de la comunidad de Ariel Millahuel se basa en una investigación publicada recientemente que cubre el comportamiento de este malware que evoluciona constantemente aumentando su poder: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

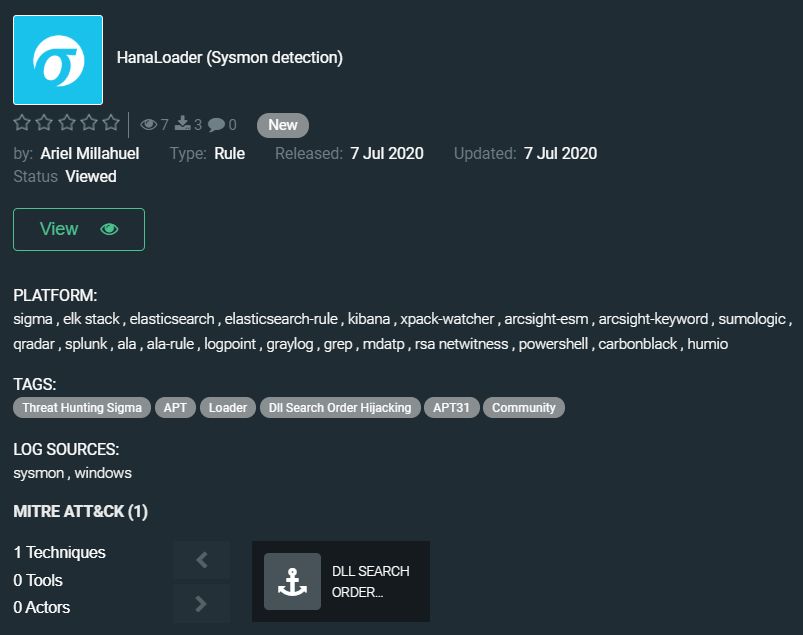

La segunda regla de Ariel en este resumen ayuda a detectar el malware HanaLoader, que fue utilizado por el grupo APT31 en campañas de ciberespionaje para entregar el troyano DropboxAES (El blog sobre contenido de detección para descubrir la actividad de este troyano lo puedes encontrar aquí).

Los adversarios a menudo utilizan indebidamente archivos ejecutables legítimos firmados de múltiples productores de software para cargar código malicioso. En las campañas observadas, utilizaron el secuestro del orden de búsqueda DLL para ejecutar el malware HanaLoader. Se utilizó para descargar e iniciar una carga adicional desde un recurso remoto a través de HTTPS. La carga de segunda etapa sobrescribe HanaLoader utilizando hollowing de procesos y continúa ejecutándose en la memoria. La regla de la comunidad está disponible en el Mercado de Detección de Amenazas: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

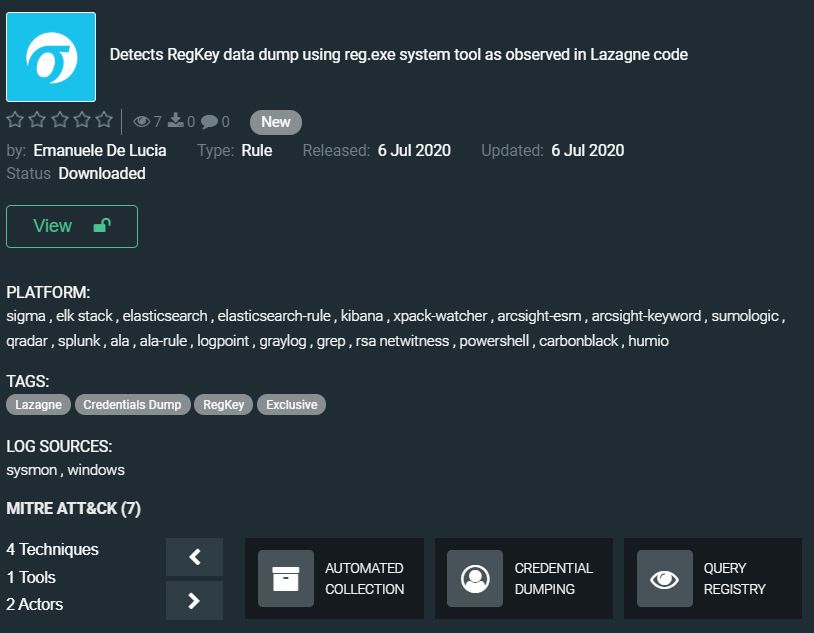

Más adelante en nuestro resumen, Emanuele De Lucia debutará con la regla exclusiva «Detecta el volcado de datos de RegKey usando la herramienta del sistema reg.exe como se observa en el código de Lazagne»: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

El proyecto LaZagne es una aplicación de código abierto utilizada para recuperar contraseñas almacenadas en un sistema local. Cada software guarda contraseñas utilizando diversas técnicas (texto plano, APIs, algoritmos propietarios, bases de datos, etc.), y LaZagne fue creado para encontrar estas contraseñas para el software más comúnmente utilizado. La regla de Emanuele De Lucia, basada en nuestra propia investigación y el código fuente de Lazagne, permite a las soluciones de seguridad detectar el volcado de datos de RegKey. El método utilizado por la aplicación mencionada para extraer contraseñas puede ser utilizado en varias variantes de infostealers para extraer credenciales discretamente.

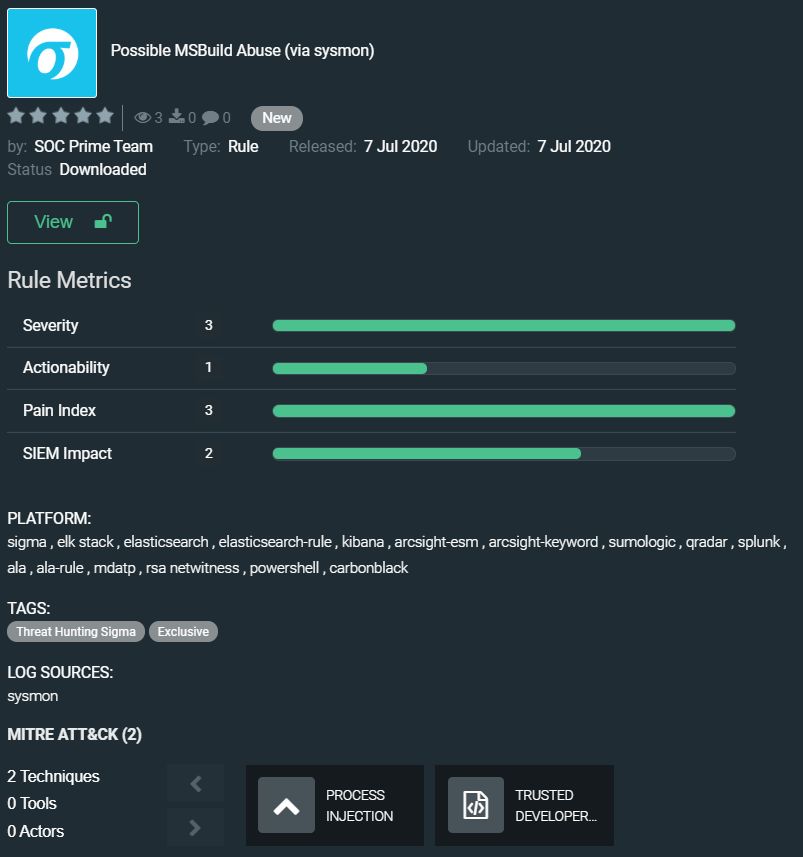

Continuamos nuestro resumen con la regla del Equipo SOC Prime: Posible Abuso de MSBuild (a través de sysmon): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild es un binario confiable de Windows que es parte del marco de Microsoft .NET y se puede utilizar para construir aplicaciones en entornos donde Visual Studio no está instalado. La capacidad de este binario para ejecutar código almacenado localmente en un sistema puede llevar a la evasión de los controles de seguridad existentes (Política de Grupo, Lista blanca de aplicaciones, etc.) que previenen PowerShell u otras herramientas similares que dependen de PowerShell. Los adversarios pueden usar la técnica que no deja ningún artefacto ya que no toca el disco y el código se inyecta en un proceso legítimo de Windows, Internet Explorer. La regla desarrollada por el Equipo SOC Prime ayuda a descubrir posible abuso de MSBuild y detener a los actores de amenazas avanzadas en las etapas tempranas del ciberataque.

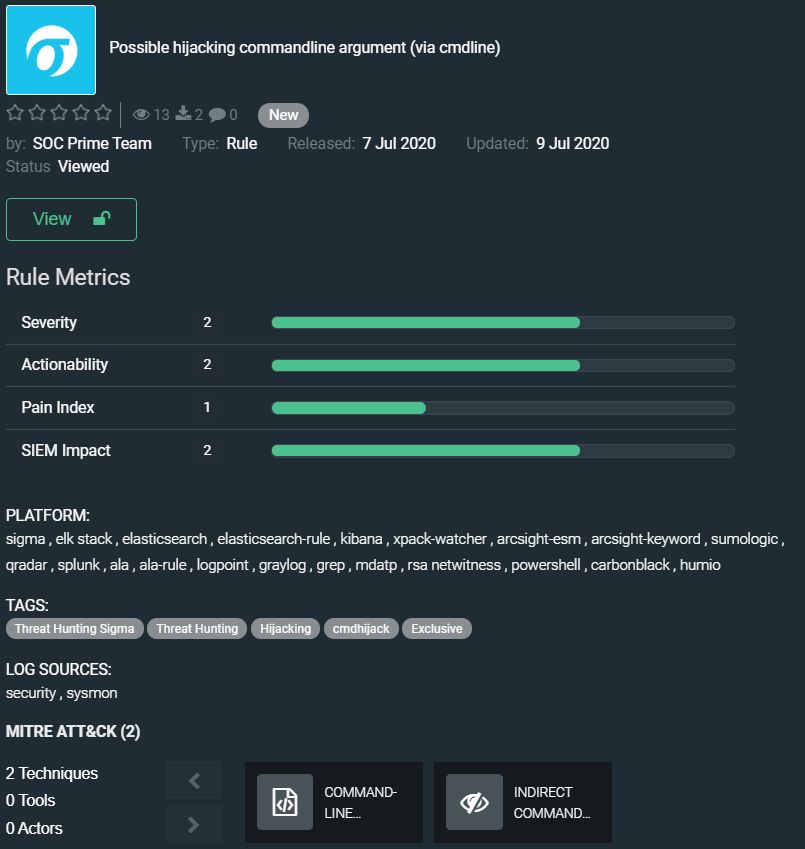

Y la última regla en el resumen de hoy también fue desarrollada por el Equipo SOC Prime, se llama «Posible secuestro de argumento de línea de comandos (a través de cmdline)» y su utilidad ya se entiende desde el nombre. Pero añadamos unas pocas palabras sobre la regla. Los adversarios pueden usar un fallo en la ejecución de cmd o conhost para secuestrar un argumento de línea de comandos. El fallo permite a los ciberdelincuentes engañar a cmd.exe para ejecutar el ejecutable de su elección. El impacto potencial de esto incluye Denegación de Servicio, Divulgación de Información, Ejecución de Código Arbitrario (dependiendo de la aplicación y sistema objetivo). La regla exclusiva para descubrir dicho comportamiento malicioso está aquí: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

Las reglas tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Ejecución, Persistencia, Escalada de Privilegios, Evasión de Defensa, Descubrimiento, Colección, Acceso a Credenciales

Técnicas: Interfaz de Línea de Comandos (T1059), Modificar Registro (T1112), Scripting (T1064), Secuestro del Orden de Búsqueda DLL (T1038), Descubrimiento de Cuentas (T1087), Recolección Automatizada (T1119), Volcado de Credenciales (T1003), Consultar Registro (T1012), Inyección Progreso (T1055), Utilidades de Desarrollador Confiable (T1127)

Espere el próximo resumen en una semana.

¡Mantente seguro!