The el aumento exponencial y la escalada en la complejidad de las intrusiones de los ataques de ransomware impulsan la necesidad de una detección proactiva del ransomware. El FBI y CISA emiten una alerta conjunta de ciberseguridad para notificar a la comunidad mundial de defensores sobre un aumento dramático en el ransomware Phobos ataques dirigidos a organismos estatales de EE. UU. y otras infraestructuras críticas, resultando en demandas de rescate exitosas que ascienden a varios millones de dólares estadounidenses.

Detectar Actividad de Ransomware Phobos Cubierta en la Alerta AA24-060A

A medida que el ransomware Phobos continúa afectando a organizaciones en múltiples sectores industriales, exponiéndolas a severas pérdidas financieras, la defensa cibernética proactiva es clave para minimizar los riesgos de intrusiones. La Plataforma SOC Prime ofrece una amplia colección de algoritmos de detección para ayudar a los equipos de seguridad a eliminar a tiempo los riesgos del impacto del ransomware Phobos.

Haga clic en el Explorar Detecciones botón para acceder a todo el conjunto de detecciones de actividad del ransomware Phobos cubierto en la alerta AA24-060A recientemente publicada por CISA y FBI. Todos los algoritmos de detección están enriquecidos con inteligencia de amenazas personalizada, alineada con MITRE ATT&CK® v.14.1, y son instantáneamente convertibles a múltiples lenguajes de ciberseguridad.

Las organizaciones con visión de futuro que se esfuerzan constantemente por elevar su postura de ciberseguridad también pueden beneficiarse de la colección integral de contenido de SOC para la detección del ransomware Phobos disponible a través de este enlace.

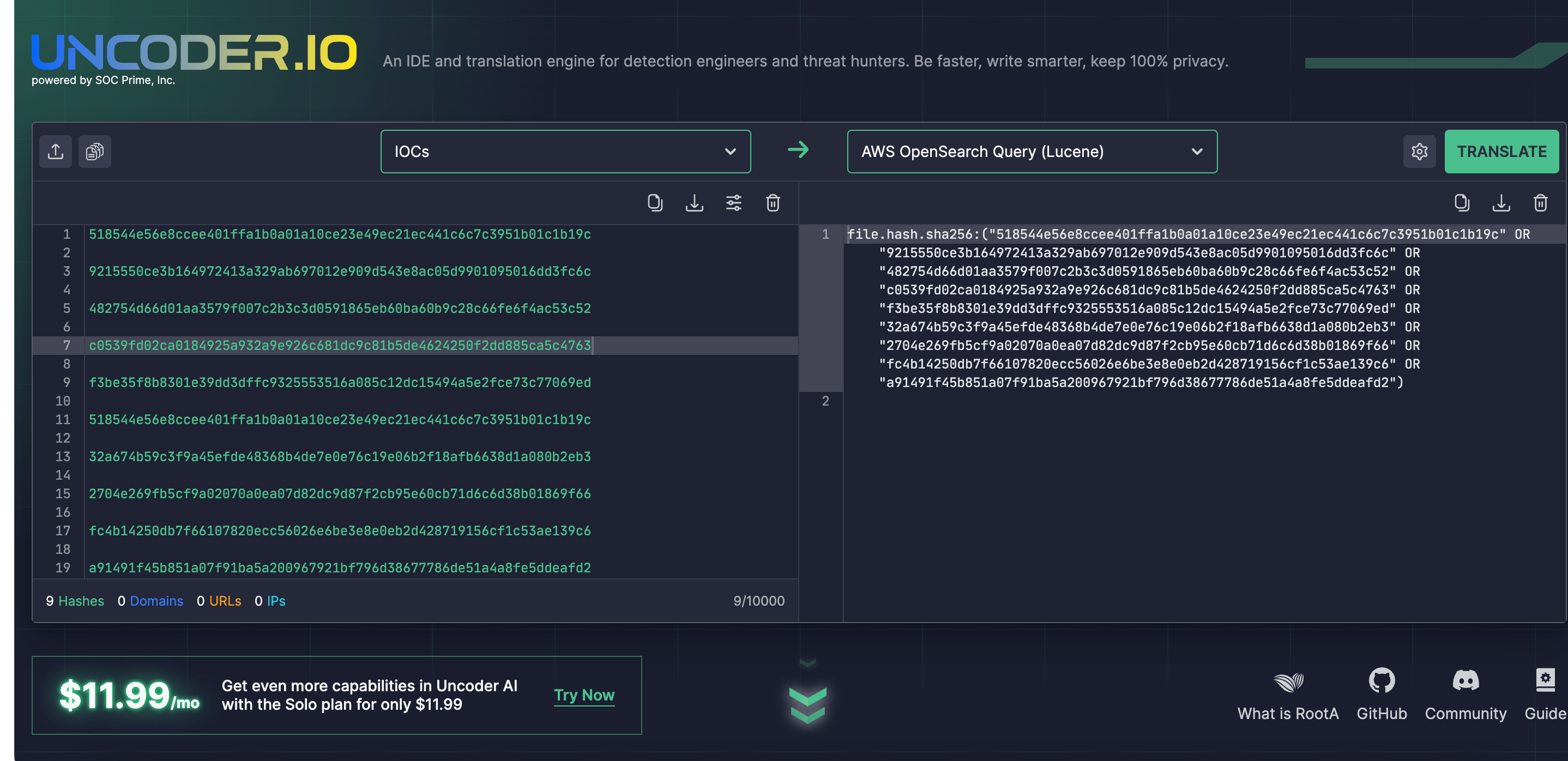

Además, los defensores pueden buscar IOCs relacionados con las variantes de ransomware Phobos y proporcionados en la alerta AA24-060A alerta. Confíe en el código abierto Uncoder IO para analizar automáticamente la inteligencia de amenazas relevante en consultas personalizadas de IOC y ejecutarlas instantáneamente dentro de su entorno.

Descripción General de la Actividad del Ransomware Phobos

A principios de marzo de 2024, las principales agencias de ciberseguridad de EE. UU., incluyendo el FBI, CISA y MS-ISAC, emitieron una alerta conjunta rastreada como alerta AA24-060A destinada a aumentar la conciencia sobre los crecientes ataques por parte de actores de ransomware Phobos y compartir TTPs e IOCs asociados con la actividad adversaria en curso.

Durante casi medio década, los mantenedores del ransomware Phobos han lanzado ciberataques que afectan al sector público de EE. UU., con otros sectores de infraestructura crítica, incluyendo educación y salud pública, entre sus objetivos.

La investigación de código abierto indica que el ransomware Phobos probablemente esté vinculada a varias variantes de malware, incluyendo Elking, Eight, Devos, Backmydata y Faust ransomware, debido a los TTPs similares observados en las intrusiones de Phobos. El ransomware Phobos se utiliza comúnmente junto con diversas herramientas de acceso público como Smokeloader, Cobalt Strike, Mimikatz, y otras utilidades. Los actores del ransomware Phobos han adoptado un modelo RaaS, lo que ha contribuido a establecer a Phobos como una de las cepas de ransomware más prevalentes en los últimos años.

Para obtener acceso inicial, los adversarios aplican frecuentemente el vector de ataque de phishing por correo electrónico para entregar la carga útil a las redes objetivo. Otra técnica adversaria involucra la incorporación de SmokeLoader en archivos adjuntos de correo electrónico, que, una vez abiertos por usuarios comprometidos, descarga el ransomware Phobos en sus sistemas y da luz verde a los atacantes para realizar la exfiltración de datos

Los operadores del ransomware Phobos frecuentemente utilizan múltiples utilidades de acceso remoto para establecer una conexión remota con el servidor afectado. También pueden dirigirse al RDP para realizar investigaciones de código abierto, generar un perfil de la víctima y conectar las direcciones IP objetivo con las compañías pertinentes.

Los actores de Phobos emplean ejecutables, como 1saas.exe o cmd.exe, para instalar cargas útiles adicionales de Phobos con privilegios elevados y ejecutar múltiples funciones de shell de Windows. Además, explotan funciones de API de Windows integradas para eludir el control de acceso, recuperar tokens de autenticación e iniciar nuevos procesos para la escalada de privilegios. Los actores de amenazas también aplican técnicas de evasión de detección al alterar configuraciones de firewall del sistema y frecuentemente dependen de utilidades específicas para el análisis antimalware.

Para mantener la persistencia del ransomware Phobos, los atacantes abusan de las carpetas de Inicio de Windows y las claves de registro de Windows para deshabilitar funciones que facilitan el acceso a copias de seguridad o ayudan en la recuperación del sistema. En cuanto a la exfiltración de datos, se ha observado que emplean WinSCP y Mega.io. Los actores del ransomware Phobos comúnmente ponen sus ojos en datos legales y financieros, así como en documentación técnica. Después de la etapa de exfiltración de datos, los atacantes buscan activamente y eliminan cualquier copia de seguridad de datos existente que las víctimas puedan haber implementado, efectivamente previniendo la recuperación sin el pago de la clave de descifrado.

En cuanto a las pautas de mitigación del ransomware Phobos, la alerta AA24-060A recomienda mejorar constantemente la seguridad del software de acceso remoto, aplicar controles estrictos de aplicaciones, hacer cumplir las mejores prácticas para la recopilación de registros, restringir el uso de RDP y servicios de escritorio remoto similares, deshabilitar las capacidades de línea de comando y scripting, y monitorear exhaustivamente los controladores de dominio, servidores o estaciones de trabajo para detectar cuentas nuevas o no reconocidas. Los defensores también recomiendan encarecidamente validar continuamente el programa de seguridad de la organización para asegurarse de su efectividad contra amenazas emergentes.

Navegue en SOC Prime para capacitar a su equipo con una suite integral de 800+ algoritmos de detección contra ataques de ransomware para potenciar continuamente las defensas de su organización con la experiencia colectiva del sector. Los ingenieros de seguridad también pueden confiar en Uncoder AI para elevar sus capacidades de ingeniería de detección al escribir mejor código enriquecido con recomendaciones generadas por IA e inteligencia de amenazas, además de convertirlo automáticamente a través de varios lenguajes de ciberseguridad.