Los analistas de ciberseguridad están observando un aumento sustancial en las actividades maliciosas dirigidas a los sectores público y privado de Ucrania, donde los atacantes a menudo recurren a vectores de phishing como su estrategia principal para iniciar intrusiones.

CERT-UA notifica a los defensores cibernéticos sobre ataques en curso contra organizaciones ucranianas que utilizan cebos de phishing de Kyivstar y el Servicio de Seguridad de Ucrania. El infame grupo UAC-0050 busca infectar a las víctimas objetivo con Remcos RAT, una cepa maliciosa común del arsenal del grupo.

Análisis del Ataque UAC-0050: Nueva Campaña de Phishing Usando Remcos RAT

En la primera década de diciembre de 2023, el grupo UAC-0050 regresó masivamente a la arena de las amenazas cibernéticas dirigiéndose a agencias gubernamentales de Ucrania y Polonia y empleando dos cepas maliciosas, Remcos RAT y Meduza Stealer. En noviembre y principios de diciembre de 2023, los hackers de UAC-0050 lanzaron al menos dos operaciones ofensivas contra Ucrania propagando Remcos RAT, una de ellas utilizando cebos de phishing haciéndose pasar por el Servicio de Seguridad de Ucrania. Detrás de estas campañas de phishing, UAC-0050 resurge para continuar sus ataques mediante el mismo vector de ataque.

El 21 de diciembre de 2023, CERT-UA emitió una nueva advertencia descubriendo dos campañas de distribución de correos electrónicos utilizando temas de señuelo relacionados con el saldo pendiente de los usuarios de Kyivstar y otra disfrazada como el Servicio de Seguridad de Ucrania. Los atacantes envían correos electrónicos de phishing con el tema correspondiente relacionado con Kyivstar junto con un archivo adjunto ZIP con señuelo.

El archivo contiene un archivo RAR protegido con contraseña con un archivo DOC y un macro dañino. La activación del macro mediante explorer.exe a través del protocolo SMB conducirá a la descarga y ejecución del archivo ejecutable en el sistema afectado. Posteriormente, este último es un archivo autoextraíble (SFX) que contiene un script BATCH para descargar del servicio Bitbucket y ejecutar otro archivo ejecutable «wsuscr.exe» ofuscado a través de SmartAssembly .NET. Este último está destinado a descifrar y ejecutar Remcos RAT.

CERT-UA también ha observado correos electrónicos de phishing con el tema de señuelo haciéndose pasar por el Servicio de Seguridad de Ucrania junto con un archivo adjunto malicioso. Este último contiene un archivo ZIP protegido con contraseña que contiene un archivo RAR dividido en 3 partes, con la última conteniendo un archivo ejecutable. Abrir este archivo y ejecutar el archivo ejecutable puede potencialmente conducir a la infección de Remcos RAT.

En esta campaña, UAC-0050 aloja sus servidores de control para Remcos RAT, aprovechando los servicios del proveedor malayo, como suele hacer. Además, los adversarios utilizan el sistema autónomo AS44477 (STARK INDUSTRIES SOLUTIONS LTD) para sus necesidades de hospedaje.

Detectar Ataques de Phishing de UAC-0050 Cubiertos en la Alerta CERT-UA#8338

Un rápido aumento en los ataques de phishing contra Ucrania y sus aliados atribuido al colectivo hacker UAC-0050 representa una amenaza significativa para las organizaciones que podrían ser objetivos potenciales. Una ola de los últimos ataques del grupo apunta a patrones de comportamiento similares vinculados al uso de Remcos RAT dentro de la cadena de infección. SOC Prime cura una colección de algoritmos de detección para ayudar a los defensores a identificar la actividad adversaria de UAC-0050 y cualquier rastro de infección por Remcos RAT en su entorno. Siga el enlace a continuación para llegar a las reglas Sigma para la detección de ataques cubiertos en la investigación pertinente de CERT-UA#8338:

Reglas Sigma para detectar ataques descubiertos por CERT-UA en la alerta relacionada CERT-UA#8338

Los ingenieros de seguridad también pueden acceder a todo el conjunto de detección filtrado por la etiqueta personalizada “UAC-0050” haciendo clic en el botón Explorar Detecciones . Esta colección de algoritmos de detección está diseñada para ayudar a los defensores a mejorar sus capacidades de detección de amenazas y caza y remediar oportunamente las amenazas vinculadas a la actividad ofensiva de UAC-0050. Todas las reglas Sigma están alineadas con MITRE ATT&CK®, pueden ser convertidas a docenas de lenguajes de ciberseguridad de manera automatizada, y están enriquecidas con CTI personalizado.

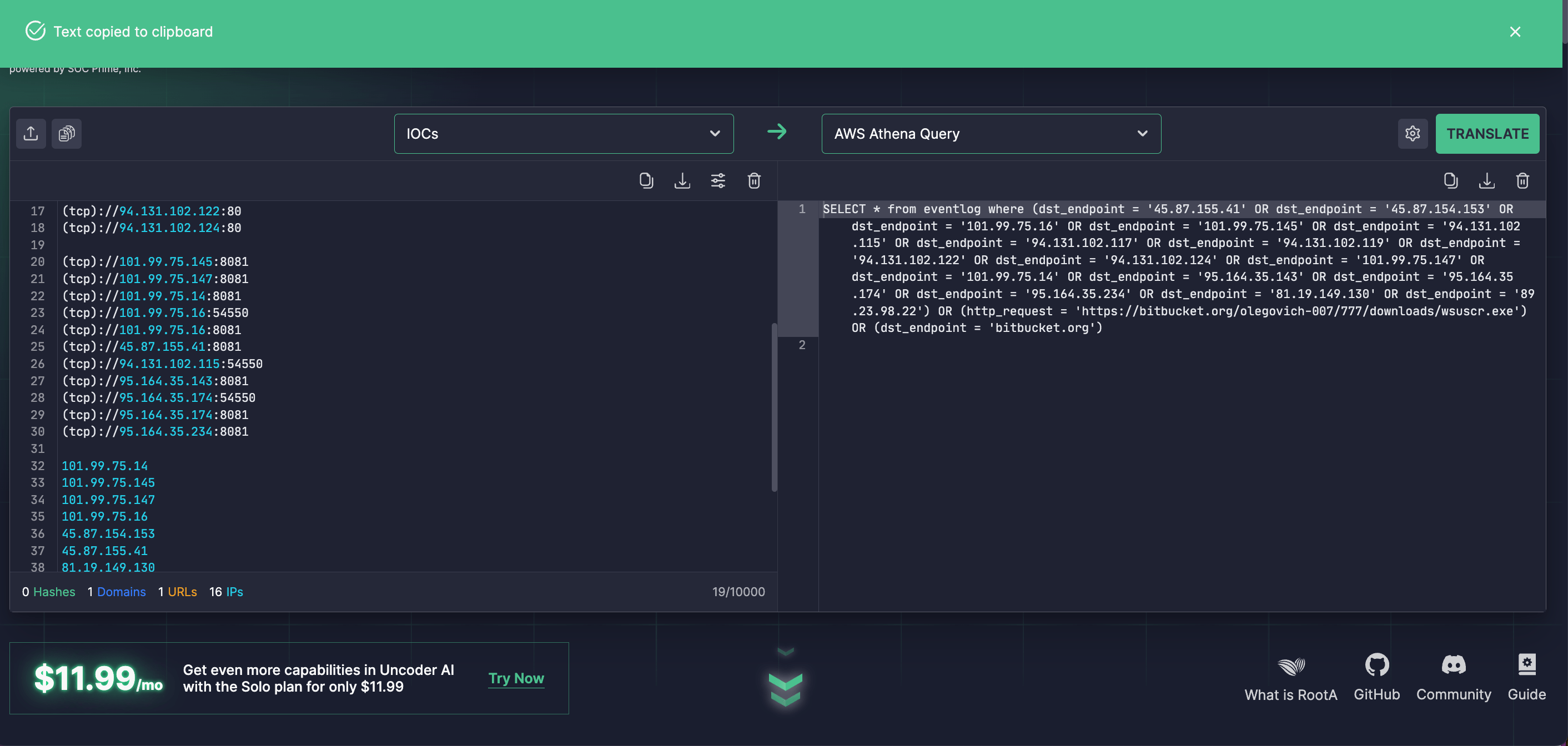

Los profesionales de seguridad también pueden confiar en el Uncoder IO de código abierto para realizar una coincidencia retrospectiva de IOC a gran escala. Seleccione IOCs del panel izquierdo de Uncoder IO, pegue información de amenazas del alerta CERT-UA relacionada, aplique la plataforma y el idioma objetivo, como OSCF, e importe instantáneamente los datos en consultas de IOC personalizadas listas para cazar amenazas críticas en el ambiente elegido.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona información detallada sobre el contexto de la campaña ofensiva más reciente asociada con UAC-0050. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Scheduled Task / Job (T1053) | ||

User Execution: Malicious File (T1204.002) | ||

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Abuse Elevation Control Mechanism: Bypass User Account Control (T1548.002) | ||

Modify Registry (T1112) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) |