CVE-2023-23397 es una vulnerabilidad crítica de elevación de privilegios (EoP) en Microsoft Outlook con un puntaje base CVSS de 9.8. Fue revelada por primera vez el 14 de marzo de 2023 y atribuida a APT28, también conocido como Fancy Bear o Strontium: un actor de amenaza asociado con la Dirección Principal de Inteligencia del Estado Mayor General de Rusia (GRU). La vulnerabilidad está principalmente dirigida a los sectores gubernamental, militar y energético europeos.

La gravedad de CVE-2023-23397 se debe principalmente a su naturaleza de exploit sin contacto, lo que significa que no se necesita la intervención del usuario para que un actor de amenaza explote la vulnerabilidad a través de un correo electrónico específico o un elemento de calendario enviado a un usuario. Como resultado de un exploit exitoso de CVE-2023-23397, un atacante puede acceder al hash Net-NTLMv2 que contiene las credenciales cifradas del usuario. Esto permite a los adversarios moverse lateralmente dentro de la red para obtener información más sensible.

Hoy, analizaremos esta vulnerabilidad de Outlook y revisaremos varias opciones para mitigar y detectar CVE-2023-23397.

Detección de Explotaciones para un CVE-2023-23397

Para ayudar a las organizaciones a detectar proactivamente los intentos de explotación del CVE-2023-23397, la Plataforma SOC Prime para la defensa cibernética colectiva selecciona un conjunto de reglas Sigma verificadas con contexto enriquecido. Al hacer clic en el botón Explorar Detecciones , puede acceder instantáneamente a las reglas Sigma relevantes para la detección de CVE-2023-23397 a través de registry_event, powershell, process_creation, y cmdline. Las reglas están alineadas con el último marco MITRE ATT&CK® y cuentan con el respaldo de una amplia información de metadatos y enlaces relevantes de inteligencia de amenazas.

Microsoft recomienda usar su script de escaneo de Exchange como el primer paso del proceso de búsqueda de amenazas para el compromiso potencial. Audita el servidor de Exchange en busca de mensajes maliciosos, incluidos correos electrónicos, tareas y elementos de calendario.

IOCs de CVE-2023-23397

Si no identifica ningún valor sospechoso a través del script de escaneo, puede buscar los indicadores de compromiso. Examine el siguiente comportamiento anómalo:

- Observe la telemetría de Microsoft Defender for Endpoint y Microsoft Defender Identity, así como el registro del servidor Exchange para cualquier autenticación NTLM que involucre recursos externos o no confiables.

- Rastree los eventos de ejecución de procesos para los intentos de conexión WebDAV.

- Verifique los eventos de SMBClient para las entradas de registro.

- Busque conexiones SMB salientes anormales en los registros del firewall.

En cuanto a las fuentes de datos, puede revisar lo siguiente:

- Registros de firewall

- Registros de proxy

- Registros de VPN

- Registros de inicio de sesión de Azure AD para Exchange Online

- Registros de IIS para el servidor Exchange

- Registros de puerta de enlace RDP

- Datos de endpoint (por ejemplo, registros de eventos de Windows para usuarios finales)

- Telemetría EDR (si está disponible)

A continuación, puede encontrar las direcciones IP asociadas con la explotación del CVE-2023-23397. Puede acceder a una lista más extensa en Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

Para buscar sin problemas los indicadores de compromiso relacionados con los intentos de explotación de CVE-2023-23397, confíe en Uncoder AI y genere instantáneamente consultas personalizadas de IOC listas para ejecutarse en el entorno SIEM o EDR seleccionado.

CVE-2023-23397 PoC

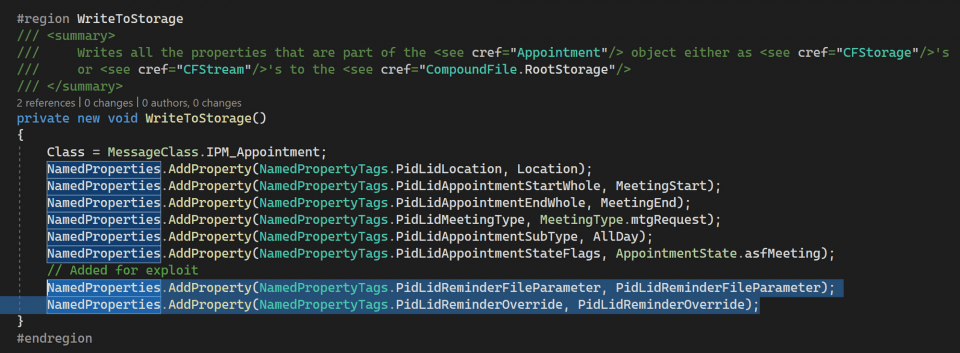

Hasta ahora, puede encontrar muchos PoCs para CVE-2023-23397, pero lo que debe saber es cuán directo es el exploit. La creación de una cita de calendario maliciosa, por ejemplo, se reduce a lo siguiente:

- Crear un archivo MSG de Outlook,

- Extender la clase de citas (Appointment) ya que tiene un número definido de propiedades,

- Agregar Propiedad PidLidReminderOverride and Propiedad PidLidReminderFileParameter .

Fuente: MDSec

Análisis de la Vulnerabilidad de Microsoft Outlook

CVE-2023-23397 es una vulnerabilidad que específicamente apunta a Microsoft Outlook en sistemas operativos Windows. Explotar esta vulnerabilidad requiere la entrega de un mensaje especialmente diseñado (correo electrónico, evento o tarea) a un usuario. La principal vulnerabilidad se encuentra en la propiedad MAPI extendida PidLidReminderFileParameter. Propiedad PidLidReminderFileParameter es un nombre de archivo de sonido de recordatorio. Para explotar la vulnerabilidad, los actores de amenaza cambian la propiedad PidLidReminderFileParameter, apuntando a una ruta UNC a un servidor controlado por adversarios a través del Bloque de Mensajes del Servidor (SMB) o el puerto TCP 445.

Además, aparece un recordatorio en el dispositivo del usuario que activa la autenticación del Administrador LAN de Nueva Tecnología (NTLM). El proceso no requiere interacción de los destinatarios y pasa desapercibido. Después de conectarse al servidor SMB remoto, se filtra el hash Net-NTLMv2 del usuario. Con el NTLMv2, los adversarios pueden usar una táctica de movimiento lateral (TA0008) para navegar por la red o descifrar la forma cifrada de la contraseña del usuario.

Según la guíade Microsoft, los adversarios solo pueden explotar la vulnerabilidad de Outlook utilizando el protocolo SMB. Al mismo tiempo, la interacción del protocolo WebDAV no representa un riesgo de fuga de credenciales a direcciones IP externas cuando se utiliza la técnica de explotación CVE-2023-23397. Incluso si hay una solicitud de autenticación Net-NTLMv2, Windows no enviará hashes.

En cualquier escenario, con la mitigación adecuada del CVE-2023-23397, puede minimizar los riesgos de explotación de la vulnerabilidad. Para las medidas de mitigación, Microsoft recomienda lo siguiente en su actualización de seguridad:

- Desactivar el uso de NTML como método de autenticación. La forma más fácil de hacerlo es creando un Grupo de Seguridad de Usuarios Protegidos y agregando a sus usuarios allí. Especialmente enfóquese en cuentas con niveles más altos de permisos (por ejemplo, administradores de dominio). Esta acción podría interrumpir el trabajo con las aplicaciones que requieren NTLM. Por lo tanto, tendría que sacar a un usuario del grupo para revertir estos ajustes.

- Bloquear SMB (TCP 445) salientes en su red. Puede hacer eso con la ayuda de un firewall perimetral/local o a través de la configuración de la VPN. Al usar esos, los mensajes de autenticación NTLM no se enviarán a los recursos compartidos de archivos remotos.

Confíe en SOC Prime para estar completamente equipado con contenido de detección contra cualquier CVE explotable o cualquier TTP usado en los ciberataques en curso. Obtenga acceso a más de 800 algoritmos de detección para CVEs existentes para defenderse proactivamente contra amenazas adaptadas a sus necesidades de seguridad. Acceda instantáneamente a más de 140 reglas Sigma de forma gratuita en https://socprime.com/ o obtenga todas las detecciones relevantes con suscripciones premium a SOC Prime Platform en https://my.socprime.com/pricing/.