Guía Definitiva de Azure Sentinel: Explorando la Plataforma en la Nube de Microsoft

Tabla de contenidos:

Obtenga información detallada sobre la visión general de Azure Sentinel y descubra por qué la plataforma de Microsoft se destaca de otros SIEM populares y cómo comenzar sin problemas para mejorar las capacidades de defensa cibernética.

Hay una tendencia creciente hacia la migración de soluciones de seguridad heredadas en las instalaciones a la nube, lo que permite a las organizaciones reducir costos en infraestructura, mantenimiento y personal. Los CISO, gerentes de SOC y arquitectos de seguridad buscan una solución única para el almacenamiento de datos y la detección de amenazas y las operaciones de respuesta, lo cual se puede lograr en un entorno en la nube. Según Gartner1, “El mercado de gestión de eventos e información de seguridad (SIEM) se define por la necesidad de los clientes de analizar datos de eventos de seguridad en tiempo real, lo que apoya la detección temprana de ataques e infracciones”. El SIEM nativo de la nube Azure Sentinel permite la detección y respuesta eficaz y oportuna a las amenazas emergentes constantemente, lo que lo convierte en la opción perfecta para los líderes de seguridad.

¿Qué es Microsoft Azure Sentinel?

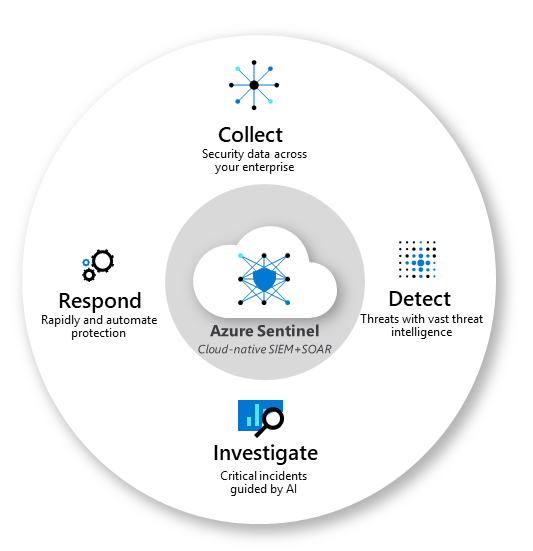

Microsoft Azure Sentinel es tanto una gestión de eventos e información de seguridad (SIEM) nativa de la nube como una respuesta automatizada de orquestación de seguridad (SOAR), lo que permite análisis de seguridad en tiempo real utilizando capacidades de IA integradas. Como un SIEM de próxima generación impulsado por IA, Azure Sentinel se suma a la defensa cibernética integral a escala de la nube. Los conectores de datos integrados de Azure Sentinel permiten la integración fluida de una multitud de fuentes de registros y el fácil abordaje de diversas soluciones de seguridad.

El SIEM nativo de la nube Azure Sentinel puede presumir de sus capacidades automatizadas de Análisis de Comportamiento del Usuario y Entidad (UEBA) para un análisis de seguridad en profundidad y la identificación oportuna de usuarios y entidades comprometidas. La IA integrada y el aprendizaje automático permiten reducir hasta un 90% de falsos positivos y la fatiga de alertas, que es un obstáculo común para la seguridad eficaz con los SIEM heredados.

Hitos clave que Azure Sentinel puede aportar al SOC de la organización:

- Recolección de datos de todas las fuentes. El SIEM de Azure Sentinel agrega datos a lo largo de toda la infraestructura — desde cualquier entorno en las instalaciones o en la nube.

- Detectar amenazas previamente reveladas mientras se reducen los falsos positivos. La Inteligencia de Amenazas de Microsoft permite reconocer amenazas que fueron detectadas anteriormente, alcanzando así el mínimo de falsos positivos y la máxima efectividad.

- Investigar amenazas a la velocidad y escala de la nube. Las capacidades integradas impulsadas por IA permiten identificar y cazar amenazas a gran escala.

- Responder a incidentes de manera rápida y eficiente. Azure Sentinel permite la detección inteligente y rápida de amenazas y una respuesta rápida a incidentes críticos mediante el uso de herramientas de automatización y orquestación integradas.

¿Compite Azure Sentinel con los SIEM en las instalaciones?

Lo que hace que Azure Sentinel se destaque de otras plataformas de análisis de seguridad reconocidas, como Splunk, Elastic, QRadar, ArcSight, es la capacidad proactiva de caza de amenazas de la plataforma que permite detectar amenazas y prevenirlas antes de que ocurran. En cuanto a los SIEM tradicionales en las instalaciones, su alto costo operativo y lenta escalabilidad permiten que Azure Sentinel sea inigualable en el mercado SIEM. Azure Sentinel permite analizar la telemetría de seguridad a lo largo de toda la infraestructura utilizando una solución única de SIEM basada en la nube que ofrece almacenamiento y escalabilidad sin igual.

Aprovechar una plataforma de análisis de seguridad, como Splunk en las instalaciones, es una solución comercial razonable, pero al ejecutarla en la nube a través de AWS o Azure, puede ser muy costoso. Por otro lado, el SIEM nativo de la nube Azure Sentinel no necesita invertir en todos los servidores, almacenamiento, redes, ingeniería y licencias, que es una parte indispensable del soporte de infraestructura de Splunk. Esta fue una razón clave por la que un MSSP líder en la industria, Insights Enterprises, eligió Azure Sentinel sobre Splunk.

El manejo de las operaciones de seguridad con el SIEM de Azure Sentinel permite reducir hasta un 48% los costos en la configuración y mantenimiento de la infraestructura en comparación con los SIEM heredados y su implementación es un 67% más rápida.

¿Es Azure Sentinel PaaS o SaaS?

El SIEM de Azure Sentinel puede considerarse como SaaS (Security-as-a-Service) debido a su alta escalabilidad al satisfacer las necesidades de seguridad de varias organizaciones. Sin embargo, desde una perspectiva de alto nivel, Azure Sentinel también puede considerarse PaaS (Platform as a Service), lo que implica proporcionar un entorno completo de desarrollo y despliegue en la nube y habilitar un ciclo de vida completo de desarrollo de software. Siendo totalmente gestionable a través del Microsoft Azure Portal que permite construir, desplegar y gestionar diferentes aplicaciones en un solo espacio en la nube permite calificar Azure Sentinel en consecuencia.

¿Cuál es la diferencia entre Azure Sentinel y Security Center?

Microsoft posee su propio Azure Security Center (ASC), que es un sistema de gestión de seguridad integrado que permite una visibilidad y control de seguridad completos dentro de entornos híbridos en la nube. Su objetivo principal es vigilar de cerca toda la infraestructura, monitorear la salud de la seguridad en la nube e identificar amenazas a tiempo. Mientras que Azure Sentinel de Microsoft es tanto un SIEM nativo en la nube como una herramienta SOAR, que va mucho más allá de la recolección de registros y la prevención de incidentes al permitir la caza proactiva de amenazas, análisis de seguridad avanzados y respuesta rápida a incidentes.

¿Cuáles son los principales competidores de Azure Sentinel?

Entre los principales competidores de Microsoft en el mercado de SIEM & XDR, Google Chronicle puede considerarse el más relevante como una solución nativa de la nube con capacidades similares de escala y almacenamiento.

Según Gartner Peer Insights, LogRhythm, Splunk y QRadar están entre los principales competidores de Azure Sentinel en el mercado de análisis de seguridad y SIEM, mientras que el producto de Microsoft es el líder por la «Puntuación General de Valoración del Usuario» (4.8 de 5) y recibe la puntuación máxima del 100% en la escala de «Voluntad de Recomendar».

¿Cómo implemento Azure Sentinel?

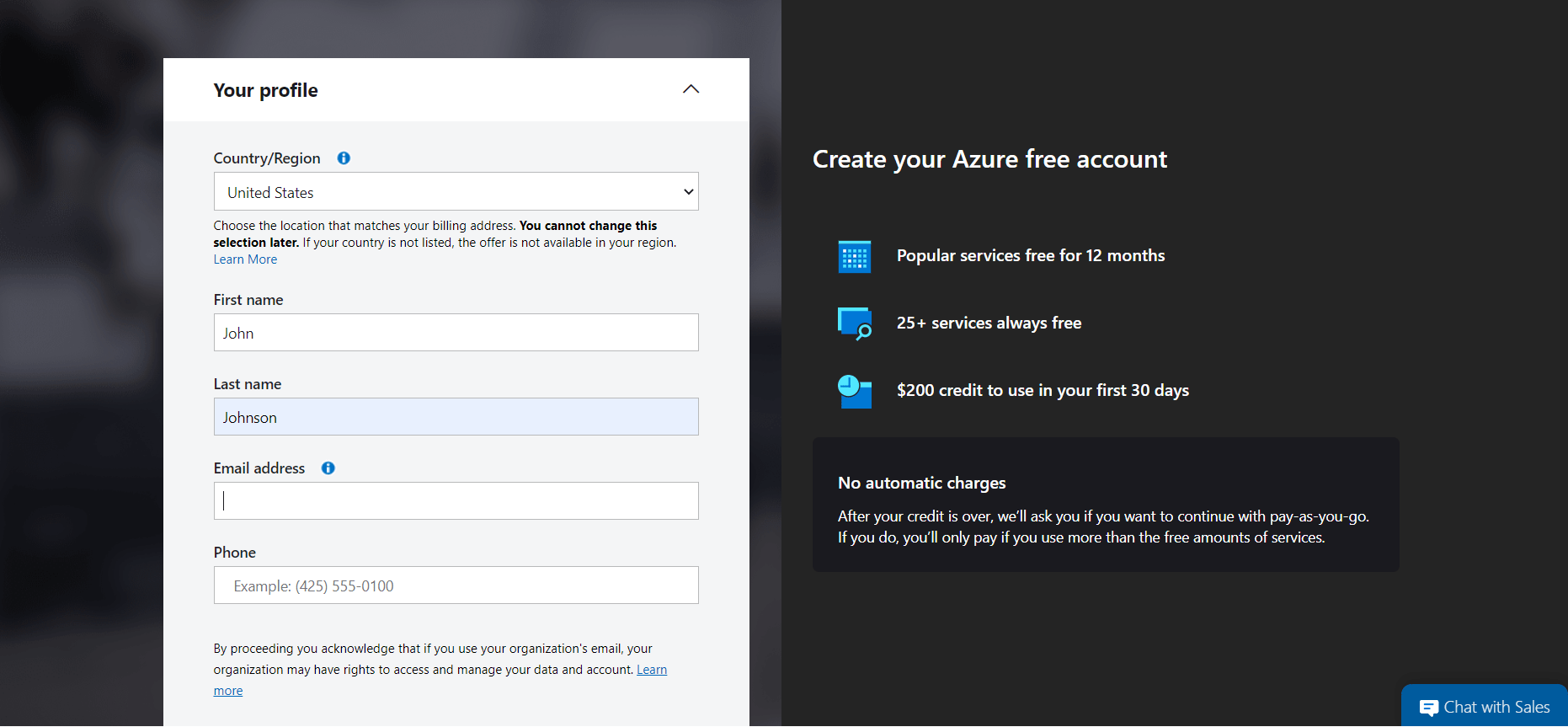

Antes de implementar contenido en el SIEM nativo de la nube de Microsoft, los encargados de la seguridad deben habilitar Azure Sentinel, lo que requiere las siguientes configuraciones:

- Una suscripción activa a Azure Sentinel con una cuenta gratuita de Azure Sentinel.

2. Un espacio de trabajo de Log Analytics con los permisos de colaborador o lector correspondientes a la suscripción de Azure Sentinel.

3. Fuentes de datos conectadas que pueden necesitar permisos adicionales.

Después de habilitar Azure Sentinel en el entorno y conectar las fuentes de datos, está listo para comenzar a transmitir datos directamente a la instancia de SIEM y construir consultas usando la funcionalidad de Log Analytics seleccionando Registros en el menú de Azure Monitor .

¿Dónde puedo encontrar contenido de detección para Azure Sentinel?

El producto principal de SOC Prime, Threat Detection Marketplace, posee la colección de contenido más grande del mundo con más de 100,000 algoritmos de SIEM y EDR, incluido el soporte para más de 7,000 reglas analíticas nativas de SIEM para Azure Sentinel. Usando la integración de Azure Sentinel, los encargados de la seguridad pueden implementar sin problemas el contenido más reciente de Threat Detection Marketplace en su integración de Azure instancia de Sentinel. Aprovechando el módulo de Gestión Continua de Contenido (CCM) habilitado por la API de Azure Sentinel, la implementación de contenido se vuelve completamente automática, lo que permite a los usuarios de Microsoft transmitir detecciones nuevas y actualizadas directamente en su instancia de SIEM y mantenerse siempre al tanto de las amenazas emergentes.

Hasta finales de 2021, los usuarios de Azure Sentinel pueden acceder al contenido premium de Threat Detection Marketplace de forma gratuita utilizando un código de promoción como parte de la promoción conjunta de SOC Prime y Microsoft.

Tutoriales y Biblioteca Cibernética de Microsoft Azure Sentinel

Para profundizar en Azure Sentinel, explore la documentación del producto que permite una integración fluida en este SIEM nativo de la nube y aprovechar al máximo sus capacidades de defensa cibernética.

SOC Prime también cuenta con un espacio dedicado para desarrollar habilidades de caza de amenazas con acceso gratuito y directo al conocimiento de ciberseguridad. Únase a la Biblioteca Cibernética potenciada por Threat Detection Marketplace para explorar guías prácticas sobre Azure Sentinel y aprender cómo crear reglas de correlación desde cero o implementar Playbooks de Respuesta a Incidentes y configurar la regla analítica para el disparo de Playbooks.

Referencias:

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Cuadrante Mágico para Gestión de Información y Eventos de Seguridad, por Kelly Kavanagh, Toby Bussa, John Collins, 29 de junio de 2021.