Siguiendo la investigación sobre la creciente actividad de UAC-0212 contra múltiples organizaciones en el sector de la infraestructura crítica de Ucrania, CERT-UA notifica a la comunidad global de defensores cibernéticos sobre la reaparición de otro grupo de hackers en el ámbito de amenazas cibernéticas de Ucrania. El grupo delictivo organizado identificado como UAC-0173 ha estado llevando a cabo una serie de ataques de phishing contra notarios, haciéndose pasar por un representante del Ministerio de Justicia de Ucrania.

Detectar ataques de UAC-0173 cubiertos en la alerta CERT-UA#13738

Los ataques de phishing todavía representan más del 80% de los eventos de seguridad en el panorama moderno de amenazas cibernéticas. También hay un fuerte aumento en la actividad maliciosa dirigida a organizaciones ucranianas en múltiples sectores de la industria, aprovechando el vector de ataque de phishing para obtener acceso inicial.

La plataforma SOC Prime para la defensa cibernética colectiva ofrece reglas Sigma curadas para ayudar a las organizaciones a frustrar proactivamente los ataques de UAC-0173 contra notarios ucranianos cubiertos en la última alerta CERT-UA#13738. Haga clic en Explorar detecciones para encontrar reglas Sigma relevantes compatibles con docenas de soluciones SIEM, EDR y Data Lake, mapeadas a MITRE ATT&CK®, y enriquecidas con inteligencia de amenazas detallada.

Las organizaciones también pueden aplicar la etiqueta ‘UAC-0173‘ basada en el identificador del grupo para buscar en la plataforma SOC Prime más contenido de detección relacionado con las operaciones ofensivas del actor de amenaza.

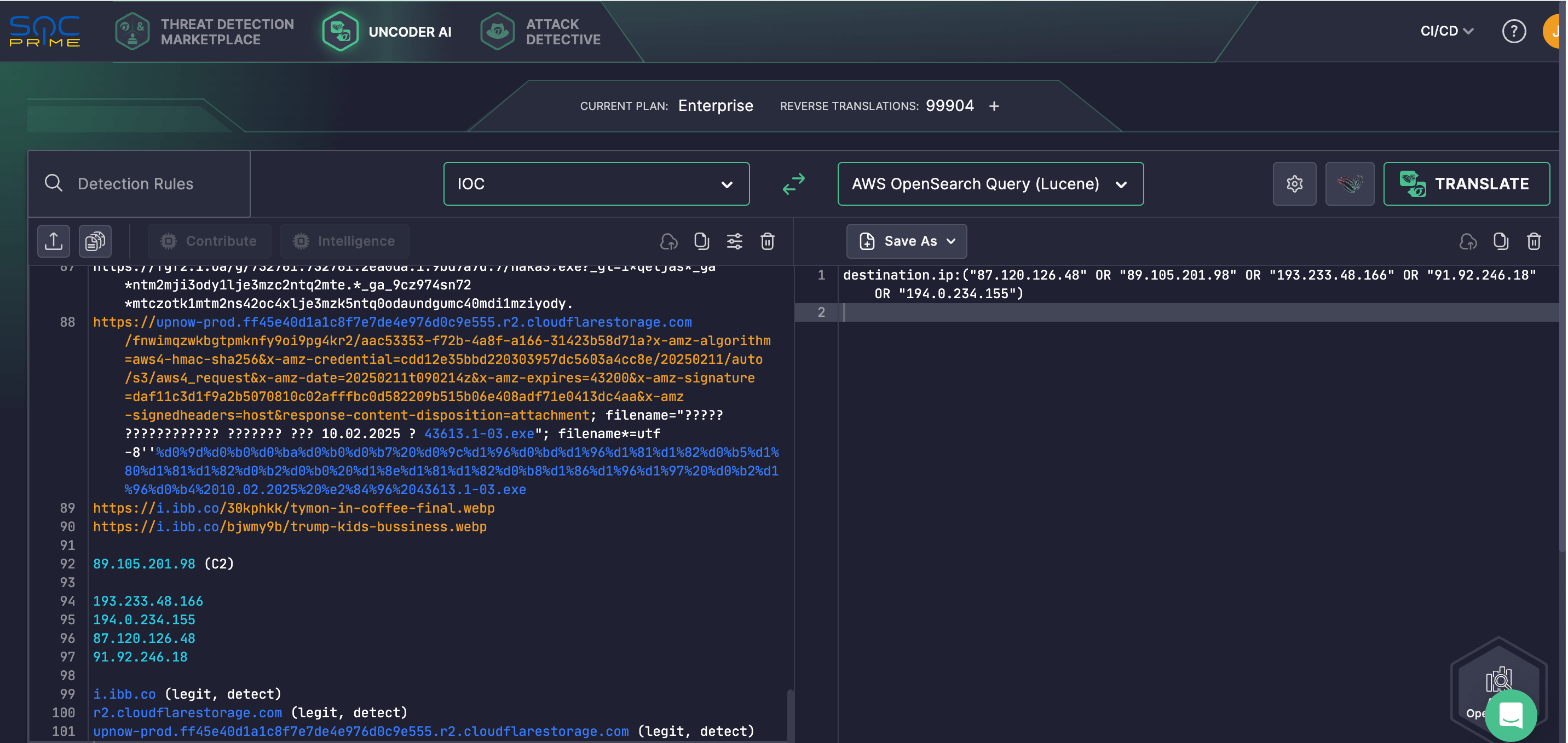

Los usuarios de la plataforma SOC Prime también pueden usar Uncoder AI para acelerar la coincidencia de IOC y ayudar a los defensores a realizar búsquedas retrospectivas. El IDE privado y copiloto AI permite convertir los IOCs relacionados con la actividad de UAC-0173 del informe relevante de CERT-UA en consultas personalizadas listas para buscar amenazas potenciales en su entorno SIEM o EDR.

Análisis de ataques UAC-0173

El 25 de febrero de 2025, CERT-UA publicó un nuevo aviso CERT-UA#13738 centrado en la creciente actividad del colectivo de hackers UAC-0173 motivado financieramente. El grupo ha estado llevando a cabo ciberataques para obtener beneficios financieros al apuntar a las computadoras de notarios para obtener acceso remoto encubierto y luego realizar cambios no autorizados en los registros estatales.

Notablemente, en el verano de 2023, los adversarios eligieron objetivos y técnicas ofensivas similares al fijarse en los organismos judiciales y notarios de Ucrania a través de una distribución masiva de correos electrónicos que contenían adjuntos maliciosos disfrazados como documentos oficiales.

El 11 de febrero de 2025, se envió otra ronda de correos electrónicos de phishing, haciendo pasar al remitente como una sucursal territorial del Ministerio de Justicia de Ucrania. Estos correos contenían enlaces para descargar archivos ejecutables, que tenían como objetivo infectar la computadora con el malware DARKCRYSTALRAT (DCRAT) al ejecutarse.

Después de obtener acceso inicial a la estación de trabajo de un notario, los atacantes instalan herramientas adicionales, incluyendo RDPWRAPPER, que permite sesiones RDP paralelas. Cuando se usa junto con la utilidad BORE, esta configuración les permite establecer conexiones RDP directamente desde Internet a la computadora comprometida.

El grupo también ha sido observado aprovechando utilidades de evasión de detección para sortear el Control de Cuentas de Usuario y herramientas como el escáner de redes NMAP, el proxy/sniffer FIDDLER para capturar datos de autenticación ingresados en las interfaces web de registros estatales, y el keylogger XWORM para el robo de credenciales. En algunos casos, las computadoras expuestas se usaron posteriormente para generar y enviar correos electrónicos maliciosos a través de la utilidad de consola SENDEMAIL.

En respuesta a la creciente amenaza, CERT-UA, junto con socios, implementó rápidamente medidas de ciberseguridad para identificar rápidamente computadoras infectadas en seis regiones y frustrar las intenciones de los atacantes incluso en las etapas finales de acciones notariales no autorizadas. Al aprovechar la plataforma de SOC Prime para la defensa cibernética colectiva, las organizaciones pueden reducir significativamente la superficie de ataque mientras se mantienen por delante de las amenazas emergentes vinculadas a grupos de hackers sofisticados.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona visibilidad granular en el contexto de la última operación de UAC-0173 que apunta a notarios ucranianos con el malware DARKCRYSTAL. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las correspondientes tácticas, técnicas y sub-técnicas de ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Impair Defenses: Disable or Modify Tools (T1562.001) | ||

Hide Artifacts (T1564) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

Discovery | Network Service Discovery (T1046) |