¡Mantente alerta! Los adversarios ponen la mira en Aspena Faspex, una aplicación de intercambio de archivos de IBM frecuentemente utilizada por grandes empresas para acelerar los procedimientos de transferencia de archivos. Específicamente, los actores de amenazas intentan aprovechar una vulnerabilidad de ejecución remota de código (RCE) pre-autenticada (CVE-2022-47986) que afecta a la aplicación para proceder con ataques de ransomware. Al menos dos colectivos de ransomware fueron detectados explotando CVE-2022-47986, incluyendo IceFire y Buhti.

Detección de CVE-2022-47986

A lo largo de 2021-2023, el ransomware sigue siendo una de las tendencias dominantes en el panorama de amenazas cibernéticas, ilustrado por la creciente sofisticación de las intrusiones y un número en rápido crecimiento de afiliados al ransomware. Para proteger la infraestructura organizacional de las emergentes amenazas de ransomware, los defensores cibernéticos requieren una fuente confiable de contenido de detección que ayude a detectar potenciales ataques a tiempo. Explora las reglas Sigma curadas de la Plataforma SOC Prime a continuación para identificar intentos de explotación de CVE-2022-47986:

Posible intento de explotación de IBM Aspera CVE-2022-47986 (a través de servidor web)

Esta consulta de búsqueda de amenazas basada en Sigma se puede aprovechar en 16 soluciones SIEM, EDR y XDR y está evaluada frente al marco MITRE ATT&CK v12 abordando la táctica de acceso inicial con la técnica correspondiente de Exploit Public-Facing Application (T1190).

Posible intento de explotación de IBM Aspera CVE-2022-47986 (a través de palabras clave)

La consulta anteriormente referenciada es compatible con 16 tecnologías SIEM, EDR y XDR, abordando también la táctica de acceso inicial con la técnica correspondiente de Exploit Public-Facing Application (T1190).

Al hacer clic en el Explorar Detecciones botón, las organizaciones pueden obtener acceso instantáneo a aún más algoritmos de detección destinados a ayudar a identificar el comportamiento malicioso vinculado a la explotación de vulnerabilidades de tendencia. Para una investigación de amenazas más eficiente, los equipos también pueden profundizar en los metadatos relevantes, incluidas las referencias ATT&CK y CTI.

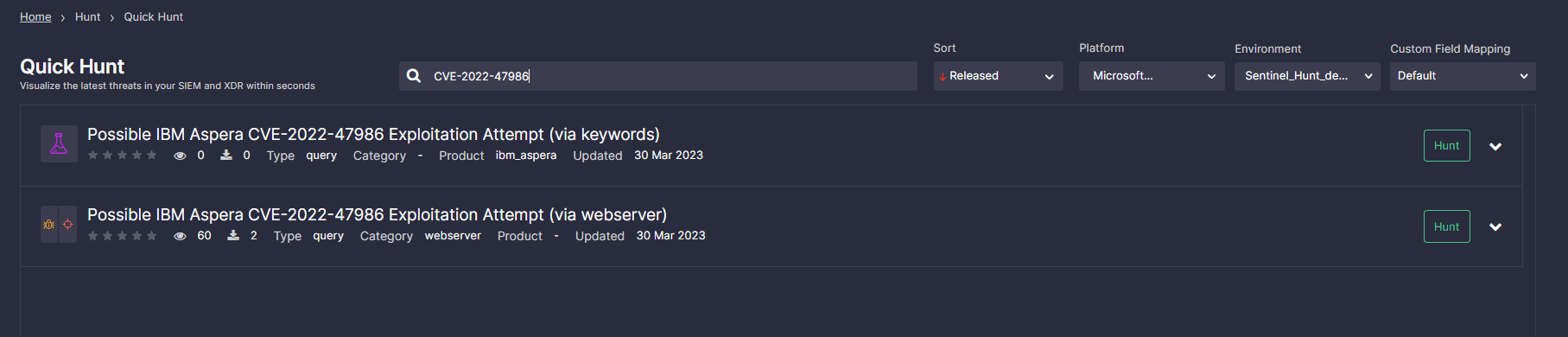

Para aprovechar al máximo el módulo Quick Hunt de SOC Prime y buscar amenazas relacionadas con el CVE-2022-47986, aplique la etiqueta personalizada «CVE-2022-47986» y filtre la lista de consultas verificadas según sus necesidades actuales. Luego seleccione su plataforma y entorno, y profundice instantáneamente en la cacería, ahorrando segundos en su investigación de amenazas.

Análisis de CVE-2022-47986

A principios del invierno de 2023, IBM lanzó un aviso parcheando un conjunto de problemas de seguridad que afectaban a la aplicación Aspera Faspex. El más notorio de la lista es CVE-2022-47986, una vulnerabilidad de deserialización YAML pre-autenticada que proviene del código Ruby on Rails. El error está calificado como crítico, con una puntuación CVSS de 9.8. Según IBM, los productos afectados incluyen Aspera Faspex 4.4.2 Patch Level 1 y versiones anteriores.

El exploit PoC ha estado circulando en la web desde al menos febrero de 2023, con múltiples intentos de explotación reportados por proveedores de seguridad. Por ejemplo, Sentinel One consulta detalla la campaña de ransomware IceFire aprovechando CVE-2022-47986 para impulsar una nueva versión de Linux de la cepa maliciosa. Además, los expertos en seguridad informaron sobre el grupo Buhti que agregó explotaciones de fallas de Aspera Faspex al conjunto de herramientas. La más reciente investigación de Rapid7 se suma a la línea temporal de ataques en la naturaleza destacando el compromiso del proveedor no identificado.

En vista del creciente número y sofisticación de campañas maliciosas que dependen de CVE-2022-47986, en febrero de 2023, CISA agregó el problema a su catálogo de Vulnerabilidades Explotadas Conocidas (KEV), basado en evidencia de explotación activa.

¿Buscas formas de adelantarte a las amenazas cibernéticas y siempre tener a mano la detección de TTPs de adversarios relacionados? Obtén acceso a más de 800 reglas para CVEs actuales y emergentes para identificar oportunamente los riesgos y fortalecer tu postura de ciberseguridad. Accede a 140+ reglas Sigma de forma gratuita o explora la lista completa de algoritmos de detección relevantes a través de On Demand en https://my.socprime.com/pricing/