Descripción general, análisis y lecciones aprendidas

El 13 de enero de 2021, un ciberataque masivo de borrado de datos golpeó a Ucrania, derribando los activos en línea del gobierno del país. Al 17 de enero de 2021, hasta 70 sitios web experimentaron problemas temporales de rendimiento debido a la intrusión, incluido el Gabinete, siete ministerios, el Tesoro, el Servicio Nacional de Emergencias y los servicios estatales. Además, múltiples organizaciones sin fines de lucro y grandes empresas de TI ucranianas han sido víctimas del ataque.

En este artículo, nos gustaría intentar arrojar luz sobre lo que hay detrás del infame ataque que desafía a las organizaciones gubernamentales ucranianas que estalló el 13 de enero de 2022. Vamos a analizar toda la información que tenemos a mano ahora comparándola con lo que ya nos es familiar y lo que hemos visto antes. Tomemos el® framework de MITRE ATT&CK para obtener más información sobre el contexto que rodea el incidente.

Aunque los métodos exactos de acceso inicial de los atacantes actualmente son desconocidos, el CERT de Ucrania asume que lo más probable es que los actores de amenazas aprovecharon la vulnerabilidad en el sistema de gestión de contenidos (CMS) de octubre para proceder con la intrusión. Este software es el núcleo utilizado en la mayoría de las instituciones gubernamentales ucranianas. Por lo tanto, los adversarios posiblemente utilizaron un mecanismo débil de recuperación de contraseñas para la vulnerabilidad de contraseña olvidada (CVE-2021-32648), que sigue sin parchear desde agosto de 2021, para restablecer la contraseña de la cuenta de administrador y proceder con la intrusión. La investigación aún está en curso, y las autoridades ucranianas también están investigando la posibilidad de un ataque a la cadena de suministro.

Qué hay detrás de WhisperGate: Análisis del ciberataque

La investigación del Microsoft Threat Intelligence Center (MSTIC) revela que al establecer el acceso inicial, los operadores del ataque han aprovechado un nuevo malware de borrado de datos denominado “WhisperGate”. Esta muestra destructiva combina el infame componente MBRLocker con una funcionalidad personalizada de corrupción de datos para destruir deliberadamente los datos almacenados dentro de las instancias atacadas.

El descubrimiento por parte de Microsoft del falso ransomware destinado a propósitos destructivos es un punto focal de la investigación. Basándonos en técnicas de ATT&CK, echemos un vistazo más de cerca a las características principales de este malware de dos etapas destacado por MSTIC:

- Etapa 1: Sobrescribir el registro de arranque maestro para mostrar una nota de rescate falsa

Táctica abordada: Impacto, Técnicas/subtécnicas: Borrado de disco / Borrado de estructura de disco, ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

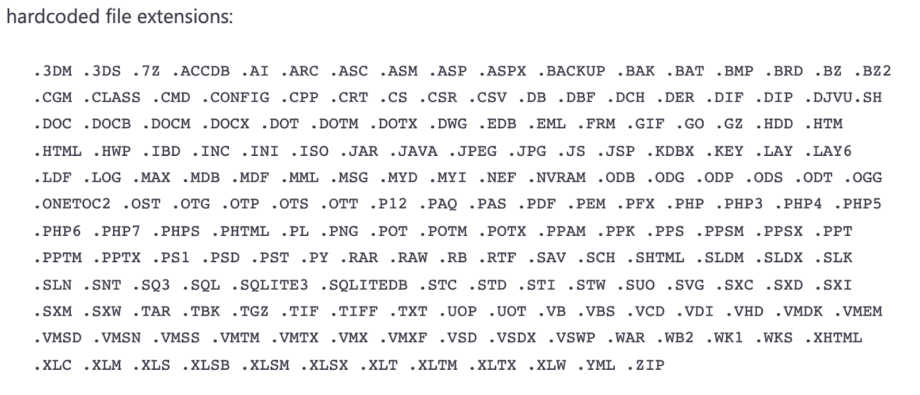

- Etapa 2: Malware corrupción de archivos (basado en la lista codificada de extensiones de archivos)

Táctica abordada: Impacto, Técnicas: Destrucción de datos, ID: T1485, https://attack.mitre.org/techniques/T1485/)

Parece familiar, ¿no? Estas técnicas ya se han utilizado en ciberataques dirigidos contra la infraestructura crítica de Ucrania y los activos del gobierno durante 2015 – 2018, incluidos las campañas de BlackEnergy and y NotPetya. campañas.

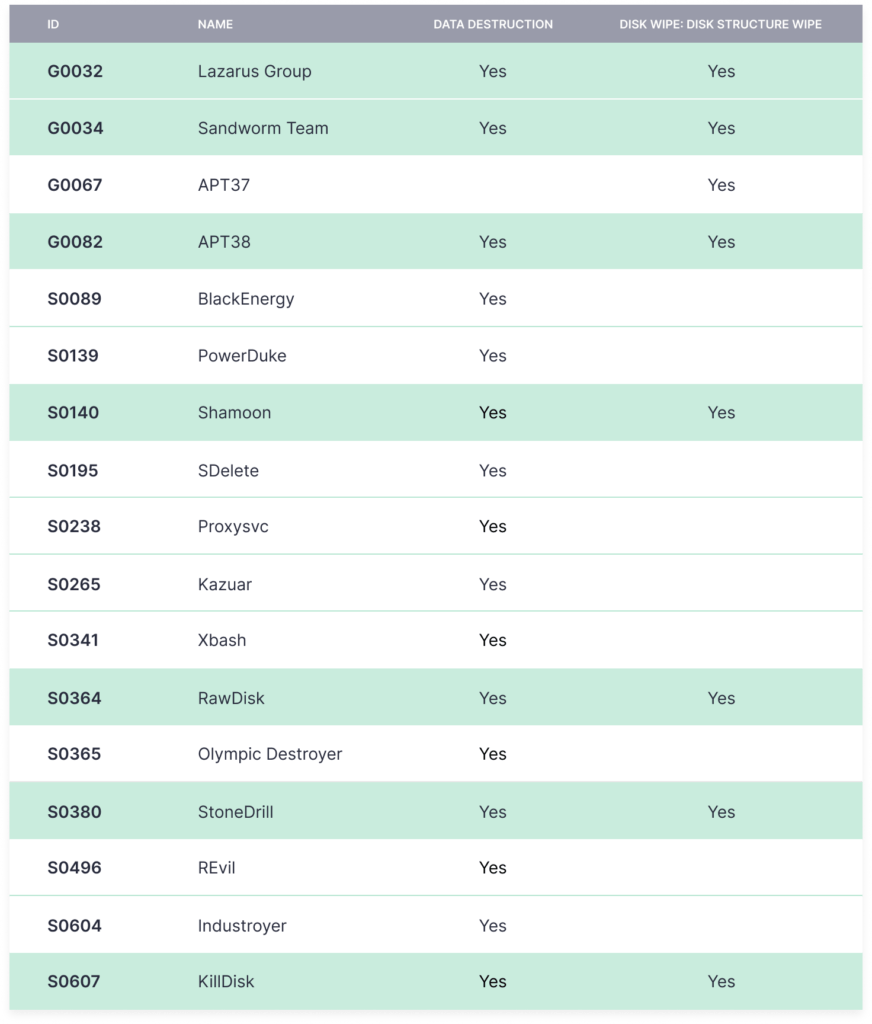

Utilizando ATT&CK, podemos fácilmente elaborar una lista de actores de amenazas que aplicaron las técnicas mencionadas anteriormente y obtener los siguientes resultados:

Si hacemos una simple intersección, podemos reducir esta lista a los siguientes grupos:

- Equipo Sandworm (KillDisk)

- APT38 (Grupo Lazarus)

- StoneDrill

- Shamoon (RawDisk)

Todos los actores de amenazas mencionados son grupos APT patrocinados por el estado que actúan en favor de los gobiernos de Rusia, Corea del Norte e Irán.

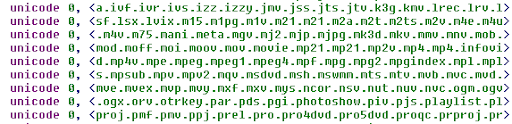

Al analizar el ataque más reciente contra el gobierno ucraniano, MSTIC identificó que los hackers aplicaron el método de extensión de archivo codificado.

Si volvemos a la matriz ATT&CK, este método está afiliado solo a un único actor de amenazas de la lista anterior, que es el grupo respaldado por la nación rusa KillDisk (Equipo Sandworm).

La atribución más precisa solo es posible con un análisis en profundidad de las muestras de ataque, sin embargo, ninguna de ellas se compartió públicamente con la comunidad de ciberseguridad. Toda la información pública sobre el ataque se limita a los IOCs compartidos en el análisis de Microsoft y múltiples sugerencias basadas en este artículo.

Detección de Malware WhisperGate Wiper

Sobre la base de la información pública existente, el equipo de SOC Prime ha desarrollado un paquete de reglas Sigma para detectar patrones y comportamientos anómalos que indiquen la presencia del malware de borrado WhisperGate dentro de su red. Todo el contenido de detección está disponible de forma gratuita en la plataforma de SOC Prime para la defensa cibernética colaborativa:

Posibles Patrones de Actividad de Comportamiento de WhisperGate / DEV-0586 (vía cmdline)

Posibles Patrones de Actividad de Comportamiento de WhisperGate / DEV-0586 (vía file_event)

Posibles Patrones de Actividad de Comportamiento de WhisperGate / DEV-0586 (vía powershell)

Posibles Patrones de Actividad de Comportamiento de WhisperGate / DEV-0586 (vía proxy)

Posibles Patrones de Actividad de Comportamiento de WhisperGate / DEV-0586 (vía dns)

Aquí está el enlace a la lista completa de consultas de búsqueda de SOC Prime que buscan posibles patrones de actividad de comportamiento de WhisperGate:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

Aunque el ataque ocurrió tarde en la noche en el período del 13 al 14 de enero de 2021, las primeras muestras se subieron a VirusTotal solo el 17 de enero de 2021. Este acceso limitado a la información limita el poder de la defensa cibernética colaborativa que ya fue mencionado por múltiples analistas de seguridad y líderes de pensamiento en ciberseguridad.

Si ese valioso tiempo no se hubiera perdido, la comunidad mundial podría haber lanzado contenido basado en Sigma listo para su uso en la caza de amenazas y la detección en tiempo real por cualquier equipo. Considerando la experiencia de ataques anteriores en Ucrania atribuidos a los grupos APT Sandworm y TeleBots, este módulo de malware no es el último que se revela y mucho más está por detectarse y activarse. Sólo una colaboración comunitaria bien orquestada puede resistir tales amenazas críticas.

Aproveche la colaboración prolífica con la comunidad de ciberseguridad global uniéndose a la plataforma de SOC Prime para defenderse proactivamente contra amenazas emergentes y aumentar la eficiencia de sus capacidades de detección de amenazas. ¿Desea potenciar la colaboración con su propio contenido de detección de amenazas? Solicite el Programa de Recompensas por Amenazas de SOC Prime para contribuir a la defensa cibernética mundial mientras gana recompensas recurrentes por su aporte.

Ir a la Plataforma Unirse al Programa de Recompensas por Amenazas