The Colectivo de hacking UAC-0057, también conocido como GhostWriter, reaparece en la arena de amenazas cibernéticas al abusar de un día cero de WinRAR rastreado como CVE-2023-38831 que ha sido explotado en la naturaleza desde abril hasta agosto de 2023. La explotación exitosa de CVE-2023-38831 permite a los atacantes infectar los sistemas objetivo con una variante de PicassoLoader y Cobalt Strike Beacon malware. Notablemente, ambas cepas maliciosas fueron utilizadas por UAC-0057 en ataques anteriores en el verano de 2023 dirigidos al gobierno y al sector educativo de Ucrania.

Análisis de CVE-2023-38831: Ataque de UAC-0057 contra Ucrania explotando un día cero de WinRAR

En el último día del verano de 2023, el equipo de CERT-UA lanzó un aviso novedoso notificando a los defensores de un ataque en curso contra Ucrania lanzado por los hackers de UAC-0057, también conocido bajo el apodo GhostWriter. En la última campaña maliciosa, los adversarios abusan de CVE-2023-38831, un día cero que afecta a las versiones de software de WinRAR anteriores a la 6.23. La vulnerabilidad permite a los actores de amenazas ejecutar código arbitrario una vez que los usuarios intentan ver un archivo aparentemente benigno del archivo ZIP correspondiente. CVE-2023-38831 se ha observado en incidentes del mundo real con la explotación PoC disponible públicamente en GitHub. En agosto de 2023, los defensores observaron un aumento en el número de intentos de explotación de CVE-2023-38831, lo que plantea riesgos para corredores de bolsa y comerciantes en todo el mundo.

En la última campaña contra Ucrania que utiliza como arma el error de seguridad de WinRAR, la cadena de infección se desencadena por un archivo de archivo con el exploit CVE-2023-38831. Los intentos de explotación exitosos permiten a los atacantes ejecutar un archivo CMD, el cual, a su vez, lanza un archivo LNK. Este último ejecuta un archivo HTA a través de la utilidad mshta.exe. Esto lleva a generar un señuelo PDF con el nombre de archivo relacionado con la guerra de Rusia-Ucrania y luego ejecuta código JavaScript malicioso en los casos comprometidos. Este último es otra variante de variante de PicassoLoader, utilizado anteriormente por el grupo UAC-0057 en campañas ofensivas dirigidas a Ucrania, y está destinado a descargar la imagen señuelo SVG junto con la desactivación de un archivo malicioso .NET utilizando el algoritmo de cifrado Rabbit. El archivo .NET anteriormente mencionado lleva a la distribución de Cobalt Strike Beacon en dispositivos vulnerables.

Detectar intentos de explotación de CVE-2023-38831 vinculados a ataques de UAC-0057 contra entidades ucranianas

A la luz de la creciente guerra cibernética, la necesidad de medidas proactivas de defensa cibernética nunca ha sido más crucial. La plataforma SOC Prime equipa a los profesionales de la ciberseguridad con herramientas avanzadas y rentables para mejorar la capacidad de los equipos de seguridad y optimizar el retorno de inversión de las inversiones en SOC.

Para ayudar a los defensores cibernéticos a identificar posibles intentos de explotación de la falla de WinRAR CVE-2023-38831 vinculada a la última campaña de UAC-0057, el Mercado de Detección de Amenazas de SOC Prime ofrece una selección relevante de reglas Sigma curadas. Todos los algoritmos de detección están enriquecidos con CTI y están mapeados al marco MITRE ATT&CK. Además, las reglas son compatibles con múltiples formatos de SIEM, EDR, XDR y Data Lake, con soporte para conversión automatizada de Sigma a formato de tecnología nativa.

Para facilitar la búsqueda de contenido, todas las detecciones están categorizadas y etiquetadas con identificadores relevantes como “UAC-0057” y “CERT-UA#7435” basados en el grupo y los identificadores de aviso de seguridad de CERT-UA. Para un acceso completo a la colección completa de reglas Sigma que cubren los últimos ataques de UAC-0057, enriquecidos con un valioso contexto de amenazas cibernéticas, simplemente presione el botón Explorar Detecciones a continuación.

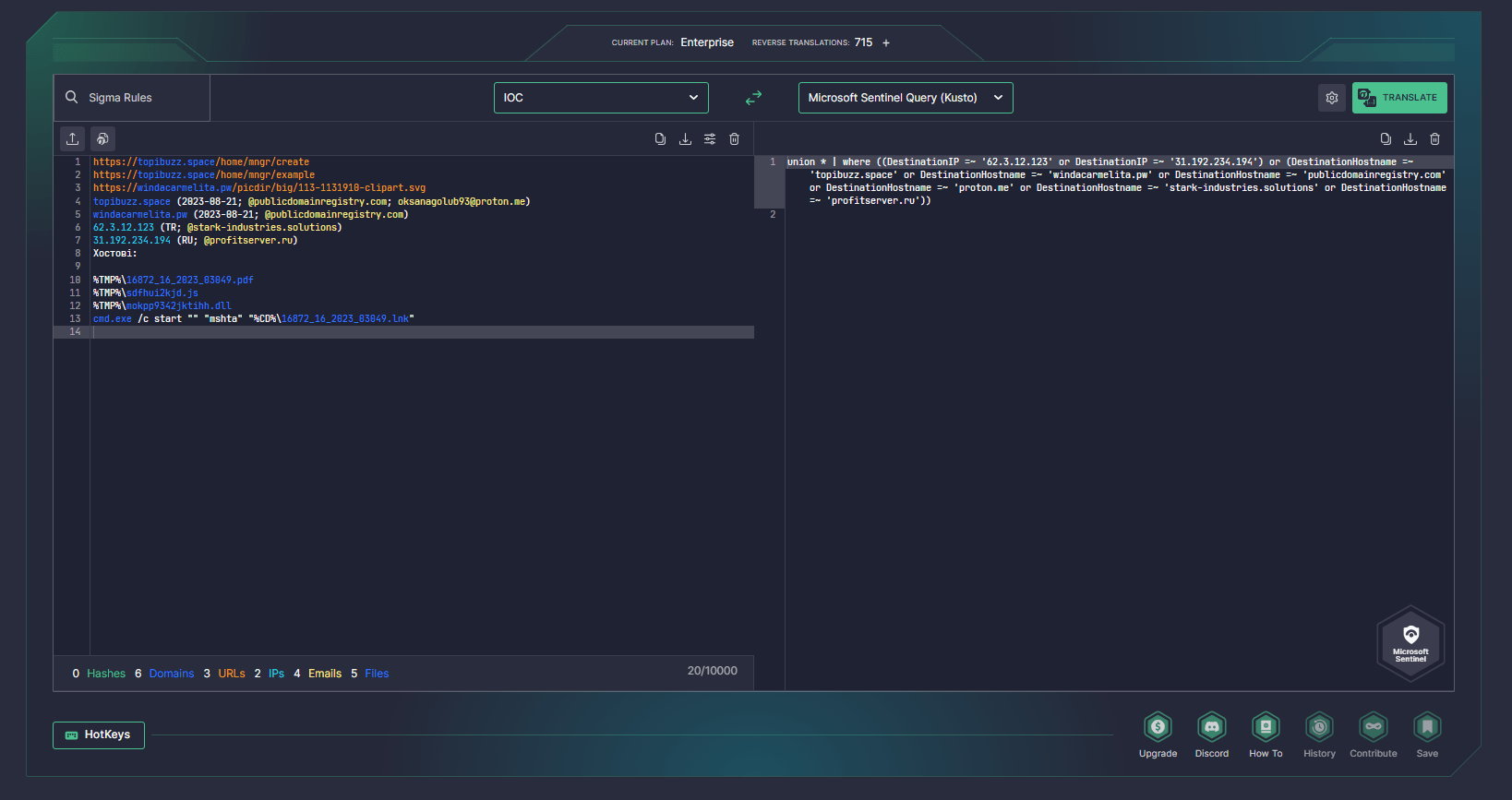

Los profesionales de la seguridad también están invitados a aprovechar Uncoder AI, el marco de inteligencia aumentada de SOC Prime, para acelerar la investigación de amenazas con la generación instantánea de consultas IOC basadas en indicadores de compromiso sugeridos en la última alerta CERT-UA.

Contexto de MITRE ATT&CK

Los miembros del equipo SOC también pueden explorar los detalles del ataque cubiertos en la alerta CERT-UA#7435. Sumérjase en la tabla a continuación para encontrar la lista de todas las tácticas, técnicas y sub-técnicas del adversario aplicables vinculadas a las reglas Sigma mencionadas anteriormente para un análisis en profundidad:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Defense Evasion | System Script Proxy Execution (T1216) | |

System Binary Proxy Execution (T1218) | ||

System Binary Proxy Execution: Mshta (T1218.005) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Execution | Command and Scripting Interpreter (T1059) | |

Exploitation for Client Execution (T1203) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) |