Solo dos días después del nefario CVE-2022-30190 también conocido como Follina fue revelado, investigadores de seguridad informan sobre ataques en la naturaleza aprovechando los exploits para apuntar a instituciones estatales de Ucrania. El 2 de junio de 2022, CERT-UA emitió una advertencia sobre una campaña en curso que disemina malware de baliza Cobalt Strike explotando las vulnerabilidades de día cero de Windows CVE-2021-40444 y CVE-2022-30190, que han estado recientemente en el centro de atención de la comunidad de ciberseguridad global.

Explotación de CVE-2021-40444 y CVE-2022-30190 para Entregar Baliza Cobalt Strike: Análisis de Ataque de Phishing

El malware de baliza Cobalt Strike resurge para apuntar a Ucrania una vez más. Esta vez, los actores estatales utilizan exploits para el novedoso día cero Follina (CVE-2022-30190) y la conocida falla Microsoft MSHTML (CVE-2021-40444) para continuar con los ataques contra el gobierno ucraniano y soltar cargadores de baliza Cobalt Strike en los sistemas de interés.

El último ciberataque detectado por el Equipo de Respuesta a Emergencias Informáticas de Ucrania comienza con un correo electrónico de phishing que contiene un archivo DOCX adjunto. El documento contiene una URL maliciosa que redirige a las víctimas desprevenidas al archivo HTML con un código JavaScript incrustado. Si se ejecuta, las vulnerabilidades CVE-2021-40444 y CVE-2022-30190 son explotadas para lanzar un comando PowerShell, descargar un archivo EXE e infectar la instancia objetivo con el malware de baliza Cobalt Strike.

El malware de baliza Cobalt Strike ha sido usado frecuentemente por actores respaldados por estados en campañas contra el gobierno ucraniano. Los expertos de CERT-UA destacaron múltiples intrusiones entregando este tipo de malware durante marzo-junio 2022.

Reglas Sigma para Detectar Baliza Cobalt Strike en la Última Campaña de Phishing

Los ciberataques que aprovechan el recién revelado día cero Follina rastreado como CVE-2022-30190 muestran la velocidad acelerada con la que la parte ofensiva incorpora nuevas brechas de seguridad ampliando el alcance de su arsenal. Solo toma horas para que el nuevo exploit se incluya en la cadena de ataques, lo que significa que los defensores deben ser rápidos en el intercambio de datos y en abordar nuevos desafíos.

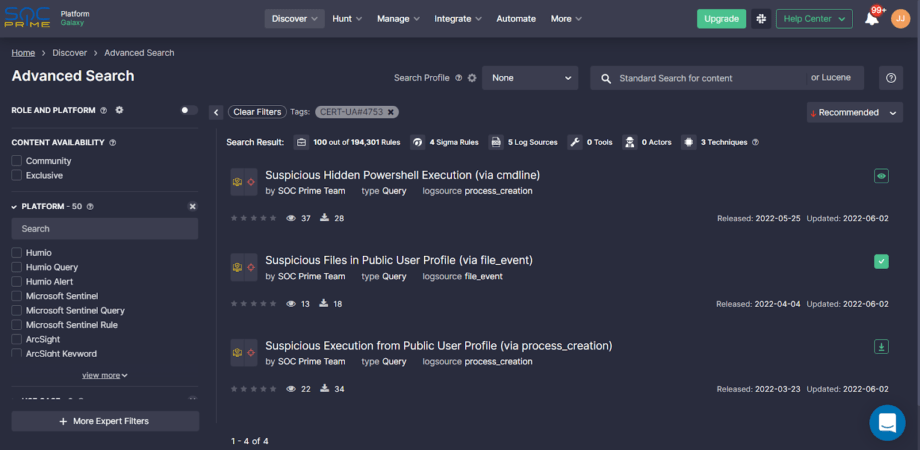

Para resistir de manera proactiva el ataque que explota CVE-2021-40444 yvulnerabilidades de día cero CVE-2022-30190, recurra al poder de la defensa cibernética colaborativa y descargue un conjunto de reglas Sigma dedicadas disponibles en la Plataforma SOC Prime. Los algoritmos de detección para vulnerabilidades relevantes están etiquetados como #CVE-2021-40444 and #CVE-2022-30190 respectivamente. Asegúrese de iniciar sesión o registrarse en la Plataforma SOC Prime para acceder a estas reglas de detección:

Reglas Sigma para Detectar Intentos de Explotación CVE-2022-30190

Reglas Sigma para Detectar Intentos de Explotación CVE-2021-40444

Los defensores cibernéticos también pueden obtener un lote de consultas de búsqueda de amenazas curadas dirigidas a detectar la actividad maliciosa asociada con esta última campaña contra el gobierno ucraniano. Siga el enlace a continuación para aprovechar el contenido de búsqueda dedicado filtrado por la etiqueta personalizada, que coincide con la CERT-UA#4753 alerta:

Para impulsar la investigación de amenazas, los profesionales de seguridad pueden ejecutar búsquedas instantáneas en su entorno utilizando las consultas curadas mencionadas anteriormente a través del módulo Quick Hunt de SOC Prime.

Contexto MITRE ATT&CK®

Para obtener información sobre el contexto del ataque cibernético de phishing más reciente sobre funcionarios del gobierno ucraniano que propaga la baliza Cobalt Strike, las reglas Sigma mencionadas anteriormente están alineadas con el marco ATT&CK, abordando tácticas y técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Defense Evasion | Signed Binary Proxy Execution (T1218) | |

Hide Artifacts (T1564) | ||

Obfuscated Files or Information (T1027) | ||

Hijack Execution Flow (T1574) | ||

Template Injection (T1221) | ||

Modify Registry (T1112) | ||

Process Injection (T1055) | ||

Execution | Command and Scripting Interpreter (T1059) | |

User Execution (T1204) | ||

Exploitation for Client Execution (T1203) | ||

Lateral Movement | Exploitation of Remote Services (T1210) | |

Command and Control | Data Obfuscation (T1001) | |

Ingress Tool Transfer (T1105) |