La infame vulnerabilidad zero-day de Microsoft Office rastreada como CVE-2022-30190 también conocida como Follina, sigue siendo explotada activamente por múltiples organizaciones de hackers en todo el mundo. El 10 de junio de 2022, CERT-UA lanzó una nueva alerta advirtiendo de ciberataques en curso dirigidos a organizaciones de medios de comunicación en Ucrania. Los actores de la amenaza continúan aprovechando la vulnerabilidad CVE-2022-30190 en la última campaña de correos electrónicos maliciosos destinada a entregar la variante de malware llamada CrescentImp e infectar los sistemas objetivo. La actividad maliciosa se identifica como UAC-0113, que, según los investigadores, puede atribuirse al grupo de hackers ruso Sandworm observado anteriormente en ciberataques a organizaciones ucranianas.

Detectar el Malware CrescentImp Utilizado en el Último Ataque por el Grupo APT Sandworm también conocido como UAC-0113

Los ciberataques que abusan de la vulnerabilidad recién descubierta CVE-2022-30190, que se explota activamente en la naturaleza, están creciendo en escala e impacto, exponiendo así a las organizaciones globales en varios sectores industriales a riesgos severos. Aprovechar los archivos adjuntos de correo electrónico en campañas de correos maliciosos sigue siendo uno de los vectores de ataque más populares, que ha ganado impulso en el último ciberataque dirigido al sector de medios de comunicación ucraniano.

Para ayudar a las organizaciones a detectar a tiempo infecciones de CrescentImp en su infraestructura y defenderse proactivamente contra la actividad maliciosa del APT Sandworm relacionado, explore la lista exhaustiva de contenido de detección creada por el equipo de SOC Prime y Programa de Recompensas de Amenazas contribuyentes de contenido:

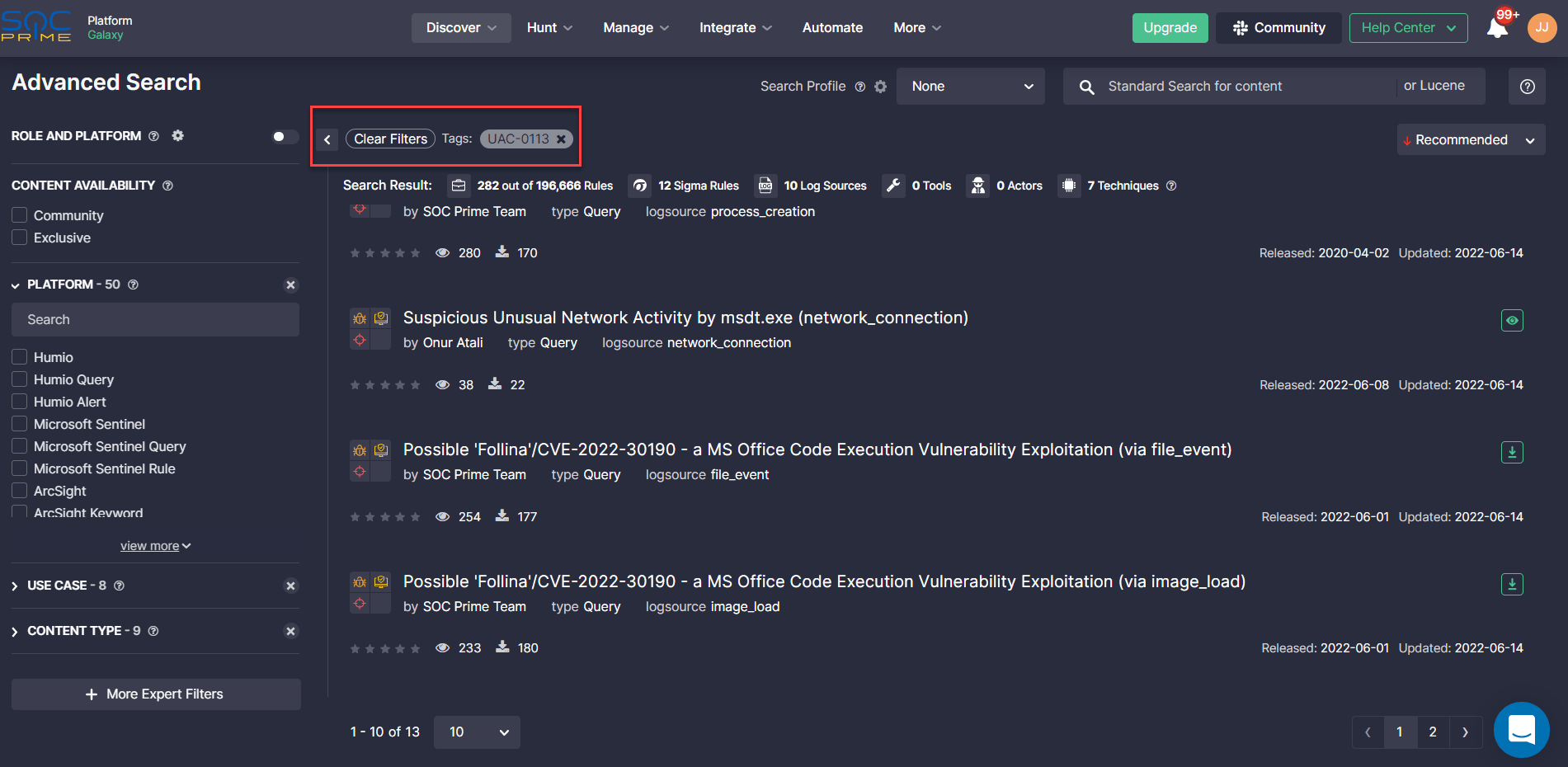

Reglas Sigma para detectar la actividad maliciosa del grupo APT Sandworm (UAC-0113)

All Reglas Sigma arriba disponibles en la plataforma de SOC Prime están alineadas con el marco MITRE ATT&CK® para una mayor visibilidad de amenazas y son compatibles con las soluciones líderes de la industria SIEM, EDR y XDR. Para una experiencia de búsqueda optimizada, los profesionales de ciberseguridad también pueden navegar instantáneamente por la biblioteca de contenido de detección mediante la etiqueta correspondiente #UAC-0113 asociada a la actividad del grupo.

Alternativamente, los defensores cibernéticos también pueden utilizar un conjunto de IOCs proporcionados por los investigadores de CERT-UA para detectar infecciones de CrescentImp. Aprovechando el módulo Uncoder CTI de SOC Prime, los cazadores de amenazas y los especialistas en inteligencia de amenazas cibernéticas pueden generar instantáneamente consultas de IOC relacionadas listas para ejecutarse en su entorno SIEM o XDR.

Los usuarios registrados de SOC Prime pueden acceder instantáneamente a la lista completa de contenido de detección y cacería para la vulnerabilidad CVE-2022-30190 también conocida como Follina haciendo clic en el botón Detectar & Cazar . ¿Buscas las últimas tendencias en el ámbito de las amenazas cibernéticas y las nuevas reglas Sigma disponibles incluso sin registro? Explora el Buscador de Amenazas Cibernéticas de SOC Prime para buscar instantáneamente un APT, exploit o CVE particular acompañado de reglas Sigma relevantes e información contextual integral.

Detectar & Cazar Explorar Contexto de Amenazas

Descripción de CrescentImp: Análisis de Ataque Atribuido al APT Sandworm/UAC-0113 Usando CVE-2022-30190

A principios de junio de 2022, el ámbito global de amenazas cibernéticas estaba repleto de noticias sobre ataques continuos en libertad explotando CVE-2022-30190 también conocido como Follina, con ciberataques a Ucrania no siendo una excepción. Justo dos semanas antes de la última campaña de malware, CERT-UA advirtió sobre ataques de phishing en curso a cuerpos estatales ucranianos propagando malware Cobalt Strike Beacon aprovechando las vulnerabilidades zero-day Windows CVE-2021-40444 y CVE-2022-30190.

In una nueva ola de ciberataques utilizando la vulnerabilidad CVE-2022-30190 y atribuida al grupo APT Sandworm, correos electrónicos maliciosos dirigidos a organizaciones de medios de comunicación, incluidas estaciones de radio y agencias de noticias, se difunden masivamente desde las direcciones de correo electrónico comprometidas de los cuerpos estatales ucranianos. Estos correos electrónicos contienen un archivo adjunto que, una vez abierto, desencadena una cadena de infección al descargar un archivo HTML y ejecutar posteriormente código JavaScript malicioso, que entrega el malware CrescentImp al sistema comprometido. CrescentImp pertenece a los virus troyanos, aún así, los detalles de su origen están siendo investigados actualmente.

La actividad maliciosa del colectivo de hackers vinculado a Rusia Sandworm dirigida a organizaciones ucranianas desde la invasión a gran escala de Ucrania por parte de Rusia se remonta a abril de 2022, cuando el grupo estuvo involucrado en el segundo ataque cibernético de apagón en la historia humana aprovechando Industroyer2 y cepas de malware CaddyWiper. malware strains.

Para mantenerse constantemente a la vanguardia de las amenazas emergentes independientemente de su escala y nivel de sofisticación, únase a la plataforma Detection as Code de SOC Prime y prepárese para obtener un valor inmediato de las capacidades mejoradas de detección y cacería de amenazas. ¿Buscas formas de hacer tu propia contribución y monetizar tu experiencia profesional? Únete a las filas de la iniciativa de crowdsourcing de SOC Prime, and be ready to drive immediate value from enhanced threat detection and hunting capabilities. Looking for ways to make your own contribution and monetize your professional expertise? Join the ranks of SOC Prime’s crowdsourcing initiative, Programa de Recompensas de Amenazas, y ve en acción cómo convertir tus habilidades de cacería de amenazas en beneficios financieros recurrentes.