Guía Paso a Paso

SOC Prime evoluciona continuamente asociación con Chronicle para proporcionar a los usuarios de Threat Detection Marketplace que utilizan la plataforma de análisis de seguridad de Google Cloud detecciones YARA-L 2.0 curadas, diseñadas para buscar amenazas a la velocidad de Google. Actualmente, nuestra plataforma Detection as Code ofrece más de 500 reglas YARA-L de la Comunidad escritas por el equipo de SOC Prime. Además, los clientes de Chronicle pueden acceder a estas detecciones gratuitas en repositorio de GitHub de Chronicle impulsado por el motor de reglas Chronicle Detect.

Para ayudarle a implementar el contenido de detección existente en su entorno y agilizar el proceso de creación de reglas, estamos ampliando la lista de recursos educativos en línea disponibles de forma gratuita en nuestra Biblioteca Cibernética. Este escrito ofrece una breve descripción general y algunos consejos útiles para el proceso de creación de reglas de Chronicle. Para acceder a la guía completa de creación de reglas de Chronicle, inicie sesión en su cuenta de Cyber Library, elija Google Chronicle de la lista sugerida de plataformas, y cambie a la pestaña Regla .

Formato de Regla YARA-L

Google Chronicle es una plataforma de análisis de seguridad basada en la nube que trabaja con el lenguaje YARA-L. Este lenguaje se utiliza para crear reglas de detección de amenazas en entornos empresariales. Lo más relevante de YARA-L y Chronicle es que permite buscar amenazas en un volumen de datos muy grande. Cabe destacar que YARA-L y YARA son dos cosas diferentes. El primero fue creado para trabajar con Chronicle y el segundo (creado por Virus Total) fue diseñado para consultas de datos y “clasificación de malware”.

Creación de Reglas de Google Chronicle

Comenzando

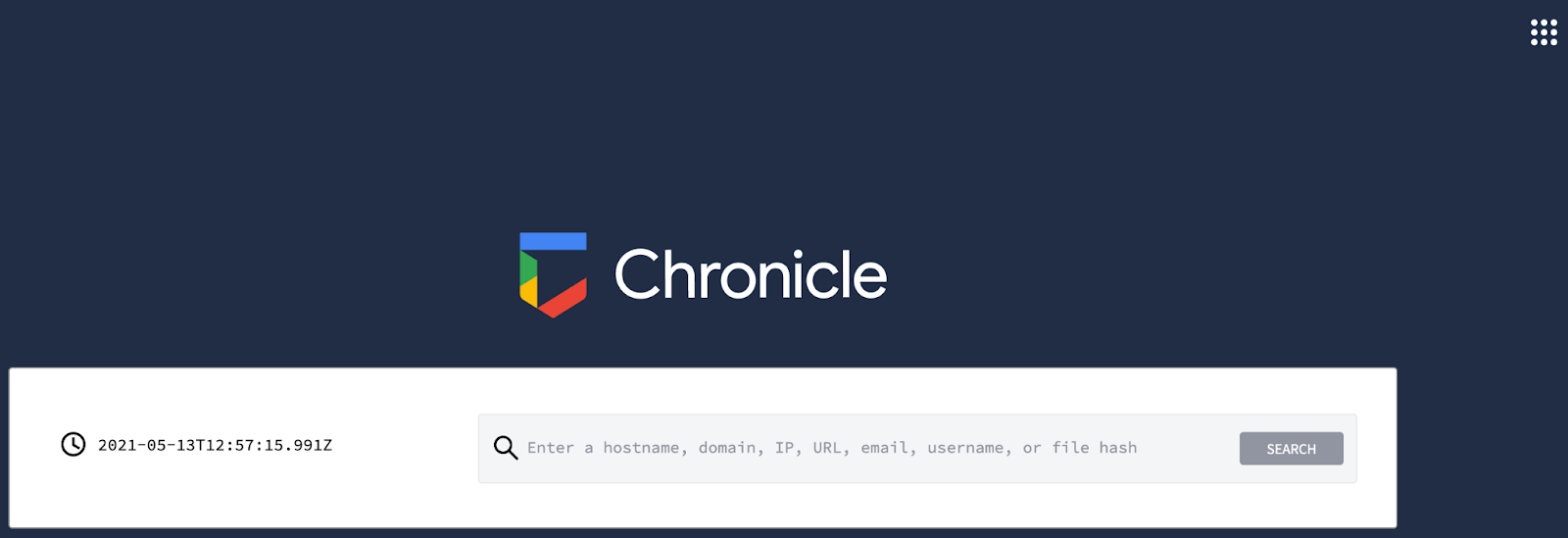

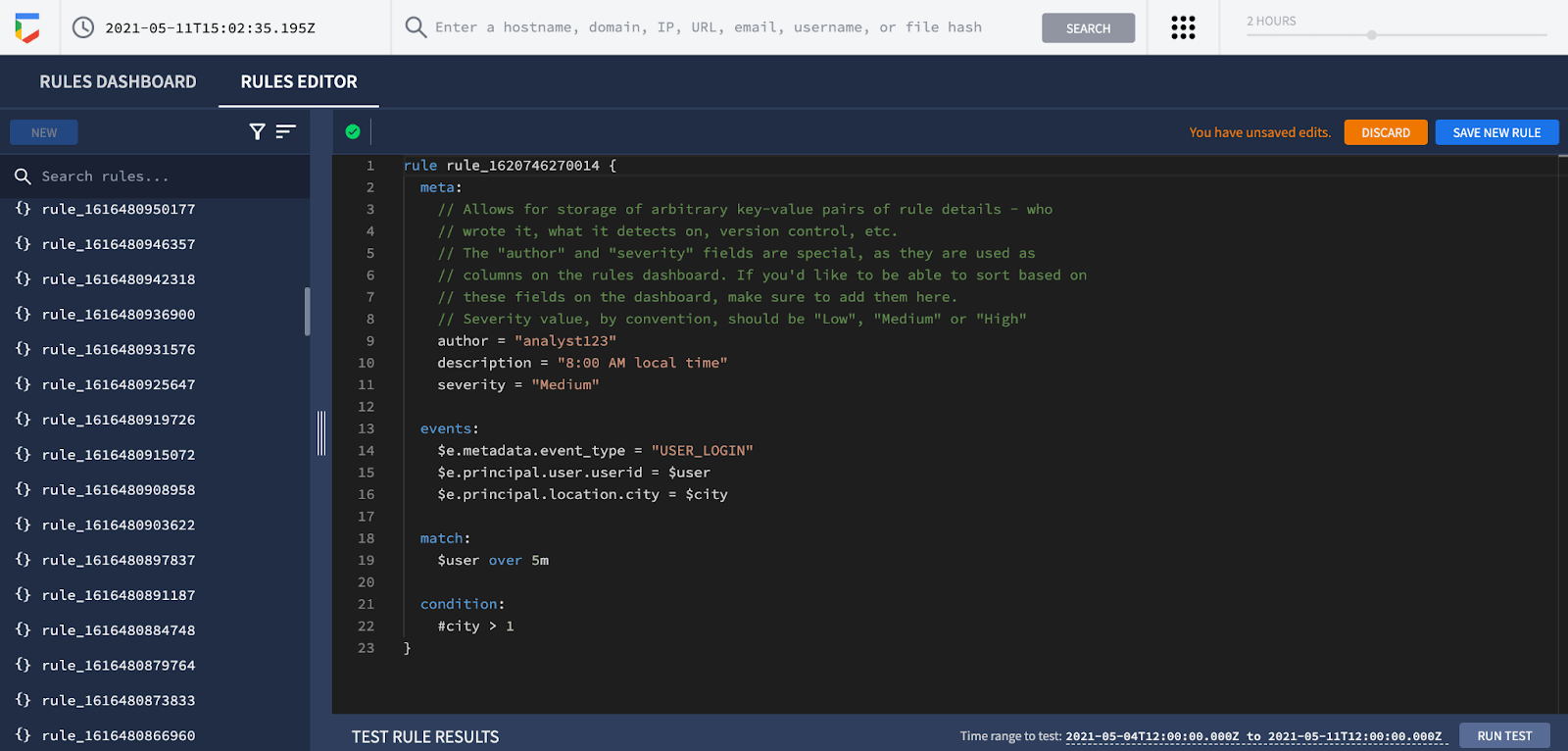

Para comenzar a crear sus propias reglas de Google Chronicle, primero debe iniciar sesión en la instancia de Chronicle. Después de iniciar sesión, verá esta pantalla:

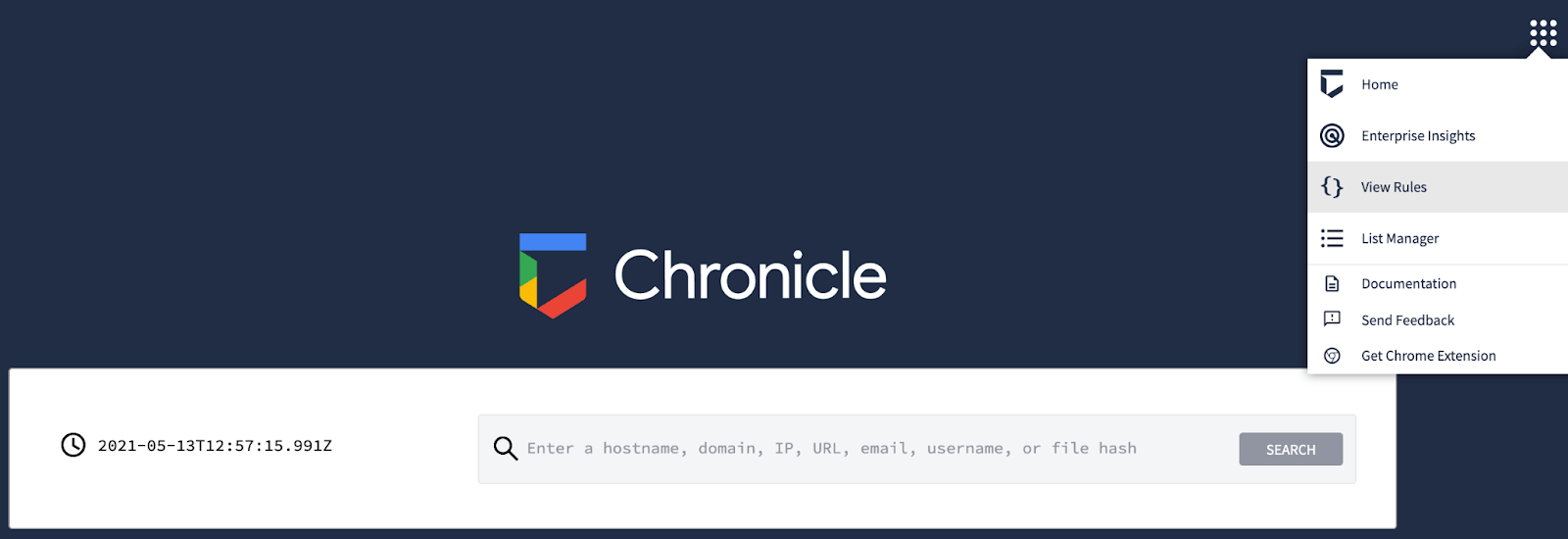

Luego, diríjase a la esquina superior derecha de la pantalla y seleccione Ver Reglas del menú de acciones:

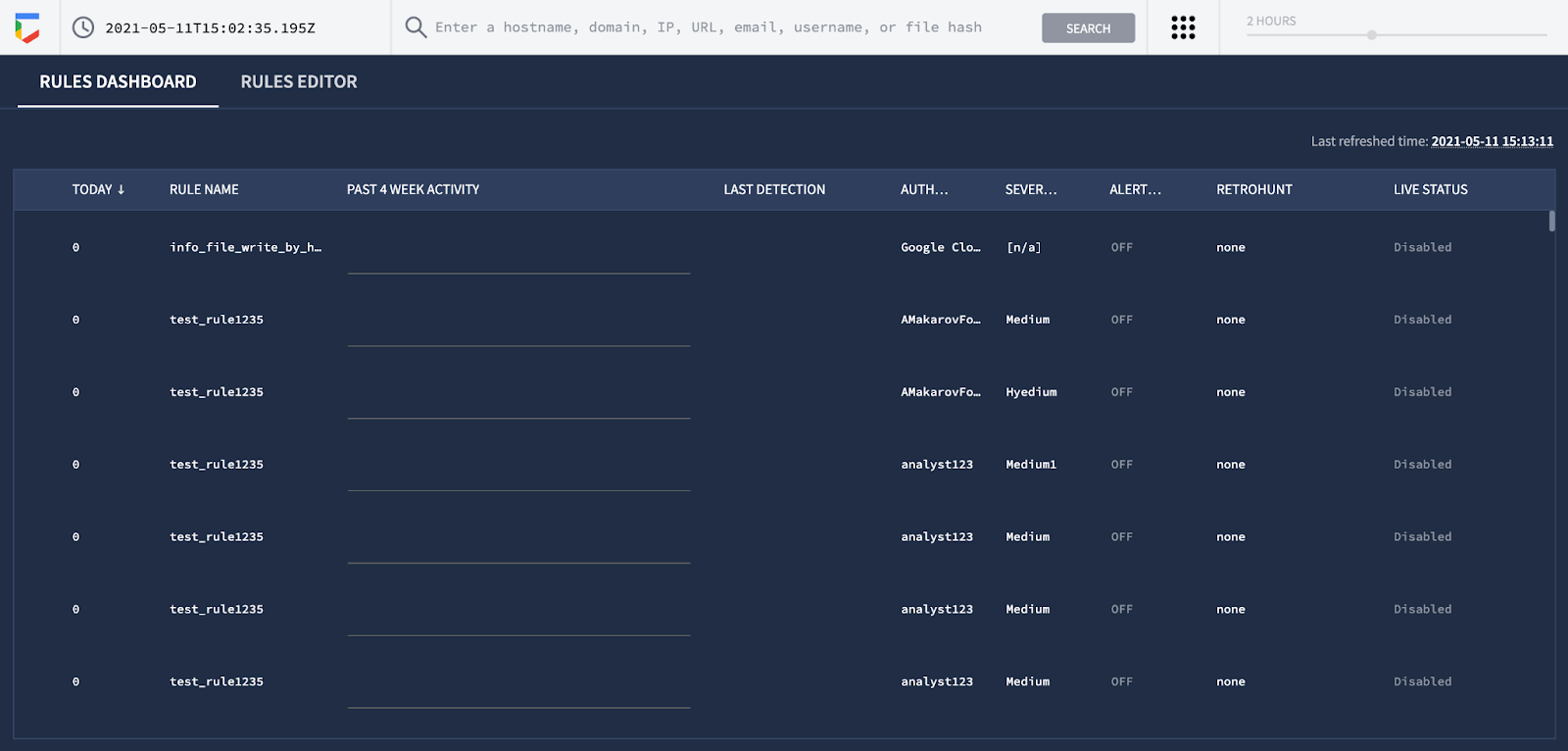

A continuación, seleccione la pestaña Editor de Reglas :

Después de cambiar a la pestaña Editor de Reglas , haga clic en el botón New .

Eso es todo, está en el asistente de reglas de Google Chronicle y puede comenzar a crear su propia regla.

Parámetros para Crear Reglas de Google Chronicle

Para crear una regla de correlación de Google Chronicle (o una regla basada en YARA-L), debe proporcionar los siguientes parámetros de regla como punto de partida básico:

- Regla

- Meta

- Eventos

- Coincidencia (opcional)

- Condición

Regla

The Regla sección es la primera interacción con nuestra futura y potencial regla. Aquí necesita proporcionar un nombre descriptivo para la regla para agilizar su búsqueda a través de la lista de otras detecciones.

Meta

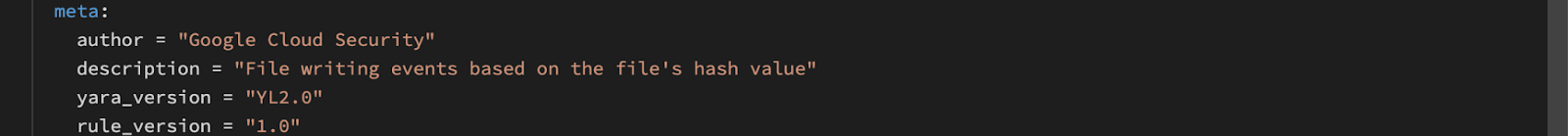

The Meta sección contiene las especificaciones de la regla. Aquí puede proporcionar los siguientes detalles como los pares clave-valor correspondientes:

- Autor de la regla

- Fecha de creación de la regla

- Descripción breve de la regla

- Información del producto (por ejemplo, Windows)

Eventos

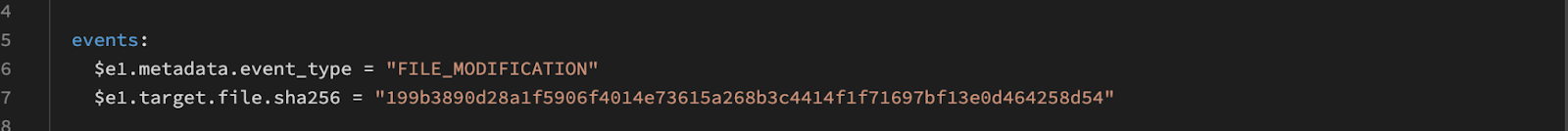

The Eventos sección contiene la información sobre las alertas específicas de Google Chronicle que la regla está buscando. Específicamente, aquí necesita especificar la lógica de lo que desea detectar con esta regla en particular. Esta sección normalmente incluye un número significativo de diferentes condiciones y variables. Por ejemplo, si desea buscar una Modificación de Archivo situación (por ejemplo, un nombre de archivo malicioso o una extensión relacionada con una amenaza), usará este tipo de lógica:

eventos:

$e1.metadata.event_type = «FILE_MODIFICATION»

$e1.target.file.sha256 = «cualquier hash»

En este caso, el valor de FILE_MODIFICATION está relacionado con la acción específica que esta regla está buscando. Por ejemplo, un archivo legítimo modificado por un actor de amenazas:

Coincidencia

The Coincidencia sección devuelve valores cuando se encuentran coincidencias relevantes. Esta sección es útil cuando desea buscar eventos en un período de tiempo específico. Por ejemplo:

$value1, $value2 en más de 2m

En primer lugar, $value1 and $value2 necesitan ser declarados en la Eventos sección. Luego, estas variables deben tener valores que ocurran en el período de tiempo elegido, para que la regla pueda excluir el resto de los eventos. En otras palabras, la Coincidencia sección le ayuda a depurar eventos y ser más específico.

Condición

En la Condición sección, puede especificar la condición de coincidencia sobre eventos y variables definidas en la Eventos sección. Aquí puede unir todos los predicados usando operadores “y” / “o”. Por ejemplo:

$e1 y $value1

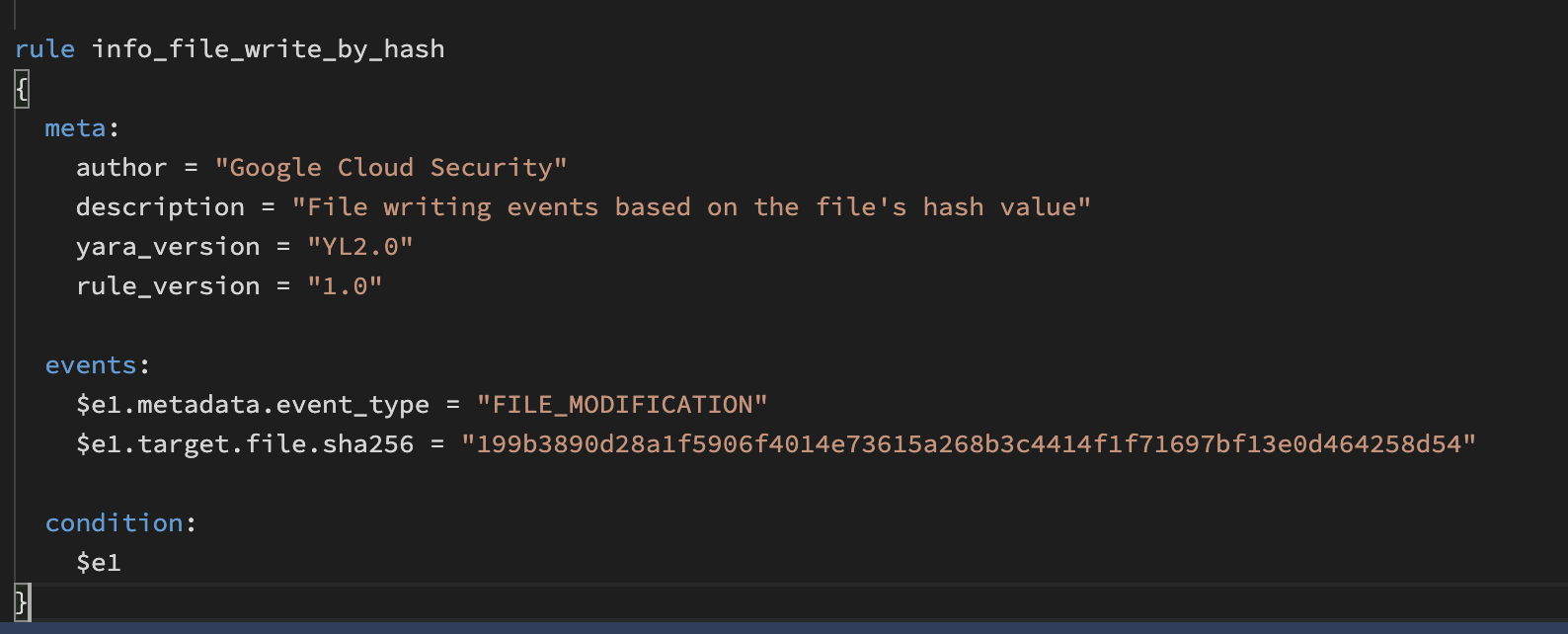

Regla

Como resultado, obtendrá la siguiente regla creada mediante el motor de reglas Chronicle Detect con los parámetros correspondientes:

Recomendaciones

Para profundizar en el lenguaje YARA-L y el proceso de creación de reglas de Google Chronicle, lea la documentación correspondiente en el motor de reglas Chronicle Detect. Para perfeccionar sus habilidades de detección, comience a experimentar con algunas reglas y compare su estructura con el código fuente disponible en el Repositorio de GitHub de Chronicle. Además, puede encontrar más de 500 reglas YARA-L desarrolladas por el equipo de SOC Prime en Threat Detection Marketplace.

Referencias

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

Explorar Threat Detection Marketplace para llegar a una colección extensa de SIEM y EDR algoritmos adaptados al entorno de la organización y al perfil de amenazas, incluyendo más de 500 detecciones YARA-L 2.0 para su instancia de Chronicle. ¿Esforzándose por dominar sus habilidades de caza de amenazas? Únase a nuestro Biblioteca Cibernética para obtener acceso directo al conocimiento de ciberseguridad con guías prácticas perspicaces para diversas soluciones de SIEM, EDR y NTDR y webinars en línea en profundidad.