Con el estallido de la guerra cibernética global, la actividad maliciosa del grupo de ciberespionaje Armageddon también conocido como Gamaredon o UAC-0010 ha estado en el centro de atención en el ámbito de amenazas cibernéticas, apuntando a los organismos estatales ucranianos. El colectivo de hackers lanzó una serie de ciberataques de phishing, incluyendo campañas en mayo distribuyendo el malware GammaLoad.PS1_v2 y en abril de 2022. El 10 de agosto de 2022, CERT-UA lanzó una nueva alerta advirtiendo a los defensores cibernéticos sobre ataques de phishing continuos en Ucrania utilizando el malware GammaLoad y GammaSteel.

Actividad de Armageddon APT (UAC-0010): Análisis de las últimas campañas distribuyendo cargas útiles de GammaLoad y GammaSteel

Durante la primera mitad de 2022, desde la invasión a gran escala de Ucrania por parte de Rusia, el infame grupo APT respaldado por la nación rusa conocido como Armageddon también conocido como UAC-0010 ha estado aprovechando activamente el vector de ataque de phishing y lanzando múltiples campañas maliciosas dirigidas contra Ucrania. El colectivo de hackers ha estado distribuyendo masivamente dropper HTM que inician cadenas de infección e implementan la carga útil GammaLoad.PS1 en los sistemas comprometidos.

Según la investigación de ciberseguridad cubierta en la alerta de CERT-UA CERT-UA#5134, los atacantes buscan robar datos basados en la lista definida de extensiones junto con credenciales de usuario de navegadores web. Para acceder a estos datos sensibles, los actores de amenazas utilizan el malware GammaSteel.PS1 y GammaSteel.NET, siendo el primero la iteración de PowerShell del infostealer HarvesterX previamente aplicado.

En las últimas campañas, el grupo APT Armageddon también recurre a los ataques de inyección de plantilla remota infectando el archivo de plantilla mediante un macro malicioso que genera una URL y la añade como un adjunto al documento recién creado. Esto lleva a infectar todos los archivos creados en el ordenador de la víctima junto con su posterior distribución no intencionada por el usuario comprometido.

Los actores de amenazas aplican principalmente tareas programadas, la rama del registro Run y cambian los entornos para lograr persistencia e implementar cargas útiles, así como ejecutan scripts maliciosos de PowerShell y abusan de archivos ejecutables legítimos como wscript.exe or mshta.exe.

Detección de la Actividad Maliciosa del APT Armageddon también conocido como UAC-0010

Debido al aumento de volúmenes de campañas de phishing atribuidas a la actividad adversaria del grupo APT Armageddon vinculado a Rusia, los practicantes de ciberseguridad están buscando nuevas formas de identificar oportunamente la presencia maliciosa de malware relacionado en su entorno. La plataforma Detection as Code de SOC Prime ofrece una lista curada de reglas Sigma etiquetadas adecuadamente basadas en el identificador del grupo “UAC-0010” para simplificar la búsqueda de contenido para la actividad maliciosa relacionada. Las alertas de alta fidelidad y las consultas de cacería de esta colección de algoritmos de detección son convertibles a las tecnologías SIEM, EDR y XDR líderes en la industria.

Sigue el enlace a continuación para acceder instantáneamente al stack de detección dedicado disponible directamente desde el motor de búsqueda de amenazas cibernéticas de SOC Prime, junto con información contextual integral enriquecida con referencias MITRE ATT&CK® y CTI, binarios ejecutables vinculados a reglas Sigma y más metadatos relevantes:

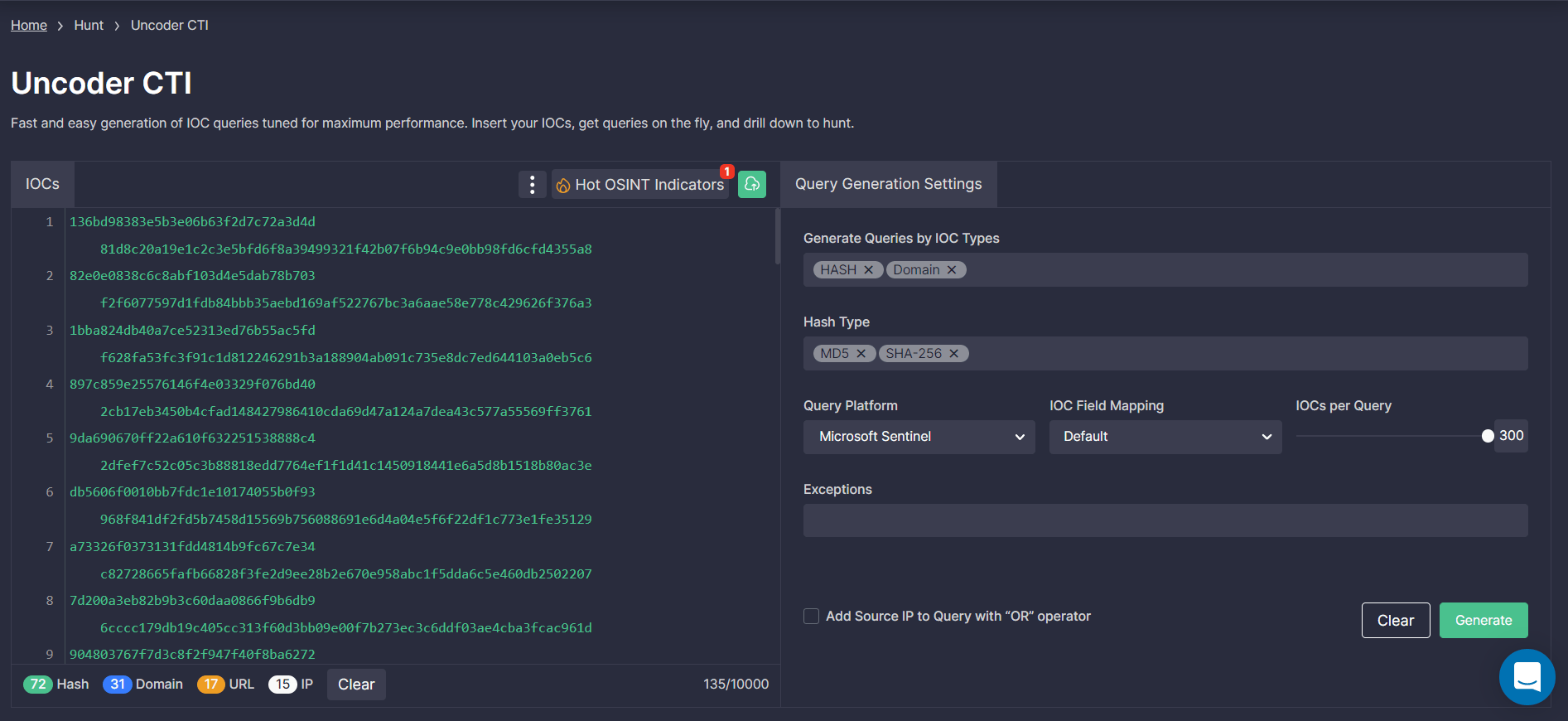

Los Cazadores de Amenazas y especialistas en Inteligencia de Amenazas Cibernéticas también pueden buscar indicadores de compromiso asociados con la actividad maliciosa del grupo UAC-0010 cubierta en la última alerta de CERT-UA. Además, los equipos pueden aprovechar Uncoder.CTI para generar consultas personalizadas de IOC relevantes listas para ejecutarse en el entorno SIEM o XDR seleccionado.

Para obtener más reglas Sigma para detectar la actividad maliciosa del colectivo de hackers Armageddon, también llamado Gamaredon, haz clic en el Detectar y Cazar botón. Los usuarios no registrados de SOC Prime también pueden acceder instantáneamente a detecciones enriquecidas con contexto para amenazas relacionadas utilizando nuestro motor de búsqueda de amenazas cibernéticas haciendo clic en el Explorar Contexto de Amenaza botón a continuación.

Detectar & Cazar Explorar Contexto de Amenaza

Contexto MITRE ATT&CK®

Para profundizar en el contexto MITRE ATT&CK relacionado con la actividad maliciosa de los actores de la amenaza Armageddon (UAC-0010), todas las reglas Sigma dentro del stack de detección mencionado anteriormente están alineadas con el marco MITRE ATT&CK® abordando las tácticas y técnicas correspondientes: