Durante la segunda mitad de diciembre de 2023, los investigadores en ciberseguridad descubrieron una serie de ataques de phishing contra agencias gubernamentales ucranianas y organizaciones polacas atribuibles a la infame nación rusa apoyada por el colectivo de hackers APT28. CERT-UA ha emitido recientemente una advertencia que cubre una visión en profundidad de los últimos ataques de APT28, desde el compromiso inicial hasta la amenaza al controlador de dominio en una hora.

Descripción del Ataque de Phishing de APT28

El 28 de diciembre de 2023, CERT-UA emitió una alerta de seguridad cubriendo una ola de nuevos ataques de phishing por parte del estado patrocinado por Rusia grupo APT28 (también conocido como Fancy Bear APT o UAC-0028) contra agencias gubernamentales ucranianas y varias organizaciones en Polonia. Los correos electrónicos de phishing enviados por adversarios contienen enlaces a archivos maliciosos destinados a infectar los sistemas objetivo con muestras de malware.

Los enlaces maliciosos mencionados anteriormente redirigen a los usuarios objetivo a un sitio web que lleva a descargar un archivo de acceso directo mediante JavaScript y el protocolo de aplicación “search” (“ms-search”). Abrir el archivo de acceso directo ejecuta un comando PowerShell diseñado para descargar desde un recurso remoto (SMB) y lanzar además un documento falso, así como el intérprete de lenguaje de programación Python y el malware MASEPIE basado en Python. Este último descarga y lanza OPENSSH para el túnel, STEELHOOK, un script de PowerShell diseñado para el robo de datos de navegadores de Internet, y la puerta trasera OCEANMAP. Además, dentro de una hora desde el momento del compromiso inicial, se crean IMPACKET, SMBEXEC y otras herramientas ofensivas, facilitando el reconocimiento de red e intentos de movimiento lateral adicional.

MASEPIE del kit de herramientas del adversario del grupo es un malware basado en Python con capacidades principales diseñadas para la transferencia de archivos y la ejecución de comandos utilizando el protocolo TCP. Los datos se cifran mediante el algoritmo AES-128-CBC. La puerta trasera logra persistencia al crear una clave «SysUpdate» en la rama «Run» del registro del sistema operativo y un archivo LNK en el directorio de inicio.

La puerta trasera OCEANMAP aplicada es un malware basado en C# que utiliza IMAP para la ejecución de comandos. Los comandos se codifican en base64 dentro de borradores de correos electrónicos. El malware incluye un mecanismo de actualización de configuración, parcheando los archivos ejecutables de la puerta trasera y luego reiniciando el proceso. OCEANMAP logra persistencia al crear un archivo “VMSearch.url” en el directorio de inicio.

Las TTPs observadas son comunes para el grupo APT28 que ha lanzado campañas de spear-phishing contra Ucrania al menos desde junio de 2021, aprovechando el malware de ciberespionaje para infectar las redes objetivo.

Notablemente, las últimas campañas ofensivas revelan que los actores de la amenaza han estado esforzándose por expandir el alcance de los ataques e infectar todo el sistema de información y comunicación a nivel organizativo. Así, comprometer cualquier estación de trabajo puede suponer una amenaza para toda la red.

Detectar Ataques APT28 Cubiertos en la Alerta CERT-UA#8399

El grupo APT28 respaldado por Rusia está explorando continuamente nuevas estrategias ofensivas para dirigirse a Ucrania y sus aliados en el ámbito cibernético. Con el lanzamiento de la nueva alerta CERT-UA#8399 enfocada en la última actividad adversaria contra organizaciones ucranianas y polacas, la Plataforma SOC Prime ofrece una lista curada de algoritmos de detección basados en comportamientos relevantes. Siga el enlace a continuación para profundizar en todas las reglas Sigma dedicadas filtradas por la etiqueta personalizada “CERT-UA#8399”, explore sus traducciones multiplataforma y profundice en el contexto MITRE ATT&CK® para una atribución de ataques más rápida.

Reglas Sigma para detectar ataques APT28 basadas en la alerta CERT-UA#8399

Para fortalecer las capacidades proactivas de defensa cibernética, las organizaciones progresistas pueden aprovechar todo el conjunto de detección relacionado con las operaciones ofensivas de APT28. Presione Explore Detections para llegar a más de 70 reglas Sigma enriquecidas con contexto que abordan las amenazas existentes y emergentes atribuidas a la actividad del adversario del grupo.

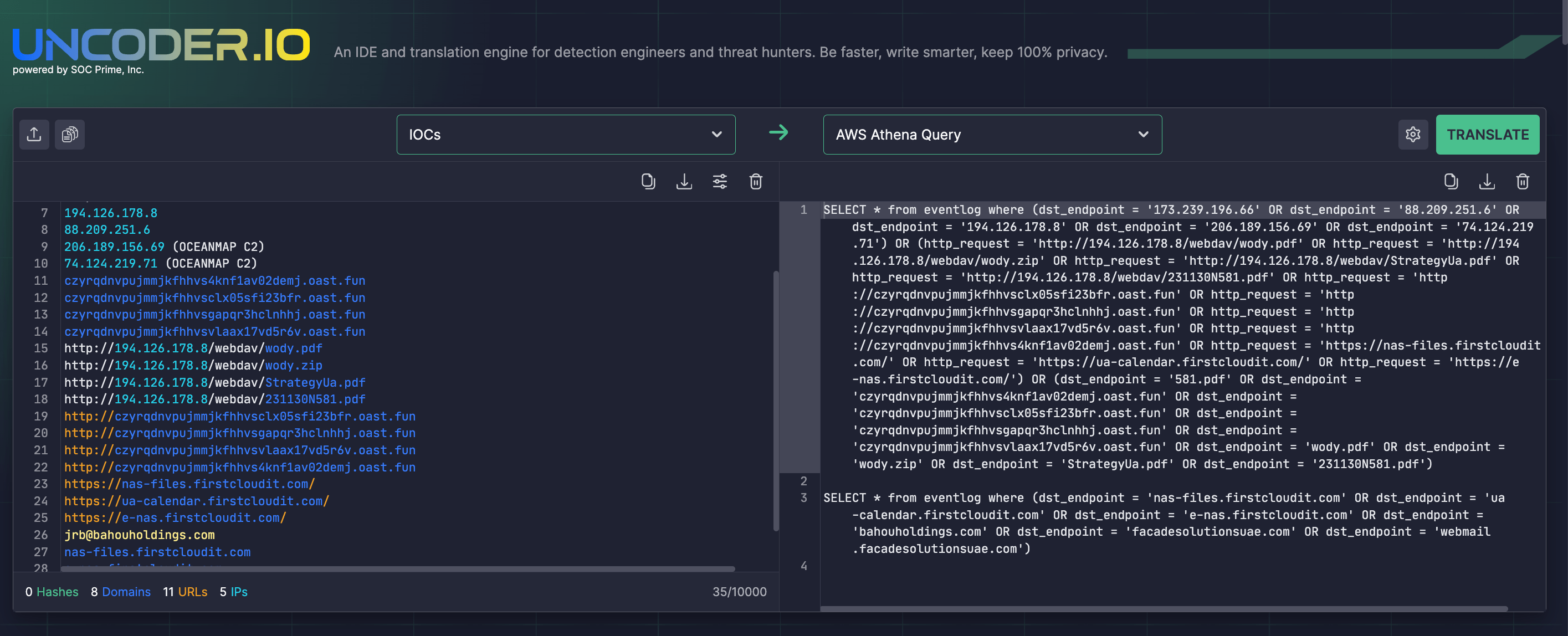

Los ingenieros de seguridad también pueden optimizar la coincidencia retroactiva de IOC basada en indicadores de compromiso del informe CERT-UA relevante aprovechando Uncoder IO. Con el IDE de código abierto para Ingeniería de Detección, los equipos pueden analizar la inteligencia de amenazas del alerta CERT-UA y convertirla en consultas IOC personalizadas adaptadas para el lenguaje de ciberseguridad en uso.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una visibilidad granular en el contexto de las operaciones ofensivas atribuidas a APT28. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas de ATT&CK correspondientes utilizadas en la última campaña contra el sector público ucraniano y organizaciones polacas.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | System Binary Proxy Execution: Regsvr32 (T1218.010) | |

Hide Artifacts: Hidden Windows (T1564.003) | ||

Masquerading (T1036) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Protocol Tunneling (T1572) |