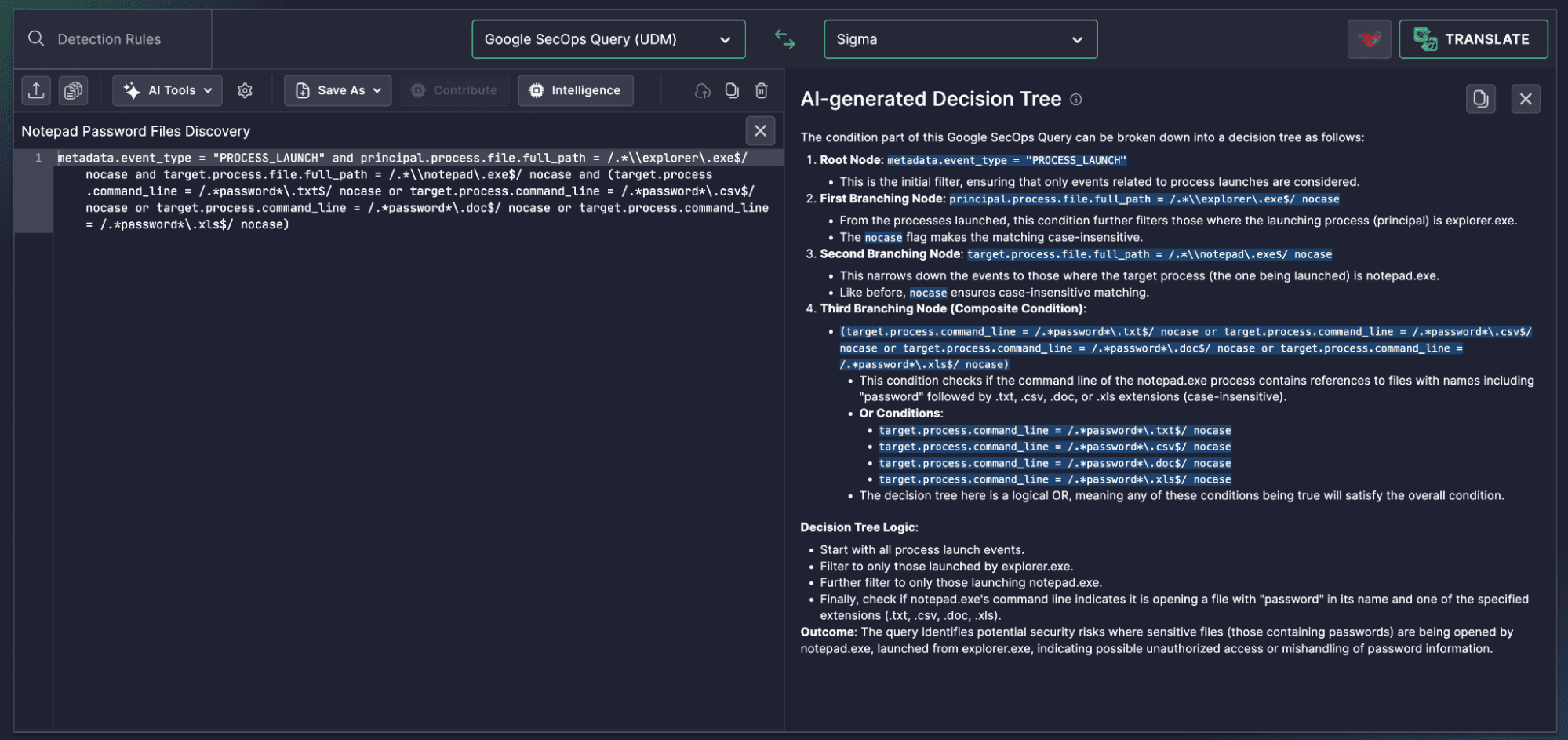

In heutigen hybriden Umgebungen können legitime Werkzeuge wie Notepad heimlich genutzt werden, um sensible Daten wie Passwortdateien anzuzeigen oder vorzubereiten—insbesondere von Insidern oder Low-and-Slow-Bedrohungsakteuren. Während Google SecOps (UDM) hochstrukturierte Erkennungen unterstützt, ist die dahinterstehende Logik oft vielschichtig und komplex.

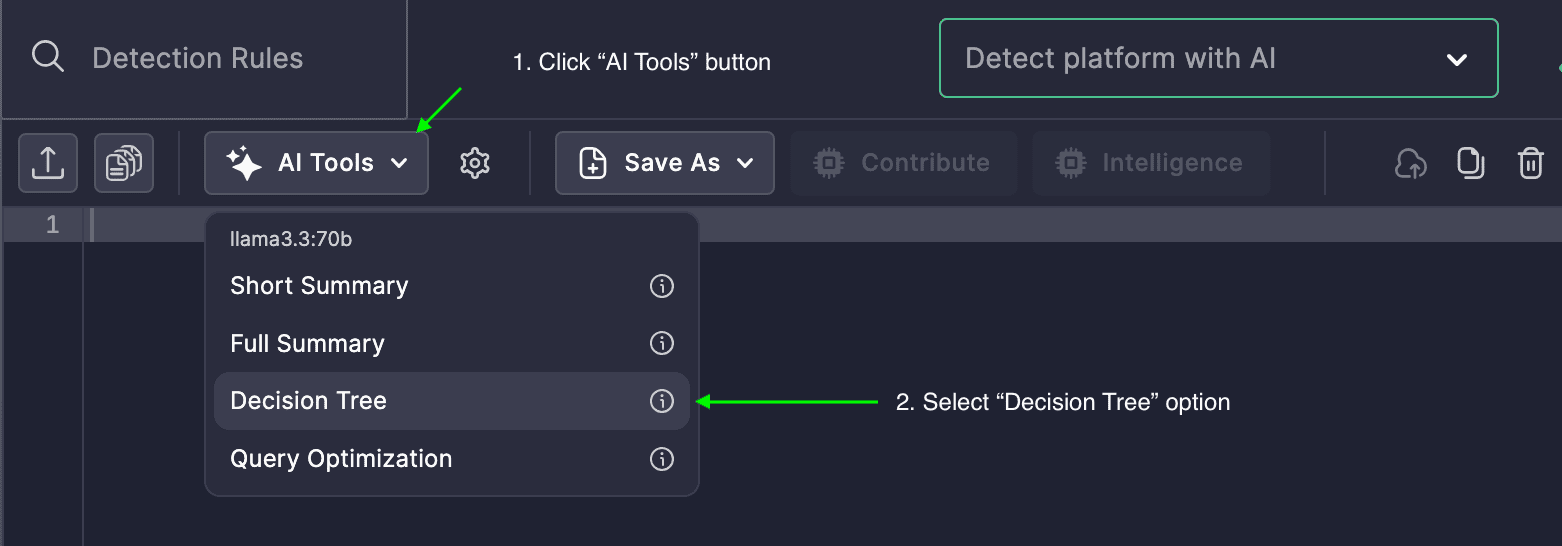

Deshalb hat Uncoder AI Entscheidungsbaum AI-generiert eine wesentliche Ressource geworden—sie hilft Analysten nicht nur zu lesen, sondern die Erkennungslogik schneller zu verstehen und zu handeln.

Erkennungsfokus: Passwort-Dateizugriff über Notepad

Diese Regel verfolgt, wann:

- Ein Prozessstart durch explorer.exe

- Einleitung des Prozesses ist notepad.exe

- Die Befehlszeile bezieht sich auf Dateinamen, die „password“ mit Erweiterungen wie

.txt,.csv,.doc, oder.xls

- Insiderzugriff auf Klartext-Anmeldedaten

- Unautorisierte Schnüffelei von exportierten Passwortlisten

- Missbrauch einfacher Betriebssystemwerkzeuge zur Aufklärung oder Datenlecks

Wie der AI-generierte Entscheidungsbaum half

Uncoder AI hat die UDM-Abfrage automatisch in einen strukturierten Logikbaum umgewandelt, der aufzeigt:

- Ereignistyp-Prüfung – Nur PROCESS_LAUNCH-Ereignisse werden berücksichtigt

-

Elternprozessfilter – Muss sein

explorer.exe(der Benutzer öffnet die Datei manuell) - Gestarteter Prozessfilter – Muss notepad.exe sein

-

Dateinamensabgleich – Befehlszeile muss Begriffe wie

password.txt,password.csv, etc.

Jeder Zweig der Logik wird klar erklärt, mit Regex-Mustern, die als ODER-Bedingungen unter einem einzigen Knoten visualisiert werden. Dies reduziert Reibungsverluste beim Verstehen und Dokumentieren dessen, was erkannt wird—und warum.

Warum das wichtig ist

Sicherheitsteams, die den Missbrauch von Anmeldeinformationen oder potenzielle Insider-Bedrohungen untersuchen, haben oft Schwierigkeiten zu erklären, how wie eine Erkennungsregel tatsächlich funktioniert. Mit Uncoder AI ist das Rätselraten vorbei.

Das Ergebnis?

- Schnellere Analysten-Einarbeitung

- Sauberere Erkennungsdokumentation

- Sichereres Incident-Triage und Eskalation

Ob Sie Bedrohungen jagen oder die Einhaltung der Compliance validieren, zu verstehen, wer password.xls von explorer.exe via Notepad geöffnet hat, kann Ihre Untersuchung beeinflussen.

Von Abfrage zu Klarheit, Nahtlos

Google SecOps bietet leistungsstarke Erkennungsmöglichkeiten—und mit Uncoder AI Entscheidungsbaumwerden diese Möglichkeiten transparent, lehrbar und in jedem SOC einsetzbar.