Im vorherigen Artikel haben wir eine einfache Integration mit externen Webressourcen mithilfe von Drilldowns untersucht. Wenn Sie ihn verpasst haben, folgen Sie dem Link: https://socprime.com/en/blog/simple-virus-total-integration-with-splunk-dashboards/Heute machen wir uns mit einer weiteren interessanten Variante von Drilldowns in Splunk vertraut: der Verwendung von Abhängigkeits-Panels.

Abhängigkeits-Panels in Splunk: eine interessante Möglichkeit, Drilldowns in Dashboards zu verwenden

Sehr oft besteht die Notwendigkeit, detailliertere Informationen über ein Ereignis in der Dashboard-Tabelle zu erhalten, und wir müssen ein Drilldown zu einem anderen Ereignis durchführen, um weitere Untersuchungen vorzunehmen.

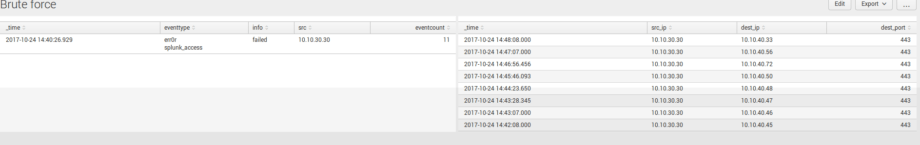

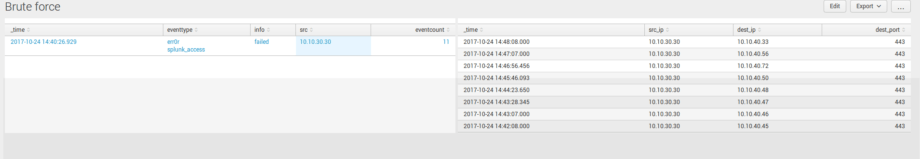

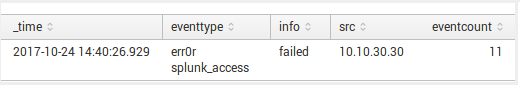

Zum Beispiel haben wir eine Tabelle mit Ereignissen, die einen möglichen Brute-Force-Angriff auf unseren Dienst anzeigen.

Die Suche für diese Ereignisse ist:

In der Tabelle auf dem Dashboard sehen wir, dass jemand versucht hat, sich von einem Host beim Splunk-Server zu authentifizieren, und die Authentifizierung schlug 11-mal fehl. Es sieht so aus, als hätte jemand vom Host 10.10.30.30 versucht, Benutzeranmeldeinformationen für unseren Splunk-Server zu brute-forcen.

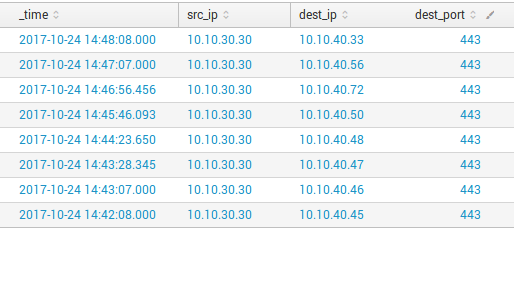

Ok, schauen wir uns die Netzwerkstatistik zur weiteren Untersuchung für diesen Host an. In diesem Fall ist es praktisch, ein Drilldown von dieser Tabelle auf eine andere Tabelle mit dem src-Token zu verwenden – ein Abhängigkeitspanel, das rechts erscheint, wenn Sie auf die Suche klicken. Auf der rechten Seite sehen wir alle Verbindungen von diesem Host (das ist ein Beispiel für ein Abhängigkeitspanel).

Daher müssen wir ein zweites Tabellen-Panel mit Informationen über Verbindungen erstellen und es auf unserem Dashboard speichern:

index=* tag=network src_ip=10.10.30.30 | table _time src_ip dest_ip dest_port

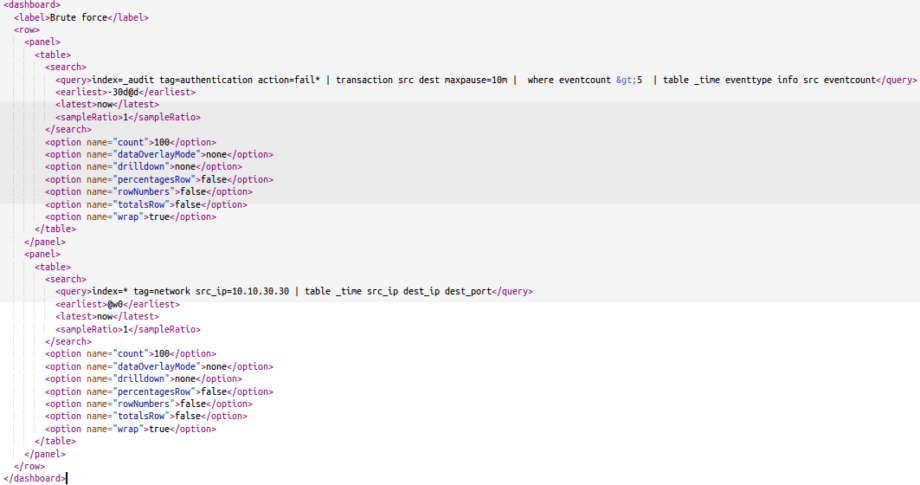

Jetzt haben wir zwei unabhängige Panels mit unabhängigen Suchen auf unseren Dashboards:

Der Quellcode des Dashboards ist:

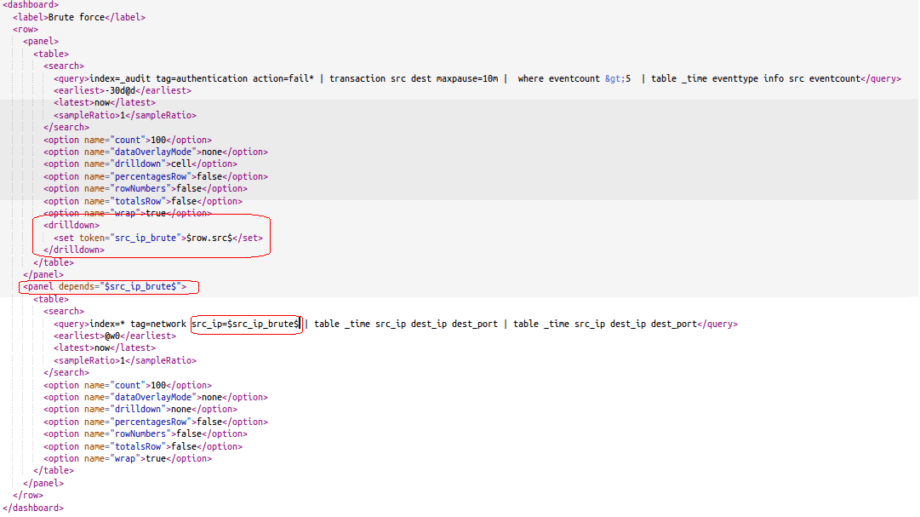

Lassen Sie es uns so gestalten, dass die zweite Tabelle erscheint, wenn Sie auf das src-Feld in der ersten Tabelle klicken, mit der Ersetzung des Wertes von der ersten zur zweiten Tabelle.

Deklarieren Sie ein Drilldown vom ersten Panel mit einem Token „src_ip_brute“:

<drilldown>

<set token=“src_ip_brute“>$row.src$</set>

</drilldown>

Wir werden den Wert des Tokens in der zweiten Tabelle verwenden:

index=* tag=network src_ip=$src_ip_brute$ | table _time src_ip dest_ip dest_port

Also müssen wir jetzt die Option ‘depends’ zum Panel-Tag hinzufügen. Die Quelle des Dashboards wird sein:

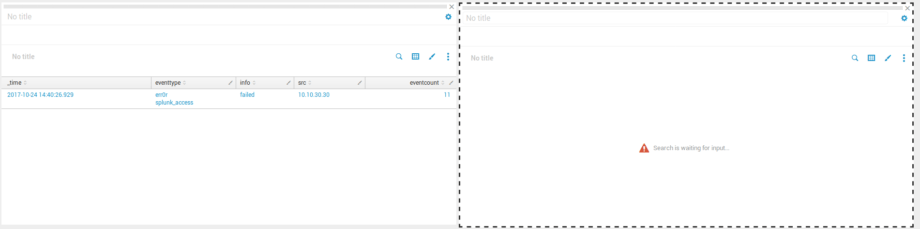

Als Ergebnis haben wir ein zweites Panel mit der Ersetzung des Wertes vom ersten Panel, das nur angezeigt wird, wenn Sie auf die Suche im ersten Panel klicken:

In diesem Artikel haben wir uns mit einer weiteren interessanten Funktion der Panels und der Konstruktion von Dashboards beschäftigt, die es Ihnen ermöglicht, sich auf die Details des Ereignisses zu konzentrieren und zusätzliche Informationen aus anderen Ereignissen zu erhalten. Ich habe einen speziellen Fall für die Erstellung eines Drilldowns beschrieben und Sie können diese Methode nutzen, um alle Ihre Dashboards und Grafiken informativer zu gestalten, um die Untersuchung jedes Vorfalls zu erleichtern und zu beschleunigen.