Am 1. Oktober veröffentlichte die Cybersecurity and Infrastructure Security Agency einen gemeinsamen Cybersecurity-Bericht von CISA und FBI über die vom chinesischen Ministerium für Staatssicherheit affiliierte Bedrohungsaktivität, herausgegeben als die Warnung AA20-275A.

Diese Warnung wurde ausgegeben, um mit den erhöhten Spannungen zwischen den Vereinigten Staaten und China zu korrespondieren, die Anschuldigungen unzureichender Kontrollmaßnahmen durch China aufgrund der Coronavirus-Pandemie folgten, ebenso wie Anklagen wegen Menschenrechtsverletzungen, Spionage und Diebstahl geistigen Eigentums.

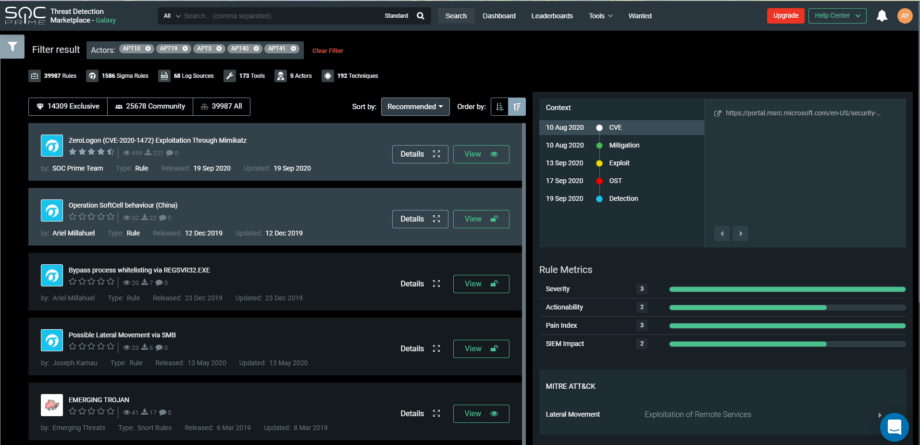

SOC Prime, als Vorreiter und führende Organisation für Detection as a Code, hat immer den Finger am Puls der aufkommenden Bedrohungen, um Sicherheitspraktiker proaktiv bei ihrer Verteidigung zu unterstützen. Als Antwort auf die Warnung AA20-275Afühlen wir uns verpflichtet, den kritischen Infrastrukturen Informationen zur Bedrohungsschwere und Abmilderungsanweisungen mithilfe der Möglichkeiten des Threat Detection Marketplace bereitzustellen. Hier finden Sie Informationen über die am häufigsten zielgerichteten Detection-Inhalte, die gängige Werkzeuge und Frameworks adressieren, die häufig von chinesischen Bedrohungsakteuren verwendet werden, sowie über kritische Schwachstellen, die von APT-Gruppen ausgenutzt werden.

Bedrohungsakteure

Eine Vielzahl von US-Industrien ist den gezielten Cyberverbrechen zum Opfer gefallen, die den chinesischen staatlich unterstützten APT-Gruppen zugeschrieben werden. In ihren bösartigen Aktivitäten haben die berüchtigten Bedrohungsakteure, die in der Warnung AA20-275A genannt werden, kritische Fertigungsstätten, Finanz- und Regierungsinstitutionen, Verteidigungsindustrieanlagen, Gesundheitsorganisationen und Bildungseinrichtungen ins Visier genommen.

| Chinesische Bedrohungsakteure | Detection-Inhalte |

| APT3 | Inhalte zur Erkennung von APT3-Angriffen |

| APT10 | Inhalte zur Erkennung von APT10-Angriffen |

| APT19 | Inhalte zur Erkennung von APT19-Angriffen |

| APT40 (auch bekannt als Leviathan) | Inhalte zur Erkennung von APT40-Angriffen |

| APT41 | Inhalte zur Erkennung von APT41-Angriffen |

Tools & Frameworks

Unten stellen wir Links zu den Detection-Inhalten von Hacktools zur Verfügung, die häufig von den chinesischen Bedrohungsakteuren in der orchestrierten TTP-Angriffe auf Unternehmensnetzwerke verwendet werden und in der Warnung AA20-275A.

| Tools, die von chinesischen Bedrohungsakteuren verwendet werden | Umsetzbare Inhalte auf dem Threat Detection Marketplace |

| Cobalt Strike | Inhalte gegen Cobalt Strike |

| Mimikatz | Inhalte zur Erkennung von Mimikatz |

| PoisonIvy | Inhalte zur Erkennung von PoisonIvy |

| PowerShell Empire | Inhalte zur Erkennung von PowerShell Empire |

| China Chopper Web Shell | Inhalte zur Erkennung von China Chopper Web Shell |

CVE-Schwachstellen

Um kritische Unternehmensnetzwerke zu schützen, ist es wichtig, technische Empfehlungen zur Behebung bekannter Schwachstellen umzusetzen. Um die allgemeine Verwundbarkeit der Infrastruktur zu reduzieren, müssen Organisationen einen Patch-Zyklus aufrechterhalten. Der Threat Detection Marketplace liefert umsetzbare Inhalte, um bösartige Aktivitäten im Zusammenhang mit der Ausnutzung von Schwachstellen zu erkennen, die in der Warnung AA20-275A.

| Schwachstelle | Inhalte zur Erkennung von bösartigen Aktivitäten |

| CVE-2012-0158 | Inhalte zur Erkennung von CVE-2012-0158 |

| CVE-2020-5902 | Inhalte zur Erkennung von CVE-2020-5902 |

| CVE-2019-19781 | Inhalte zur Erkennung von CVE-2019-19781 |

| CVE-2019-11510 | Inhalte zur Erkennung von CVE-2019-11510 |

| CVE-2020-10189 | Inhalte zur Erkennung von CVE-2020-10189 |

Bereit, SOC Prime Threat Detection auszuprobieren, um Ihre Sicherheitslösungen zu verbessern? Kostenlos anmelden. Oder dem Threat Bounty Program beitreten um eigene Inhalte zu entwickeln und sie mit der Threat Detection Marketplace-Community zu teilen.