Seit dem Beginn des Russland-Ukraine-Kriegs im Jahr 2022gab es einen signifikanten Anstieg in offensiven Operationen, die den tiefgreifenden Einfluss geopolitischer Spannungen auf globale Unternehmen hervorheben. Mehrere Hackergruppen nutzen die Ukraine weiterhin als Testgebiet, um ihre Angriffsfläche auf europäische und US-amerikanische politische Arenen auszudehnen. CERT-UA hat kürzlich über einen neuen Anstieg gezielter Cyberangriffe gegen Regierungsstellen, das Militär und Verteidigungsagenturen berichtet, bei denen die DarkCrystal RAT-Malware verwendet wird, die über den Signal-Messenger verbreitet wird.

UAC-0200 Angriffsanalyse

Am 4. Juni 2024 veröffentlichte CERT-UA eine neue CERT-UA#9918 Warnung vor einer neuen Phishing-Kampagne, die den Signal-Messenger ausnutzt. Das als UAC-0200 verfolgte Hacker-Kollektiv steckt hinter einer neuen Welle bösartiger Operationen, die auf ukrainische staatliche Stellen abzielen, darunter Beamte, Militärpersonal und Vertreter des Verteidigungssektors, die größtenteils auf Signal als vertrauenswürdiges Kommunikationsmittel angewiesen sind.

Bemerkenswerterweise versuchen Hacker, Opfer dazu zu verleiten, die über Signal gesendete bösartige Datei zu öffnen, die DarkCrystal RAT enthält, indem sie einen Absender verwenden, der möglicherweise aus der Kontaktliste des Empfängers oder gemeinsamen Gruppen stammt. Diese Taktik zielt darauf ab, das Vertrauensniveau dieser Nachrichten zu erhöhen, was für potenzielle Opfer solcher ausgefeilten Phishing-Angriffe größere Bedrohungen darstellt.

Angreifer senden ein Archiv, ein Passwort und eine Nachricht, die die Notwendigkeit betont, die schädliche Datei mit Malware auf einem Computer zu öffnen. Das oben genannte Archiv enthält typischerweise eine ausführbare Datei (mit Erweiterungen wie „.pif“ oder „.exe“), die ein RARSFX-Archiv ist und eine VBE-Datei, eine BAT-Datei und eine EXE-Datei umfasst. Nach der Ausführung infiziert letztere den Zielcomputer mit der DarkCrystal RAT-Malware, die einen versteckten, unbefugten Zugriff auf das System ermöglicht.

Verteidiger weisen auf den eskalierenden Trend von Cyberangriffen hin, die beliebte Messenger als gängiges anfängliches Angriffsmittel ausnutzen und kompromittierte legitime Konten nutzen. In allen Fällen wird das Opfer dazu verleitet, die Datei auf einem Computer zu öffnen, was als spezielle Warnung für Benutzer betrachtet werden sollte, um die Risiken von Eindringlingen zu vermeiden.

Erkennung von UAC-0200-Einbrüchen im CERT-UA#9918-Alert

Das kontinuierlich steigende Muster von Cyberangriffen, die vertrauenswürdige Messaging-Anwendungen missbrauchen, um Malware zu verbreiten, stellt zunehmende Risiken für Organisationen dar, die den trickreichen Absichten von Gegnern zum Opfer fallen könnten. Als Reaktion auf den neuesten CERT-UA#9918-Alarm, der Verteidiger vor UAC-0200-Angriffen warnt, die Signal zur Verbreitung von DarkCrystal RAT ausnutzen, hat SOC Prime sofort eine relevante Reihe von Erkennungsalgorithmen kuratiert.

Klicken Sie auf die Erkennungen erkunden Schaltfläche, um zur Liste der Sigma-Regeln zur Erkennung von UAC-0200-Aktivitäten zu gelangen, die im entsprechenden CERT-UA#9918-Alarm behandelt werden. Alle Erkennungen sind nach dem benutzerdefinierten Tag basierend auf der CERT-UA-Forschungskennung gefiltert, um Sicherheitsteams bei der Beschleunigung ihrer Inhaltsuche und -auswahl zu unterstützen. Die TTP-basierten Sigma-Regeln, die in diesem Erkennungs-Stack bereitgestellt werden, sind mit MITRE ATT&CK® verknüpft und mit marktführenden On-Premise- und Cloud-nativen SIEM-, EDR- und Data-Lake-Lösungen kompatibel, um Erkennungsoperationen für Organisationen, die in verteilt arbeitenden Ökosystemen tätig sind, zu optimieren. Alternativ können Sicherheitsteams auch relevante Erkennungen mit dem „UAC-0200“-Tag basierend auf der Attribution des Angreifers abrufen.

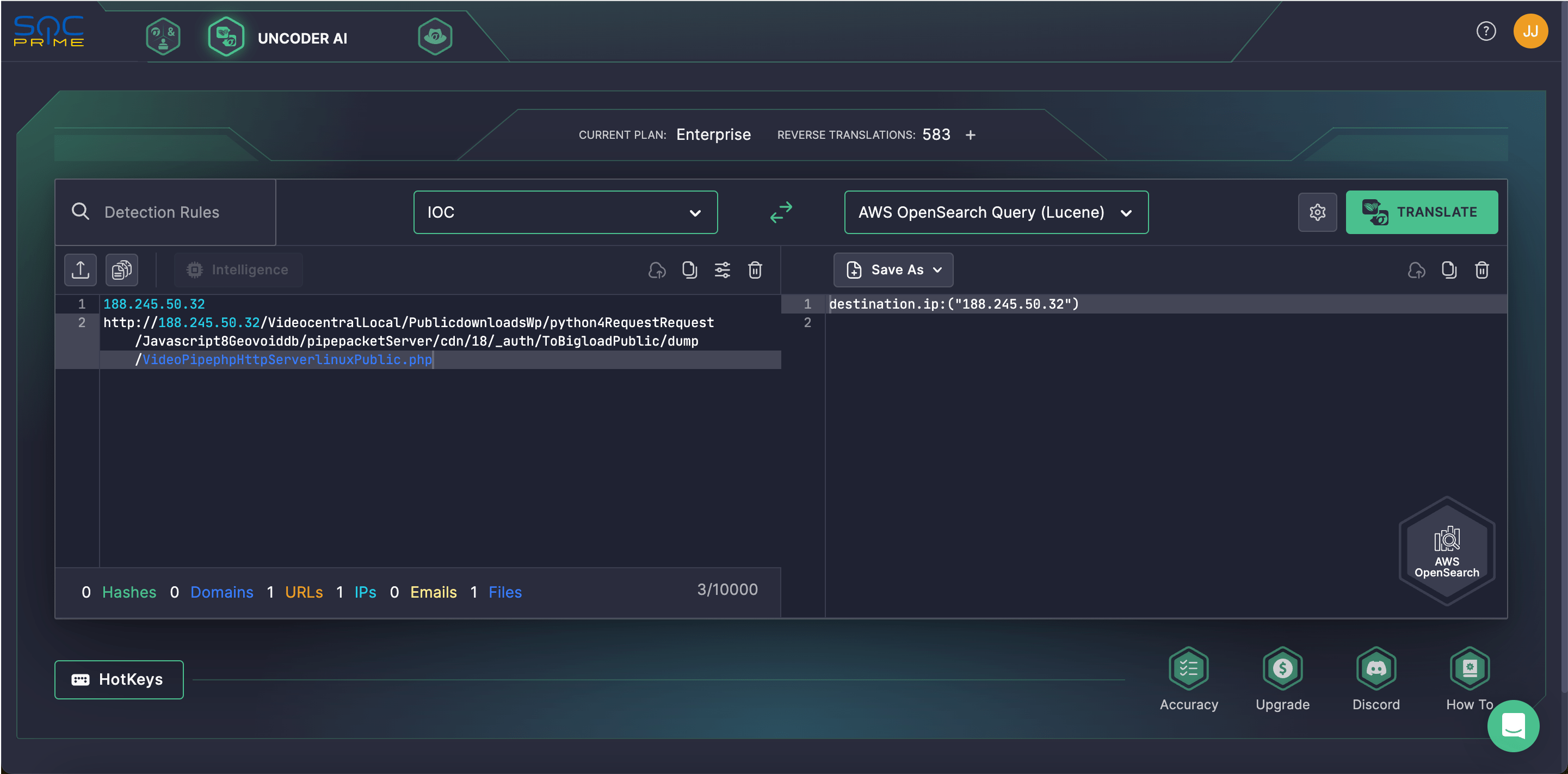

Um die Suche nach den im CERT-UA#9918-Berichtangebotenen Datei-, Host- oder netzwerkbasierten IOCs zu vereinfachen, können sich Sicherheitsingenieure auf SOC Primes Uncoder KI mit dem integrierten IOC-Packager verlassen. Die Lösung ermöglicht die automatische Umwandlung von Bedrohungsinformationen in leistungsoptimierte IOC-Abfragen, die mit dem SIEM- oder EDR-Format Ihrer Wahl kompatibel sind.

MITRE ATT&CK-Kontext

Durch die Nutzung von MITRE ATT&CK können Cyber-Verteidiger detaillierte Einblicke in den Kontext der neuesten offensiven Operation und die mit UAC-0200 verknüpften TTPs gewinnen. Sehen Sie sich die unten stehende Tabelle an, um die umfassende Liste spezifischer Sigma-Regeln zu betrachten, die den relevanten ATT&CK-Taktiken, -Techniken und -Untertechniken entsprechen.