Bedrohungsakteure nutzen häufig Fernverwaltungswerkzeuge in Cyberangriffen über den Phishing-Angriffsvektor. Beispielsweise wurde die Remote Utilities Software stark in offensiven Kampagnen gegen die Ukraine ausgenutzt. CERT-UA, in Zusammenarbeit mit CSIRT-NB, hat kürzlich einen gezielten Cyberangriff identifiziert, der der UAC-0188 zugeschrieben wird und eine Fernverwaltungssoftware verwendet. Gegner wurden dabei beobachtet, wie sie unbefugten Zugriff auf die Computer ukrainischer Organisationen erlangten, indem sie ein beliebtes SuperOps RMM-Tool ausnutzten.

Erkennung von UAC-0188-Aktivitäten im CERT-UA#9797-Forschung

Die zunehmende Exposition und Auswirkung von Phishing-Angriffen, die legitime Software einschließlich Fernverwaltungswerkzeuge missbrauchen, unterstreicht die Notwendigkeit, proaktive Cyber-Abwehrmaßnahmen zu verbessern. Die SOC Prime-Plattform bietet eine Sammlung von Sigma-Regeln zur Erkennung der neuesten bösartigen Aktivitäten, die SuperOps RMM zu offensiven Zwecken nutzen, die Ukraine ins Visier nehmen und möglicherweise den Angriffsbereich auf Europa und die USA ausweiten. Zur Erleichterung der Suche können die Erkennungsalgorithmen nach den benutzerdefinierten Tags „UAC-0188“ oder „CERT-UA#9797“ gefiltert werden, basierend auf entweder der Gruppen- oder Forschungskennzeichnung.

Melden Sie sich bei der SOC Prime-Plattform an und klicken Sie auf den Erkennung Entdecken button to instantly drill down to the relevant detection stack enriched with actionable metadata, aligned with the MITRE ATT&CK®-Rahmenwerk, und bereit zur Bereitstellung in mehreren verwendeten Sicherheitsanalyse-Lösungen.

Um sich proaktiv gegen ähnliche Angriffe zu verteidigen, die legitime Fernverwaltungswerkzeuge ausnutzen, können Sicherheitsingenieure auch von mehr SOC-Inhalt profitieren, der dem relevanten Erkennungsstapel hinzugefügt wurde, der über diesen Link.

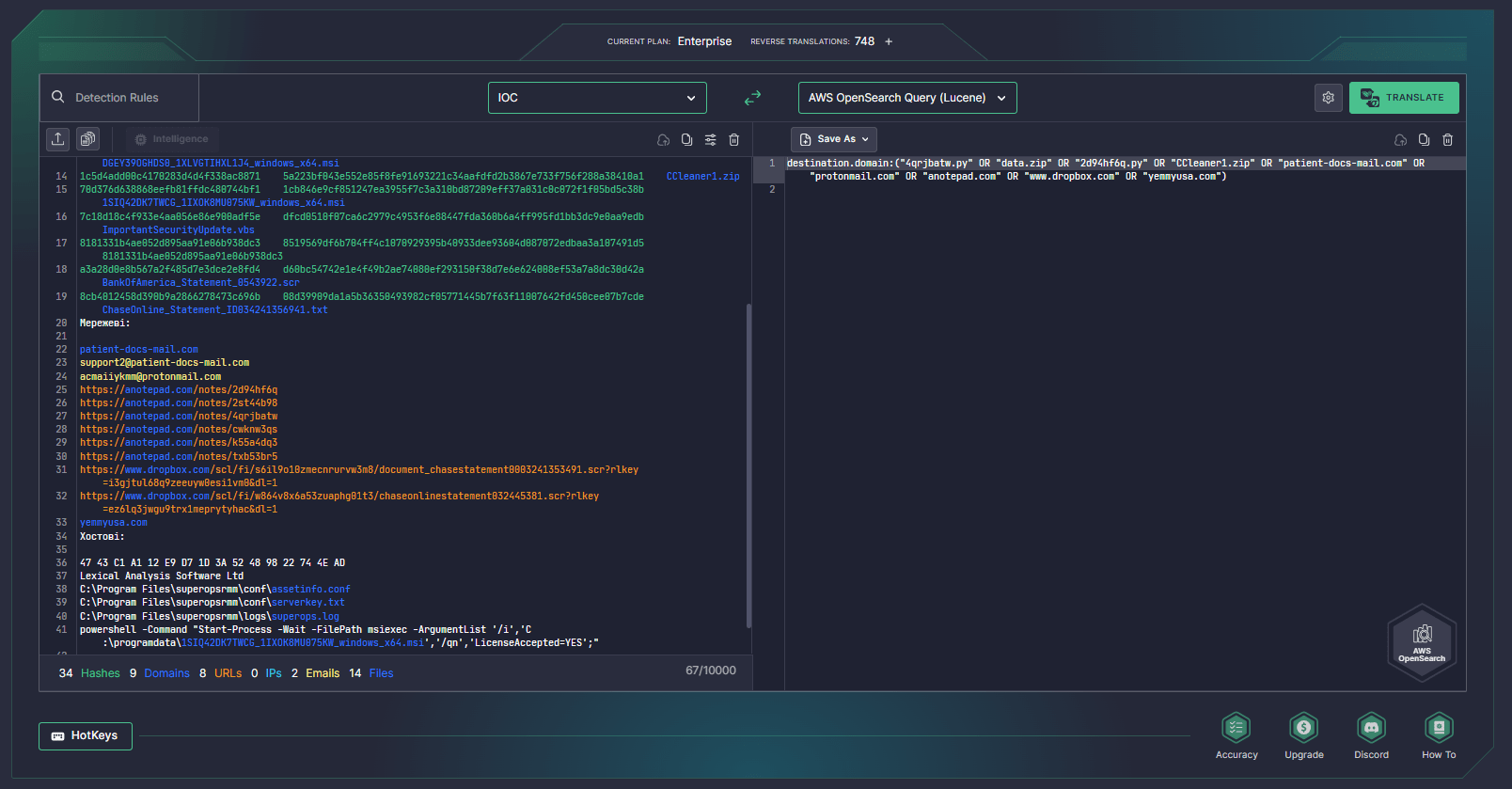

verfügbar ist SOC Prime’s Uncoder AI, können Detection Engineers, Threat Hunters und SOC-Analysten das IOC-Matching rationalisieren, indem sie relevante Bedrohungsinformationen sofort in benutzerdefinierte IOC-Abfragen konvertieren, die jagdfertig im Sprachformat des verwendeten SIEM oder EDR sind.

Analyse des UAC-0188-Angriffs

Am 23. Mai 2024 haben CSIRT-NBU und CERT-UAeine neue CERT-UA#9797-Warnung herausgegeben , die die globale Gemeinschaft der Cyberverteidiger vor einem Phishing-Angriff gegen die Ukraine warnt, der ein legitimes Fernverwaltungs-Tool, SuperOps RMM, ausnutzt. Die bösartige Aktivität wurde dem Hacking-Kollektiv UAC-0188 zugeschrieben.

Der Infektionsfluss wird durch eine Phishing-E-Mail mit einem Link zu Dropbox ausgelöst, die zum Herunterladen einer ausführbaren SCR-Datei führt. Letztere wird mithilfe von PyInstaller erstellt und enthält den legitimen Python-Code für das Spiel „Minesweeper“ zusammen mit einer 28 MB großen base64-codierten Zeichenfolge. Der Rest des Programmcodes lädt den Python-Code herunter, dekodiert ihn und führt ihn aus. Die Hauptfunktion des heruntergeladenen Python-Codes besteht darin, die Funktion „create_license_ver“ aus „Minesweeper“ aufzurufen, wobei das Argument eine Kombination aus der base64-codierten Zeichenfolge aus dem heruntergeladenen Skript und der 28 MB großen base64-Zeichenfolge in der ursprünglichen SCR-Datei ist.

Das Zusammenfügen und Entschlüsseln der Zeichenfolge führt zum Erhalt eines ZIP-Archivs, das eine MSI-Datei extrahiert und ausführt, die die legitime SuperOps RMM-Software repräsentiert. Durch das Ausführen dieses Programms auf dem Computer können Gegner unbefugten Fernzugriff auf Dritte erlangen.

CERT-UA führte weitere Forschungen zu den TTPs der Gegner durch. Unter Verwendung der Funktionen der SCR-Datei wurden fünf ähnliche Dateien gefunden, die nach Finanz- und Versicherungsinstitutionen in Europa und den USA benannt wurden. Laut der Forschung wurden die aufgedeckten Cyberangriffe wahrscheinlich nicht später als Februar-März 2024 gestartet, wobei die Gegner den geografischen Einflussbereich ausweiteten.

Verteidiger empfehlen Organisationen, die kein legitimes SuperOps RMM verwenden, sicherzustellen, dass keine Netzaktivität im Zusammenhang mit den Domains *.superops.com und *.superops.ai besteht, um Angriffe im Zusammenhang mit den neuesten UAC-0188-Operationen zu verhindern.

MITRE ATT&CK-Kontext

Durch die Nutzung von MITRE ATT&CK könnten Cyberverteidiger detaillierte Einblicke in den Kontext offensiver Operationen und TTPs im Zusammenhang mit UAC-0188 erhalten. Schauen Sie sich die Tabelle unten an, um die umfassende Liste spezifischer Sigma-Regeln zu sehen, die den relevanten ATT&CK-Taktiken, Techniken und Untertechniken entsprechen.