The UAC-0184 Hacking-Kollektiv ist zurück und hat erneut die Streitkräfte der Ukraine im Visier. Laut der neuesten CERT-UA-Forschung versuchen die Gegner, auf die gezielten Computer zuzugreifen, um Dateien und Nachrichtendaten zu stehlen.

Beschreibung des letzten Angriffs von UAC-0184

Verteidiger haben im Laufe des Jahres 2024 einen signifikanten Anstieg bösartiger Aktivitäten der Gruppe UAC-0184 beobachtet. Zum Jahreswechsel starteten Hacker eine Phishing-Kampagne gegen die Ukraine, unter Verwendung von militärbezogenen Phishing-Ködern and Remcos RAT Malware als Teil ihrer Angriffswerkzeuge.

Am 16. April veröffentlichte CERT-UA eine neue Warnung fokussiert auf eine neue Welle der offensiven Operationen der Gruppe. In der jüngsten bösartigen Kampagne, die der Gruppe UAC-0184 zugeschrieben wird, zielen die Angreifer auf die Computer der Streitkräfte der Ukraine ab und versuchen, sensible Daten zu stehlen. Als anfänglicher Angriffsvektor setzt die Gruppe auf Social Engineering, z. B. Lock-Nachrichten über die Eröffnung einer Exekutivuntersuchung oder eines Strafverfahrens, Videos von Kampfhandlungen oder Anfragen zur Bekanntschaft über beliebte Dating-Plattformen. Nachfolgende Chats mit einem Militärangehörigen können das Senden einer Datei oder eines Archivs beinhalten, mit der Bitte um Unterstützung beim Öffnen oder Verarbeiten.

Die Gegner nutzen mehrere offensive Werkzeuge, darunter kommerzielle Software und Open-Source-Dienstprogramme. Beispielsweise setzt UAC-0184 IDAT (HijackLoader, SHADOWLADDER, GHOSTPULSE) Malware in der Anfangsphase der Eindringung ein. Weitere bösartige Programme beinhalten REMCOSRAT, VIOTTOKEYLOGGER und XWORM. Die Gruppe nutzt auch SIGTOP- und TUSC-Dienstprogramme, die öffentlich auf GitHub zugänglich sind, um Daten, einschließlich Nachrichten und Kontaktdaten auf Signal, einer bei Militärangehörigen beliebten Plattform, von Zielrechnern zu stehlen und zu extrahieren.

Um Eindringlingen vorzubeugen, empfehlen Verteidiger, beim Einsatz beliebter Messenger, die nicht ordnungsgemäß kontrollierte Kanäle für den Informationsaustausch sind und Gefahr laufen, von Angreifern missbraucht zu werden, wachsam zu bleiben.

Erkennung der UAC-0184-Aktivität im CERT-UA#9474-Alarm

Die zunehmende Zahl von Cyberangriffen gegen die Ukraine, die mit der Gruppe UAC-0184 in Verbindung steht, unterstreicht die Notwendigkeit, die Abwehrmaßnahmen zu verstärken, um Eindringlinge rechtzeitig zu identifizieren. Melden Sie sich bei der SOC Prime Plattform an, um auf die gesamte Sammlung von Erkennungsalgorithmen für UAC-0184-Angriffe zuzugreifen, die beliebte Messenger und Dating-Websites gemäß der neuesten CERT-UA#9474-Warnung überbewaffnen. Suchen Sie nach dem relevanten Erkennungsstack, indem Sie das benutzerdefinierte Tag auf Basis der CERT-UA-Alarm-ID anwenden:

Sigma-Regeln zur Erkennung der UAC-0184-Aktivität, die im CERT-UA#9474-Bericht enthalten sind

Alle Erkennungsalgorithmen sind mit dem MITRE ATT&CK®-Framework v.14.1abgestimmt, mit relevanter Bedrohungsintelligenz und umsetzbaren Metadaten angereichert und sofort in diverse SIEM-, EDR- und Data-Lake-Sprachen konvertierbar, um Ihre Detection-Engineering-Operationen zu hyperskalieren.

Wenn Sie das vollständige Regelset für die Erkennung von UAC-0184-Angriffen suchen, klicken Sie auf die Schaltfläche Detektionen erkunden unten und greifen Sie auf weitere Inhalte zu, die die TTPs der Gruppe adressieren und ihre gemeinsamen Verhaltensmuster widerspiegeln.

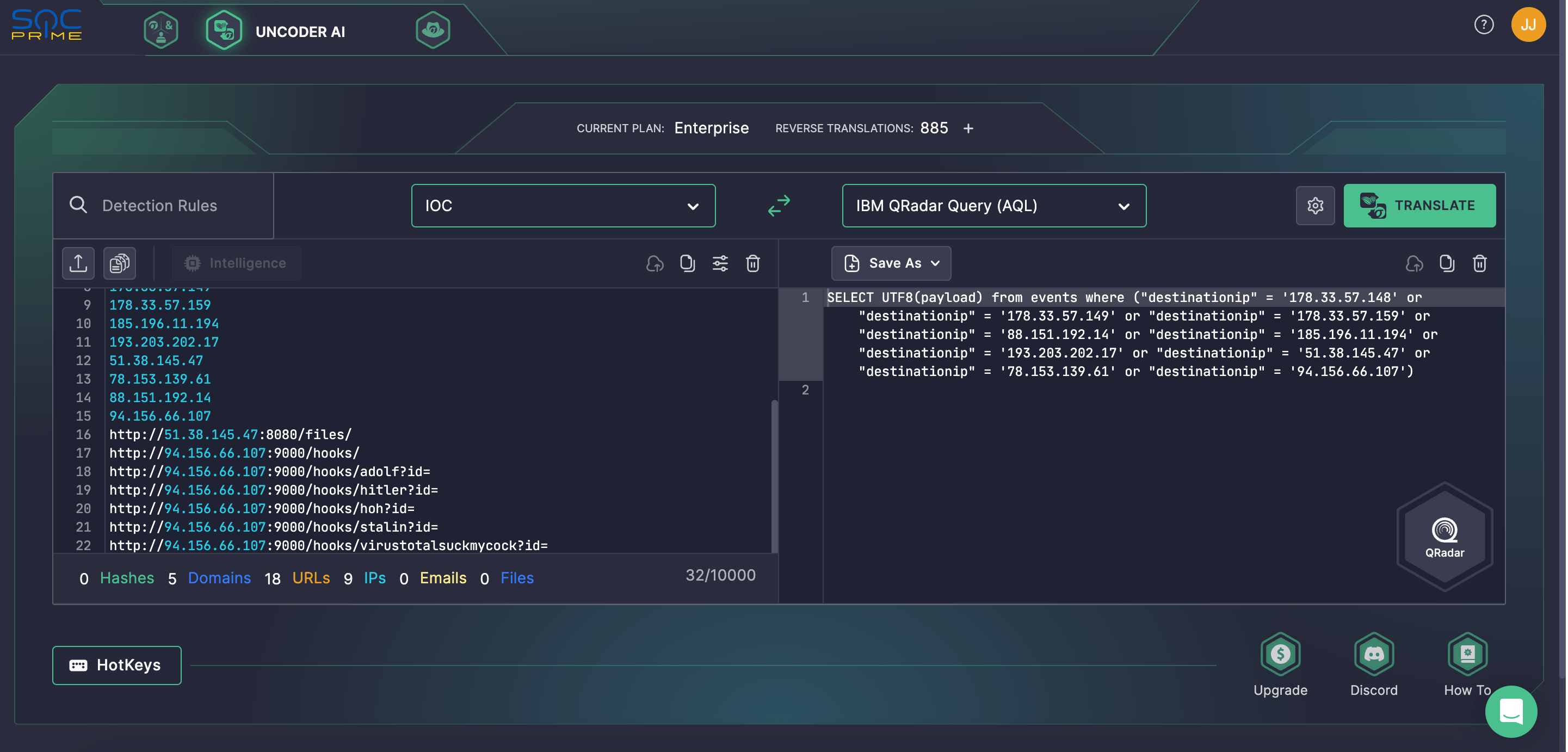

Um Ihr IOC-Matching zu optimieren, verlassen Sie sich auf Uncoder AI, den branchenweit ersten KI-Co-Pilot für Detection Engineering, und suchen Sie sofort nach Indikatoren für Kompromisse, die in der CERT-UA#9474-Warnungbereitgestellt werden. Uncoder AI fungiert als IOC-Paketierer und ermöglicht CTI- und SOC-Analysten sowie Threat Huntern, IOCs nahtlos zu analysieren und sie in benutzerdefinierte Suchanfragen zu konvertieren, die in dem SIEM oder EDR ihrer Wahl ausgeführt werden können.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet präzise Sichtbarkeit in den Kontext offensiver Operationen, die UAC-0184 zugeschrieben werden. Sehen Sie sich die Tabelle unten an, um die vollständige Liste der dedizierten Sigma-Regeln zu erkunden, die den entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken gewidmet sind.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Masquerading (T1036) | |

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Deobfuscated/Decode Files or Information (T1140) | ||

Command and Control | Ingress Tool Transfer (T1105) |