CERT-UA-Forscher benachrichtigen Verteidiger über die anhaltende bösartige Kampagne, die mehr als 11 Telekommunikationsanbieter betrifft. Die Gruppe UAC-0165 hinter diesen destruktiven Angriffen zielt seit über 5 Monaten auf den ukrainischen Telekommunikationssektor ab, um die kritische Infrastruktur zu lähmen, was die Notwendigkeit gründlicher Forschung unter den Verteidigern erhöht, um potenzielle Bedrohungen zuvorzukommen.

UAC-0165 Angriffsanalyse Zielrichtung Telekom

Am 15. Oktober 2023 wurde ein neu veröffentlichter Sicherheitsalarm CERT-UA#7627 warnten Branchenkollegen vor der lang anhaltenden Kampagne gegen die Ukraine, bei der die Telekommunikationsanbieter Ziel von destruktiven Cyberangriffen sind. Cyberkriminelle, die als UAC-0165 verfolgt werden, stehen hinter den Einbrüchen in die Informations- und Kommunikationssysteme von mindestens 11 Anbietern, was zu Dienstunterbrechungen für Telekommunikationskunden führt. Die Zusammenarbeit mit einem der kompromittierten Telekommunikationsanbieter ermöglichte es CERT-UA-Forschern, Einblick in den Vorfall zu gewinnen, die gemeinsamen TTPs des Angreifers zu identifizieren und die offensiven Absichten gründlich zu untersuchen, um weitere Eindringversuche im Telekommunikationssektor zu verhindern.

In der anfänglichen Angriffsphase scannt UAC-0165 die Subnetzwerke des Anbieters unter Verwendung einer gemeinsamen Reihe von Netzwerkports, die von der Masscan-Dienstprogramm unterstützt werden. Sobald die Angreifer Managementschnittstellen wie SSH oder RDP identifizieren, vorausgesetzt der Zugriff auf diese ist nicht eingeschränkt, versuchen sie die Authentifizierung. Die Gegner suchen auch nach Schwachstellen und nutzen diese aus, sobald sie aufgedeckt werden. Weiterhin analysieren die Akteure von UAC-0165 öffentlich zugängliche Dienste wie Webanwendungen, z. B. Abrechnung, persönliche Benutzerkonten und Hosting-Server, indem sie ffuf, DirBuster, gowitness, nmap und andere Scan-Dienstprogramme einsetzen.

Bemerkenswert ist, dass UAC-0165 Aufklärungs- und Ausbeutungstätigkeiten von zuvor kompromittierten Servern ausführt und Proxy-Server wie Dante, SOCKS5 usw. anwendet, um den Datenverkehr über diese Knoten zu leiten.

Forscher verweisen auch auf eine Reihe zusätzlicher Indikatoren für eine Kompromittierung, einschließlich der Installation eines RAM-Moduls namens POEMGATE, das es Gegnern ermöglicht, sich mit einem statisch definierten Passwort zu authentifizieren. Darüber hinaus speichert Letzteres Benutzeranmeldedaten, die während der Authentifizierung eingegeben werden, in einem XOR-kodierten Format. Solche Hintertüren sind vorinstalliert, um Angreifern die Möglichkeit zu geben, aktuelles Admin-Authentifizierungsdatenmaterial über die Zeit zu sammeln. Diese Anmeldedaten werden häufig verwendet, um auf andere Server- und Netzwerkausrüstung zuzugreifen. Um die Einstellungen zu umgehen, die die Verwendung einerBefehlschellen einschränken, werden die Originaldateien „/bin/false“ und „/bin/nologin“ durch „bash“ ersetzt. UAC-0165-Hacker entfernen auch häufig die Spuren des nicht authentifizierten Zugriffs über das Dienstprogramm WHITECAT.

Zusätzlich kann eine Variante des POSEIDON-Programms auf dem Server installiert sein. Seine Funktionalität umfasst eine vollständige Palette von Fernverwaltungstools. Die Persistenz von POSEIDON wird sichergestellt, indem die legitime Binärdatei ersetzt oder modifiziert wird, in die ein Programmcodes eingefügt wird, der einen Thread mit einem Argument „start_routine“ in Form der „RunMain“-Funktion erstellt, die aus der „libc.so“-Bibliothek importiert wird.

Falls der angegriffene Telekommunikationsanbieter Hosting-Dienste anbietet, kann nach der Kompromittierung der Website eine Hintertür namens Weevely in den Webserver eingeschleust werden. Wenn sich der Server im Netzwerk des Anbieters befindet, können Hacker ihn ausnutzen, um einen Angriff auf andere Elemente innerhalb der DMZ oder des lokalen Rechnernetzwerks voranzutreiben.

Abgesehen von spezifischen Dienstprogrammen verschaffen sich die Angreifer über reguläre VPN-Konten dauerhaft unberechtigten Zugang zur Infrastruktur des Anbieters. Dies kann erreicht werden, wenn die Multi-Faktor-Authentifizierung auf Basis von Einmalkennwörtern aus einer App fehlt. Ein offensichtliches Zeichen für eine VPN-Kompromittierung ist eine Verbindung von IP-Adressen eines TOR-Netzwerks und von VPN-Diensten, einschließlich solcher, die als ukrainisch „klassifiziert“ sind. Hacker können auch Anmeldedaten für offizielle Konten in Messengern sowie die Token zum Senden von Textnachrichten stehlen.

Am Ende der Angriffsphase versuchen Bedrohungsakteure, aktive Netzwerk- und Servergeräte zu stören sowie Datenspeichersysteme zu lähmen. Dies kann durch den Einsatz identischer Passwörter und den uneingeschränkten Zugriff auf die Managementschnittstellen dieser Geräte erreicht werden. Darüber hinaus kann das Fehlen von Sicherungskopien der aktuellen Konfigurationen die Fähigkeit, die Systemfunktionalität umgehend wiederherzustellen, negativ beeinflussen.

Um die mit der UAC-0165-Aktivität verbundenen Bedrohungen zu beheben und die Cyber-Resilienz zu erhöhen, empfehlen Verteidiger Telekommunikationsanbietern dringend, die Multi-Faktor-Authentifizierung zu aktivieren und den besten Sicherheitspraktiken zu folgen, die in den CERT-UA-Empfehlungen.

Erkennung der langanhaltenden UAC-0165-Kampagne gegen ukrainische kritische Infrastruktur

Von Russland unterstützte offensive Gegenstücke zielen kontinuierlich auf ukrainische Organisationen, um die nationale Online-Infrastruktur zu stören und ihre bewährten bösartigen Taktiken auf einen breiteren Bereich globaler Ziele auszudehnen. Um Cyber-Verteidigern bei der proaktiven Erkennung möglicher Cyberangriffe russischer Bedrohungsakteure zu helfen, bietet die SOC Prime Plattform für kollektive Cyber-Verteidigung eine spezielle Reihe kuratierter Sigma-Regeln an, einschließlich solcher, die speziell auf die Erkennung von UAC-0165-Angriffen abzielen.

Erkennungsalgorithmen werden basierend auf der Gruppen-ID und der entsprechenden CERT-UA-Benachrichtigung gefiltert, sodass Cybersicherheitsexperten nach dem Inhalt anhand von „CERT-UA#7627“ oder „UAC-0165“ Tags suchen können. Alle zugehörigen Sigma-Regeln sind mit MITRE ATT&CK® abgestimmt und können automatisch auf 28 SIEM-, EDR-, XDR- oder Data-Lake-Plattformen konvertiert werden. Klicken Sie auf den Erkundungsdetektions -Button unten, um auf den Erkennungsstand für die neueste UAC-0165-Kampagne gegen den ukrainischen Telekommunikationssektor zuzugreifen.

Außerdem können Sie in das erweiterte Erkennungsinhaltsset eintauchen, das UAC-0165 bösartige Aktivitäten abdeckt.

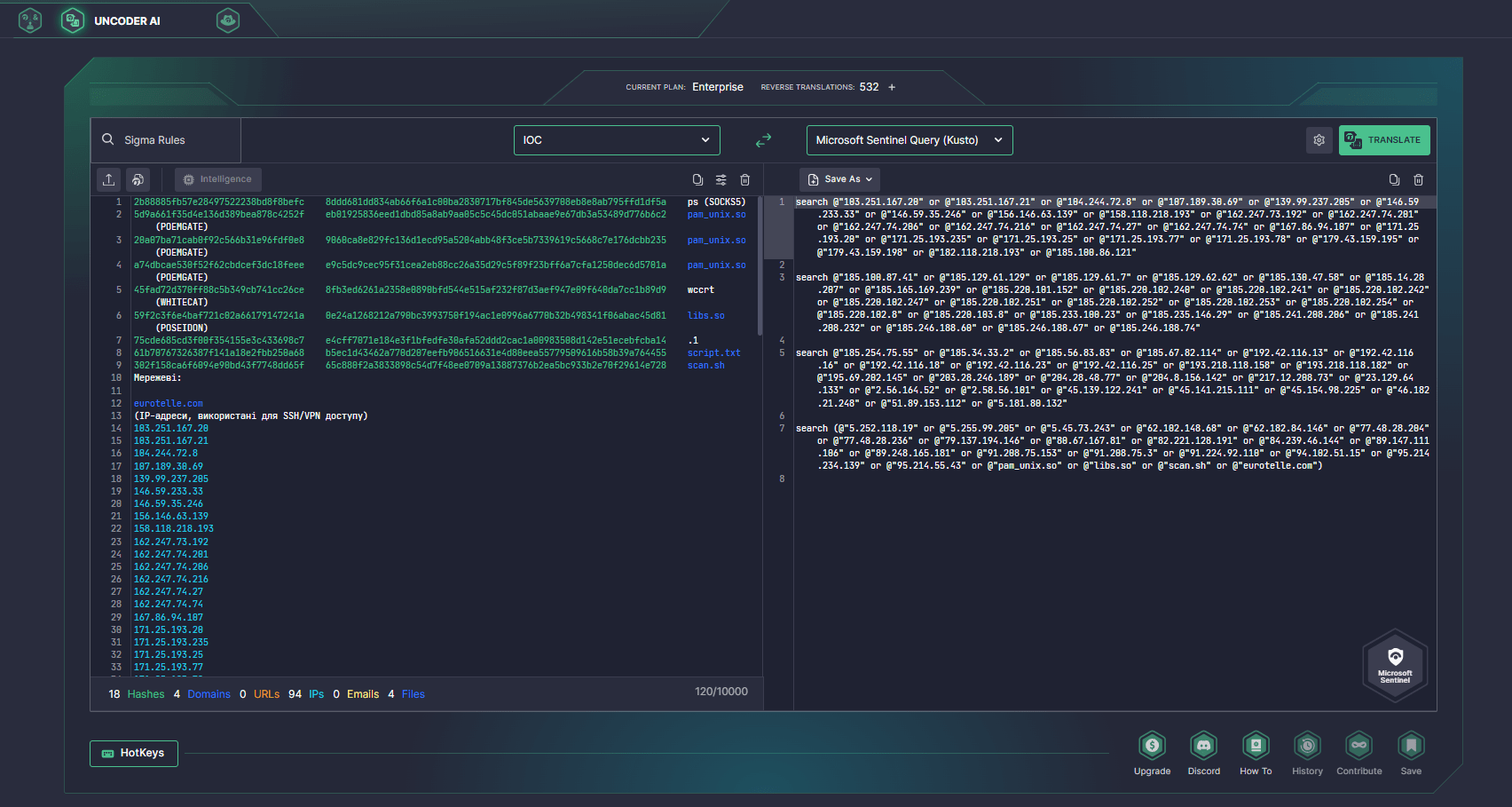

SOC Prime’s Uncoder AI kann auch verwendet werden, um nach relevanten IOCs zu suchen, die von CERT-UA bereitgestellt werden , indem Sie benutzerdefinierte Abfragen erstellen und diese automatisch in Ihrer Cloud-Umgebung ausführen.

MITRE ATT&CK Kontext

SOC-Teammitglieder können auch die in der CERT-UA#7627-Benachrichtigung behandelten Angriffsdetails erkunden. Tauchen Sie in die Tabelle unten ein, um die Liste aller anwendbaren gegnerischen Taktiken, Techniken und Sub-Techniken zu finden, die mit den obengenannten Sigma-Regeln für eine eingehende Analyse verknüpft sind:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |