The Bedrohungsakteur UAC-0149 zielt wiederholt auf ukrainische Regierungs- und Militäreinrichtungen mit COOKBOX-Malware. Die neuesten Forschungen von CERT-UA beschreiben den neuen Angriff, der Phishing-Nachrichten über Signal und CVE-2023-38831-Exploits nutzt, um COOKBOX auf den Zielsystemen zu implementieren.

Details zum Angriff UAC-0149

Die Hacking-Gruppe UAC-0149 führt seit mindestens Herbst 2023 bösartige Operationen gegen die Ukraine durch. Zum Jahreswechsel 2024 enthüllte CERT-UA einen gezielten Angriff gegen die Streitkräfte der Ukraine , bei dem die berüchtigte COOKBOX-Malware über gefälschte Signal-Nachrichten verteilt wurde.

Am 18. April gab CERT-UA eine neue Warnung heraus vor einer neuen Welle von Eindringversuchen, bei denen COOKBOX verwendet wird. In der jüngsten UAC-0149 zugeschriebenen Operation zielen Hacker auf Vertreter der ukrainischen Streitkräfte ab, indem sie ihnen bösartige Signal-Nachrichten mit angehängten mit Malware verseuchten Dokumenten senden. Die gefälschten Dokumente, die sich auf eine Bewerbung im Department of Peace Operations der Vereinten Nationen beziehen, werden über „Супровід.rar“ Archiv zugestellt, das einen CVE-2023-38831-Exploit für die WinRAR-Software enthält. Falls geöffnet, führt das bösartige RAR-Archiv die CMD-Datei „супровід.pdf. cmd“ aus, die wiederum ein Phishing-Dokument „DPO_SEC23-1_OMA_P-3_16-ENG.pdf“ öffnet und PowerShell-Skripte ausführt, die mit der COOKBOX-Malware.

verbunden sind. Bemerkenswert ist, dass der COOKBOX-Command-and-Control-Server den NoIP-Dynamischen-DNS-Dienst nutzt. In Zusammenarbeit mit den NoIP-Vertretern wurde der entsprechende Domainname bereits gesperrt.

Nach diesem Angriff empfiehlt CERT-UA den Systemadministratoren dringend, die Ausführung von Dienstprogrammen wie powershell.exe, wscript.exe, cscript.exe, mshta.exe und anderen für Benutzer einzuschränken. Es wird empfohlen, Standardmechanismen wie SRP, AppLocker und Registrierungseinstellungen zu verwenden.

Erkennung des UAC-0149-Angriffs im CERT-UA#9522 Alarm abgedeckt

Angesichts der eskalierenden Welle von UAC-0149-Angriffen mit COOKBOX-Malware suchen Sicherheitsexperten nach einer zuverlässigen Methode, um Eindringversuche rechtzeitig zu erkennen und proaktiv zu verteidigen. Die SOC Prime Platform für kollektive Cyberverteidigung aggregiert ein kuratiertes Set von Sigma-Regeln zur Erkennung der neuesten UAC-0149-Aktivitäten, ergänzt durch fortschrittliche Bedrohungserkennungs- und Jagdlösungen. Darüber hinaus können Cyberverteidiger den relevanten Erkennungsstapel durchsuchen, indem sie das benutzerdefinierte Tag basierend auf der CERT-UA-Alarm-ID „CERT-UA#9522” anwenden.

Sigma-Regeln zur Erkennung von UAC-0149-Aktivitäten im CERT-UA#9522 Alarm abgedeckt

Alle Erkennungsalgorithmen sind an das MITRE ATT&CK® Framework v.14.1angepasst, angereichert mit relevanten Bedrohungsinformationen und umsetzbaren Metadaten, und sind sofort in verschiedene SIEM-, EDR- und Data-Lake-Sprachformate konvertierbar, um Ihre Detection Engineering Aktivitäten im großen Maßstab zu betreiben.

Cybersecurity-Experten, die eine umfassendere Abdeckung der UAC-0149-Angriffe suchen, können auf den Erkennungs erkunden Button unten klicken, um sofort Zugriff auf eine umfangreiche Sammlung von Regeln zu erhalten, die auf die TTPs und Verhaltensmuster der Gruppe eingehen.

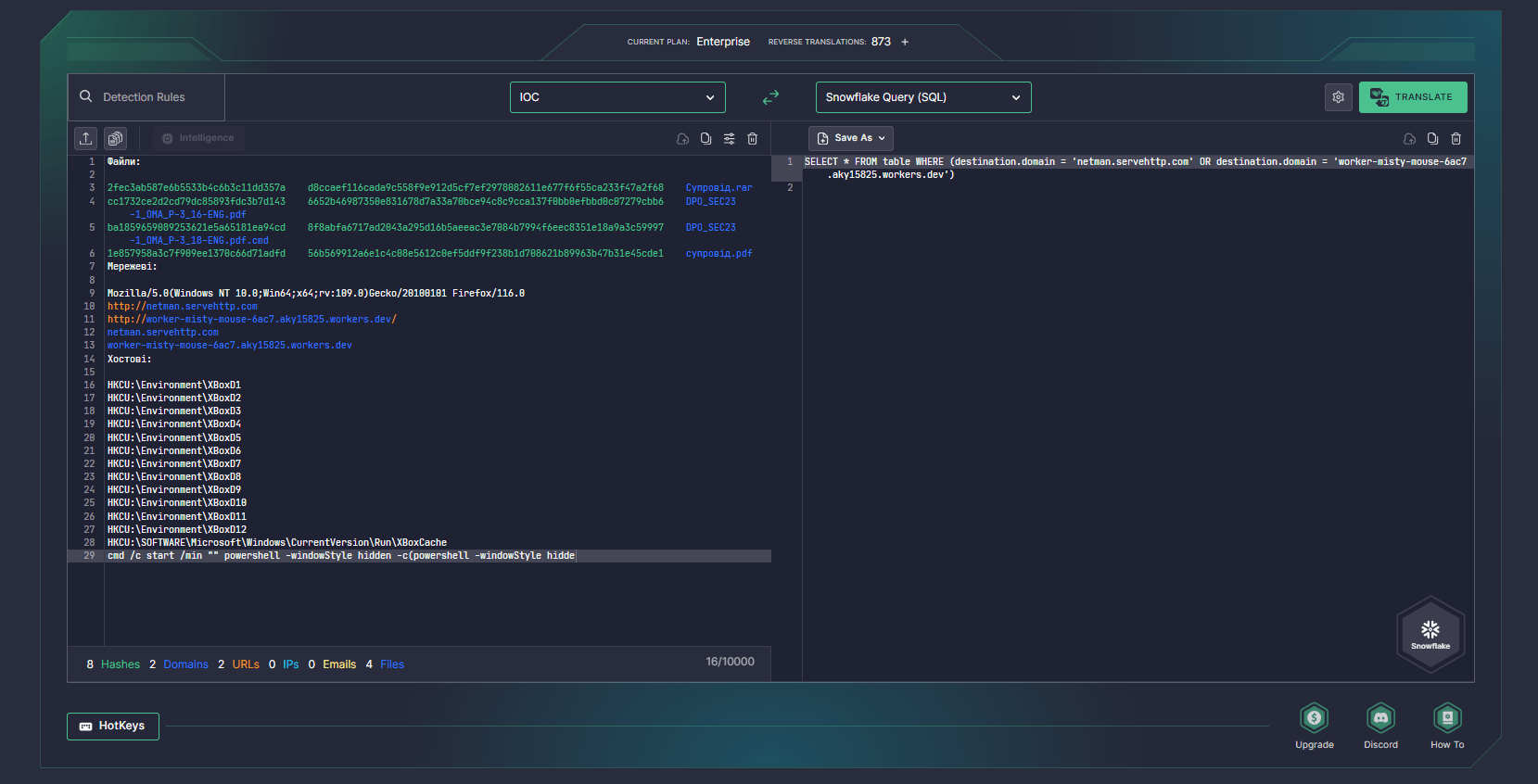

Vereinfachen Sie Ihre Bedrohungsuntersuchung mit Uncoder AI, dem ersten KI-Co-Piloten in der Branche für Detection Engineering, und suchen Sie sofort nach Indikatoren für Kompromittierungen, die im CERT-UA#9522 Alarmbereitgestellt werden. Uncoder AI fungiert als IOC-Paketierer, der es CTI- und SOC-Analysten sowie Threat Huntern ermöglicht, IOCs nahtlos zu parsen und in benutzerdefinierte Jagdabfragen zu konvertieren, die in das SIEM oder EDR ihrer Wahl ausgeführt werden können.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet umfassende Einblicke in die Verhaltensmuster im Zusammenhang mit dem neuesten UAC-0149-Angriff. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich auf die entsprechenden ATT&CK-Taktiken, Techniken und Sub-Techniken beziehen. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Command and Scripting Interpreter: PowerShell (T1059.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Hide Artifacts: Hidden Window (T1564.003) Command and Control Proxy: Domain Fronting (T1090.004)