Dicht gefolgt von der Cyber-Spionage-Kampagne von UAC-0099 über den Phishing-Angriffsvektor hat sich ein weiteres Hacking-Kollektiv in der Cyber-Bedrohungsarena entwickelt, das ukrainische Organisationen ins Visier nimmt. CERT-UA informiert Verteidiger über die Entdeckung gefälschter Webseiten, die die offizielle Seite der „Army+“-Anwendung nachahmen und den Cloudflare Workers-Dienst nutzen. Die bösartige Aktivität wird der Gruppe UAC-0125 zugeschrieben, die höchstwahrscheinlich mit dem berüchtigten russland-unterstützten Hacking-Kollektiv in Verbindung steht, das als UAC-0002 (alias APT44 alias Sandworm).

Erkenne UAC-0125-Angriffe, die in der CERT-UA#12559-Warnung behandelt werden

Die zunehmende Anzahl von Cyberangriffen, die auf Regierungsbehörden, Militär- und Verteidigungsagenturen sowie den kritischen Infrastruktursektor abzielen, sorgt seit dem vollumfänglichen Krieg Russlands gegen die Ukraine für Aufruhr an der Cyberfront. Die Veröffentlichung einer neuartigen CERT-UA#12559 Warnung verstärkt die wachsende Besorgnis über die feindlichen Aktivitäten der UAC-0125, mit deutlichen Hinweisen auf ihre Verbindung zur russischen UAC-0002-Gruppe (alias Sandworm APT) und der Notwendigkeit erhöhter Cybersicherheitsvigilanz. SOC Prime Plattform für kollektive Cyberverteidigung rüstet Sicherheitsteams mit einem relevanten Erkennungsstapel aus, um Angriffe, die in der CERT-UA#12559-Warnung behandelt werden, proaktiv zu vereiteln.

Klicken Entdecke Erkennungen um auf die dedizierten SOC-Inhalte zuzugreifen oder verwenden Sie die entsprechenden benutzerdefinierten Tags, wenn Sie im Threat Detection Marketplace basierend auf dem Cluster-Identifikator oder der CERT-UA-Alarm-ID suchen. Die Erkennungsalgorithmen sind auf das MITRE ATT&CK® Rahmenwerk abgestimmt und bieten umsetzbaren Kontext zu Cyberbedrohungen, einschließlich CTI und betrieblicher Metadaten. Sicherheitsingenieure können auch den Erkennungscode automatisiert in eines von über 30 ausgewählten SIEM-, EDR- oder Data Lake-Formaten übersetzen.

Teams können auch die TTPs im Zusammenhang mit den offensiven Operationen des Akteurs untersuchen, indem sie auf die vollständige Sammlung von Sigma-Regeln über den entsprechenden „UAC-0125“ Tag zugreifen. Außerdem können Sicherheitsexperten den „Sandworm“ Tag anwenden, um nach Erkennungen zu suchen, die mit dem gegnerischen Cluster verknüpft sind, der höchstwahrscheinlich mit der neuesten UAC-0125-Aktivität assoziiert ist.

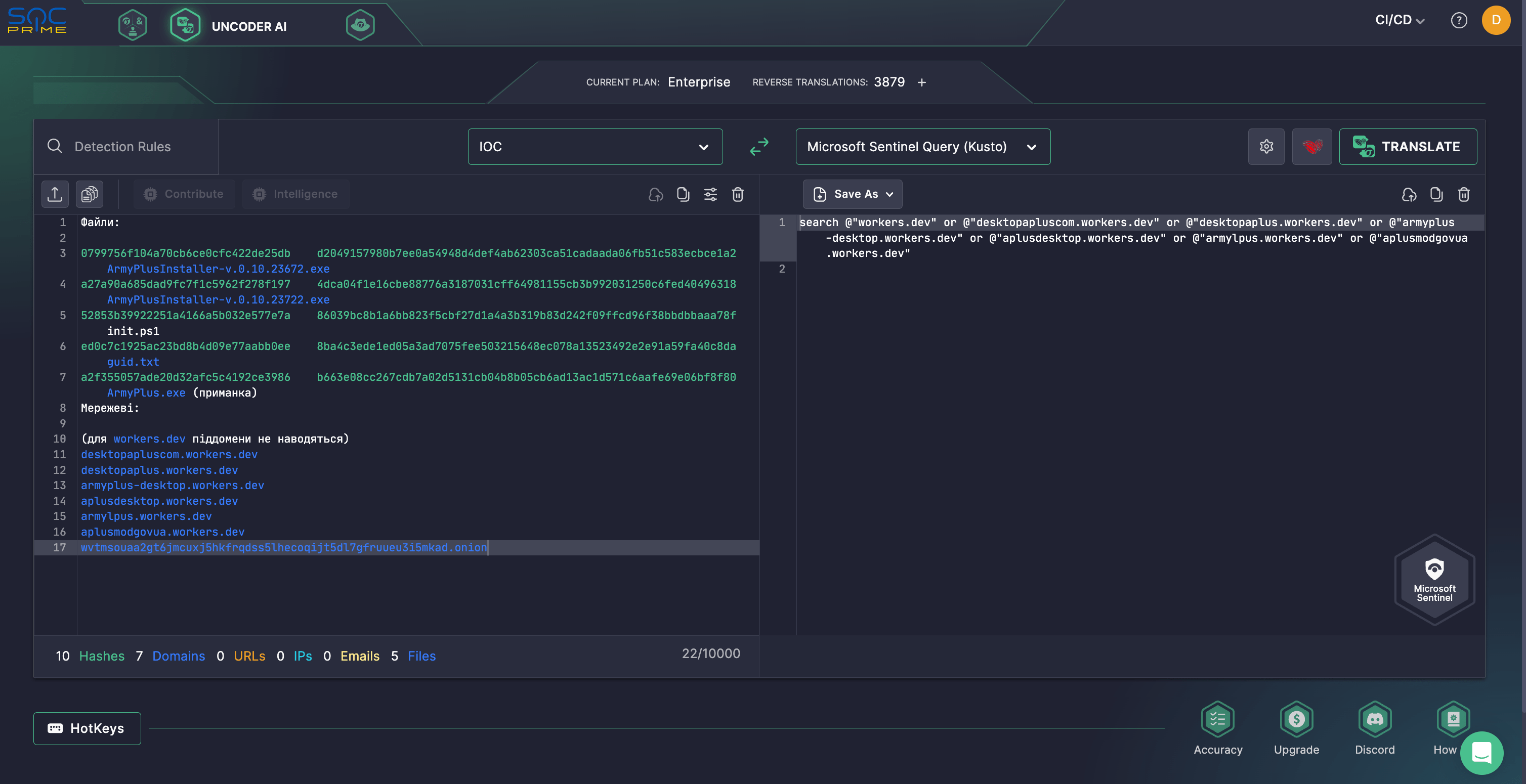

Durch die Nutzung von SOC Prime’s Uncoder KI, können Organisationen das IOC-Matching im Zusammenhang mit den offensiven Operationen von UAC-0125, die in der neuesten CERT-UA-Warnung beobachtet wurden, beschleunigen, während sie gleichzeitig IOCs nahtlos in benutzerdefinierte Jagd-Abfragen umwandeln, die dem verwendeten Sprachformat entsprechen.

Analyse des UAC-0125-Angriffs

Am 17. Dezember 2024 erhielt CERT-UA Informationen von MIL.CERT-UA-Experten über die Entdeckung mehrerer gefälschter Webseiten, die als offizielle Seite der „Army+“-Anwendung getarnt sind und über den Cloudflare Workers-Dienst gehostet werden. Army+ wurde vom Verteidigungsministerium zusammen mit dem Generalstab der Streitkräfte der Ukraine erstellt, um das Exosystem der ukrainischen Armee zu transformieren und die Anfragen des Militärpersonals zu lösen.

Laut der entsprechenden CERT-UA#12559 Warnung werden Benutzer beim Besuch dieser gefälschten Webseiten aufgefordert, die ausführbare Datei „ArmyPlusInstaller-v.0.10.23722.exe“ herunterzuladen, wobei sich der Dateiname möglicherweise geändert hat.

Die ausführbare Datei ist ein Installer, der mit NSIS (Nullsoft Scriptable Install System) erstellt wurde und neben der .NET-Köderdatei „ArmyPlus.exe“ Python-Interpreter-Dateien, ein Tor-Programmarchiv und ein PowerShell-Skript „init.ps1“ enthält.

Wenn die Datei „ArmyPlusInstaller-v.0.10.23722.exe“ geöffnet wird, wird die Köderdatei und ein PowerShell-Skript ausgeführt. Letzteres ist so konzipiert, dass es OpenSSH auf dem kompromittierten System installiert, ein RSA-Schlüsselpaar generiert, den öffentlichen Schlüssel zur Authentifizierung hinzufügt, den privaten Schlüssel über „curl“ an den Angreifer sendet und einen versteckten SSH-Dienst über Tor freilegt. All diese Operationen geben Angreifern grünes Licht, um Remote-Zugriff auf den Computer des Opfers zu erlangen und die weitere Systemkompromittierung zu erleichtern. Die gegnerische Aktivität wird unter dem UAC-0125-Identifikator verfolgt und hat mit hoher Sicherheit Verbindungen zum russisch-verbundenen UAC-0002-Cluster (alias UAC-0133, APT44, UAC-0082, oder Sandworm). Die berüchtigte Sandworm APT-Gruppe hat seit über einem Jahrzehnt ukrainische staatliche Stellen und kritische Infrastrukturoperationen ins Visier genommen. Sie sind verantwortlich für die durch BlackEnergy verursachten Stromausfälle 2015-2016, die durch BlackEnergy verursachten Stromausfälle, die globale NotPetya Kampagne im Jahr 2017 und die Angriffe 2022 auf ukrainische Energieanlagen unter Verwendung von Industroyer 2 und verschiedenen datenlöschenden Malware. In der ersten Hälfte von 2024 war der erste Kompromissvektor der Angreifer ein Microsoft Office-Paket mit einer trojanisierten Komponente, das die Datei „CommunicatorContentBinApp.cmd“ mit einem PowerShell-Befehl einschloss.

MITRE ATT&CK-Kontext

Durch die Anwendung von ATT&CK können Sicherheitsteams wertvolle Einblicke in die bei der neuesten bösartigen Kampagne gegen die Ukraine enthaltenen UAC-0125-TTPs gewinnen, wie im neuesten CERT-UA-Bericht detailliert beschrieben. Die folgende Tabelle bietet eine umfassende Sammlung von Sigma-Regeln, die die damit verbundenen ATT&CK-Taktiken, Techniken und Subtechniken ansprechen.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Discovery | System Information Discovery (T1082) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Proxy: Multi-hop Proxy (T1090.003) | |

Protocol Tunneling (T1572) | ||

Encrypted Channel: Asymmetric Cryptography (T1573.002) | ||

Exfiltration | Exfiltration Over C2 Channel (T1041) |