Seit dem Ausbruch des groß angelegten Krieges in der Ukraine haben Cyber-Verteidiger ein wachsendes Volumen an Cyber-Spionagekampagnen identifiziert, die darauf abzielen, Informationen von ukrainischen staatlichen Stellen zu sammeln. Darüber hinaus werden die gleichen Taktiken, Techniken und Verfahren angewandt, um eine breitere Geografie anzugreifen, einschließlich Nordamerika, Europa und Asien. Genauer gesagt, im Mai 2023, hat die UAC-0063-Gruppe eine Cyber-Spionagekampagne gestartet, die auf die Ukraine, Zentralasien, Israel und Indien abzielt. Und jetzt warnt die neueste Warnung von CERT-UA Cyber-Verteidiger vor dem laufenden Angriff auf ukrainische Forschungseinrichtungen, orchestriert von derselben Hacking-Gruppe.

Erkennung der UAC-0063-Aktivität im CERT-UA#10356-Alarm

Die UAC-0063-Gruppe kehrt in die Cyber-Bedrohungsarena zurück und zielt auf den akademischen Sektor in der Ukraine ab. Die Fähigkeit der Gruppe, mit verschiedenen gegnerischen Werkzeugen und mehreren Infektionsvektoren im anfänglichen Angriffsablauf zu experimentieren, unterstreicht die Notwendigkeit einer proaktiven Verteidigung. Die Plattform von SOC Prime für kollektive Cyberabwehr kuratiert eine komplette Produktsuite für AI-gestützte Detection Engineering, automatisiertes Threat Hunting und Detection Stack Validation, die es Organisationen ermöglicht, Eindringlinge rechtzeitig zu erkennen und ihre Cybersicherheitslage risikobasiert zu optimieren. Indem Sie untenstehenden Link folgen, können Sicherheitsexperten sofort auf den umfassenden Detection-Stack zugreifen, der die neuesten Aktivitäten des UAC-0063-Gegners adressiert und nach dem Tag „CERT-UA#10356“ basierend auf der Alarm-ID gefiltert ist.

Sigma-Regeln zur Erkennung von UAC-0063-Angriffen basierend auf dem CERT-UA#10356-Alarm

Alle Erkennungsalgorithmen sind dem MITRE ATT&CK® Frameworkzugeordnet, mit umsetzbaren CTI und Metadaten angereichert und bereit für den Einsatz in Dutzenden von cloud-nativen und On-Premise-Sicherheitsanalyseplattformen.

Um sich proaktiv gegen die neuesten und fortwährenden Cyberangriffe, die UAC-0063 zugeschrieben werden, zu verteidigen, können Security-Ingenieure auf mehr relevante Inhalte von SOC zugreifen, indem sie auf die Schaltfläche Erkennungen Erkunden unten klicken.

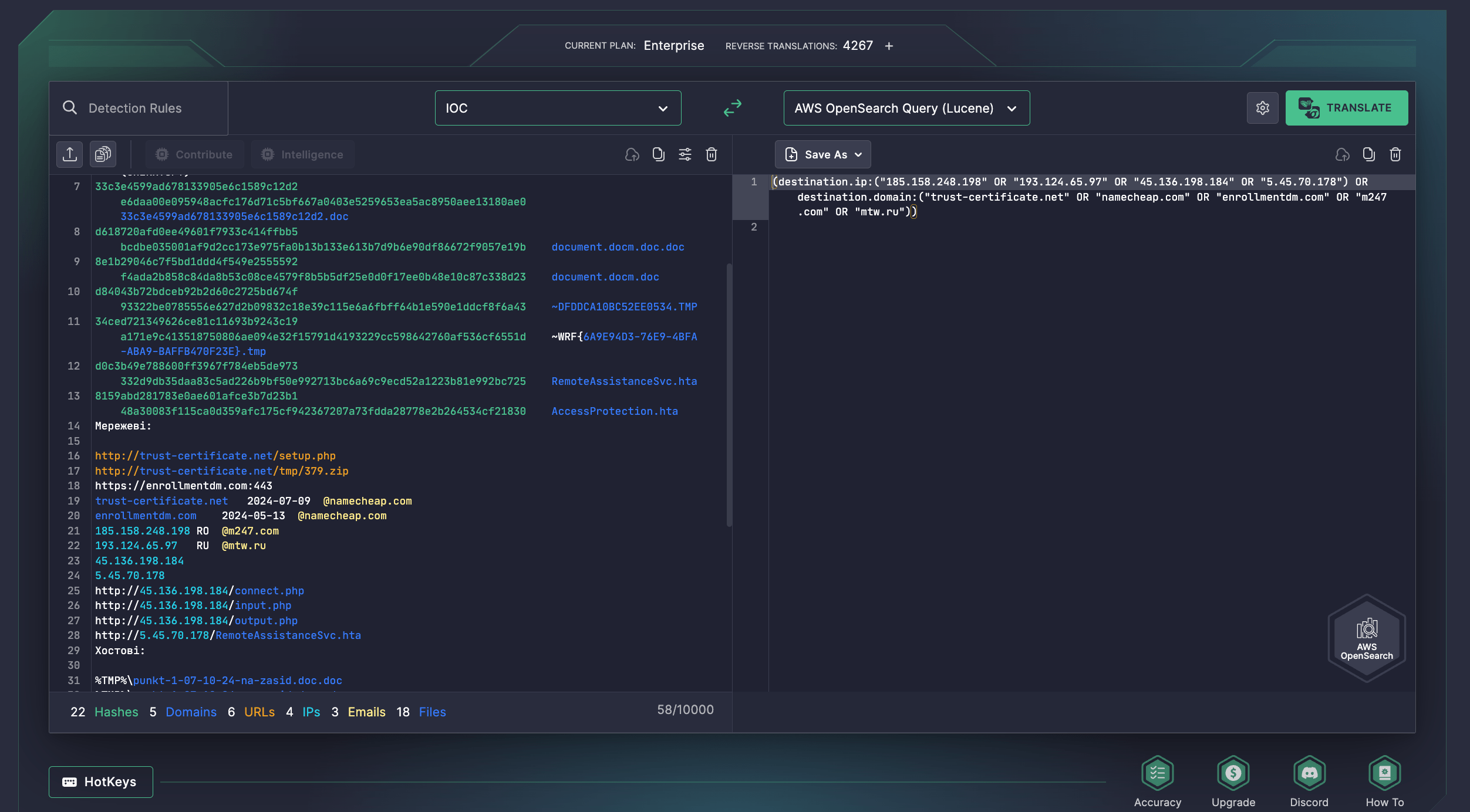

CERT-UA hat eine Sammlung von IOCs bereitgestellt, um Bedrohungen im Zusammenhang mit der jüngsten Aktivität der UAC-0063-Gruppe zu erkennen. Durch die Nutzung von SOC Primes Uncoder AI können Verteidiger die IOC-Abstimmung vereinfachen, indem sie relevante Bedrohungsinformationen sofort in benutzerdefinierte leistungsoptimierte Abfragen umwandeln, die auf das Sprachformat des ausgewählten SIEM oder EDR abgestimmt sind und bereit sind, in der ausgewählten Umgebung gejagt zu werden.

Analyse der neuesten Aktivitäten von UAC-0063

CERT-UA-Forscher haben eine neue bösartige Kampagne aufgedeckt, die dem UAC-0063-Hacker-Kollektiv zugeschrieben wird. Die Gegner starteten am 8. Juli 2024 einen Angriff auf ukrainische Forschungseinrichtungen, indem sie die HATVIBE- und CHERRYSPY-Malware einsetzten.

In der Anfangsphase der Infektion senden Angreifer, die Zugriff auf das E-Mail-Konto eines Mitarbeiters haben, eine Kopie einer kürzlich gesendeten E-Mail an Dutzende von Empfängern, einschließlich des ursprünglichen Absenders. Dabei wird der ursprüngliche Anhang durch ein anderes Dokument mit einem Makro ersetzt.

Beim Öffnen der DOCX-Datei und Aktivieren des Makros wird eine weitere Datei mit einem Makro generiert und auf dem Computer geöffnet. Diese wiederum erstellt und öffnet eine codierte HTA-Datei der HATVIBE-„RecordsService“-Malware zusammen mit einer geplanten Task-Datei „C:WindowsSystem32TasksvManageStandaloneService“, die dazu bestimmt ist, das bösartige Sample zu starten.

Weiterhin laden die Gegner einen Python-Interpreter und die CHERRYSPY-Malware in das Verzeichnis „C: ProgramDataPython“ herunter und nutzen technische Fähigkeiten für die versteckte Fernsteuerung des Computers. Anders als die frühere Malware-Version, die mit pyArmor verschleiert war, wurde die neueste Version in eine .pyd (DLL)-Datei kompiliert.

Bemerkenswerterweise könnte die kürzlich beobachtete Aktivität der UAC-0063-Akteure mit der APT28-Gruppe (UAC-0001)in Verbindung stehen, die direkt mit der Hauptdirektion des Generalstabs der russischen Streitkräfte verbunden ist. Zusätzlich wurde eine DOCX-Datei mit einem ähnlichen Makro auf VirusTotal gefunden, die am 16. Juli 2024 aus Armenien hochgeladen wurde. Der Lockinhalt dieser Datei enthält einen an das Verteidigungspolitik-Departement des Verteidigungsministeriums der Republik Armenien gerichteten Text im Namen des Departements für Internationale Militärische Zusammenarbeit des Verteidigungsministeriums der Kirgisischen Republik.

Darüber hinaus beobachteten Verteidiger im Juni 2024 mehrere Fälle der Installation des HATVIBE-Backdoors durch Ausnutzung der HFS HTTP File Server-Schwachstelle (wahrscheinlich CVE-2024-23692). Dies zeigt, dass die UAC-0063-Gruppe verschiedene Angriffsvektoren für die anfängliche Kompromittierung anwendet.

Um die Risiken von UAC-0063-Eindringlingen zu minimieren, empfehlen Verteidiger dringend, die Zwei-Faktor-Authentifizierung für E-Mail-Konten zu aktivieren, Richtlinien zur Blockierung der Ausführung von Makros, mshta.exe und anderer potenziell gefährlicher Software, einschließlich des Python-Interpreters, anzuwenden und den branchenüblichen Best Practices und Empfehlungen zu folgen, die für die aktuelle Cyber-Bedrohungslandschaft typisch sind.

MITRE ATT&CK Kontext

Die Nutzung von MITRE ATT&CK bietet umfassende Sichtbarkeit auf die Verhaltensmuster im Zusammenhang mit dem neuesten UAC-0063-Angriff auf ukrainische Forschungseinrichtungen. Erkunden Sie die folgende Tabelle, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die die entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken adressieren.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Exploit Public-Facing Application (T1190) | ||

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Defense Evasion | System Binary Proxy Execution: Mshta (T1218.005) | |

Modify Registry (T1112) |