The Vermin-Hacker-Kollektiv, auch bekannt als UAC-0020, taucht wieder auf und zielt mit einem neuartigen Offensivwerkzeug namens FIRMACHAGENT auf die Ukraine. Beim jüngsten Angriff nutzen die Gegner den Phishing-Angriffspfad, um E-Mails mit dem Betreff „Kriegsgefangene an der Front von Kursk“ zu verbreiten.

UAC-0020 alias Vermin-Angriffsanalyse mit FIRMACHAGENT

Am 19. August 2024 veröffentlichte das CERT-UA-Team eine neue CybersicherheitswarnungCERT-UA#10742, die das Wiederauftreten der UAC-0020-Hackergruppe, auch bekannt als Vermin, in der Bedrohungslandschaft behandelt. Bemerkenswerterweise startete Vermin vor ein paar Monaten eine „SickSync“-Kampagne gegen die Streitkräfte der Ukraine unter Verwendung von SPECTR-Malware, die Mitte März 2022 auch eines der wichtigsten Werkzeuge aus dem Arsenal der Gruppe war, das auf ukrainische Regierungs- und Militäreinrichtungen abzielte. In der neuesten Kampagne nutzen die Angreifer zusätzlich zur üblichen SPECTR-Malware aus dem Offensivwerkzeugkasten ein neuartiges Offensivwerkzeug namens FIRMACHAGENT-Malware.

Der Infektionsverlauf beginnt mit Phishing-E-Mails, die den Betreff „Kriegsgefangene an der Front von Kursk“ nutzen und einen Link zu einem schädlichen ZIP-Archiv enthalten. Das Archiv enthält eine CHM-Datei namens „list_of_inactive_vice_chairs_kursk.chm“, die eine HTML-Datei mit JavaScript-Code einschließt, die die Ausführung eines verschleierten PowerShell-Skripts auslöst. Letzteres ist darauf ausgelegt, Komponenten der SPECTR-Malware herunterzuladen, die sensible Daten wie Dokumente, Screenshots oder Browserdaten stiehlt, sowie die neue FIRMACHAGENT-Malware. Die Hauptfunktion des neuen Offensivwerkzeugs besteht darin, gestohlene Daten auf einen Befehlsserver hochzuladen. Es wird auch verwendet, um geplante Aufgaben einzurichten, um den Orchestrator „IDCLIPNET_x86.dll“ auszuführen, der die SPECTR-Plugins und FIRMACHAGENT verwaltet.

Um die Angriffsfläche zu reduzieren, wird Organisationen empfohlen, Benutzerkontenberechtigungen einzuschränken, z. B. das Entfernen aus der Admin-Gruppe und das Implementieren relevanter Richtlinien, um zu verhindern, dass Benutzer CHM-Dateien und powershell.exe ausführen.

UAC-0020-Angriff abgedeckt in CERT-UA#10742-Warnung erkennen

Da die UAC-0020-Hackergruppe (auch als Vermin bekannt) ihr bösartiges Werkzeugset weiter ausbaut, um ukrainische Regierungs- und Militärorganisationen ins Visier zu nehmen, suchen Sicherheitsexperten nach zuverlässigen Möglichkeiten, diese Bedrohungen in Echtzeit zu erkennen und zu bekämpfen. Die SOC Prime Platform für kollektive Cyberabwehr bietet eine spezielle Reihe von Sigma-Regeln, um die neuesten UAC-0020-Angriffe zu identifizieren, begleitet von einer vollständigen Produktsuite für automatisierte Bedrohungsjagd, KI-gesteuerte Erkennungstechnik und fortschrittliche Bedrohungserkennung.

Sigma-Regeln zur Erkennung von UAC-0020-Angriffen abgedeckt in CERT-UA#10742-Warnung

Alle Regeln sind mit mehr als 30 SIEM-, EDR- und Data-Lake-Lösungen kompatibel und dem MITRE ATT&CK® Framework v.14.1zugeordnet. Außerdem werden zur Rationalisierung der Bedrohungsuntersuchung die Erkennungen mit detaillierten CTI und operativen Metadaten angereichert, einschließlich Bedrohungsinformationen, Angriffstimeline und Erste-Hilfe-Empfehlungen. Greifen Sie einfach über den oben stehenden Link auf den Erkennungs-Stack zu oder durchsuchen Sie den Threat Detection Marketplace mit dem benutzerdefinierten „CERT-UA#10742“- Tag, basierend auf der CERT-UA-Warnungskennung.

Cybersicherheitsexperten, die nach einer umfassenderen Abdeckung zur UAC-0020-Erkennung suchen, um Angriffe von Gegnern rückblickend zu analysieren, können auf die Schaltfläche Erkennungen erkunden klicken und sofort in eine Regelkollektion eintauchen, die sich mit TTPs und Verhaltensmustern der Gegner befasst.

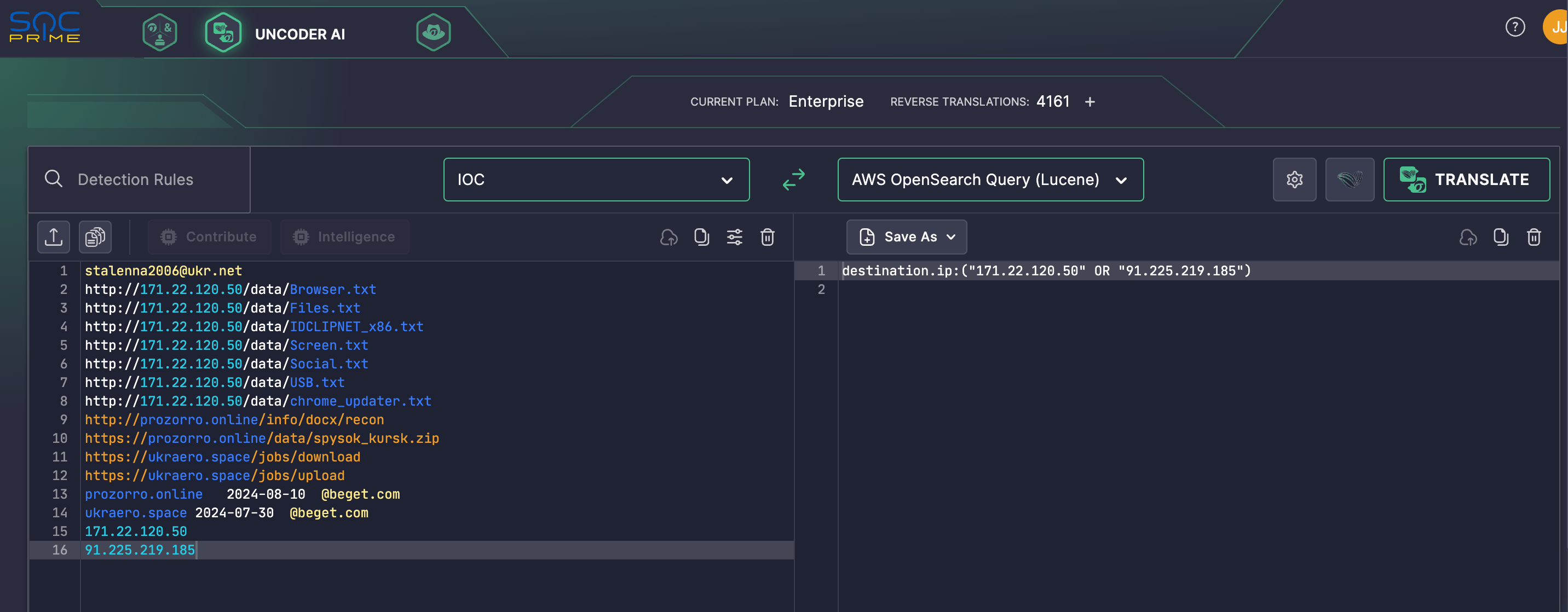

Darüber hinaus können Cyber-Verteidiger, um die Untersuchung zu erleichtern, auf Uncoder AI, den branchenweit ersten KI-Co-Piloten für die Erkennungstechnik, zurückgreifen und sofort nach im CERT-UA#10742 Alarm bereitgestellten IOCs suchen. Kopieren Sie einfach IOCs in Uncoder AI und analysieren Sie sie nahtlos, um kundenspezifische Jagdabfragen zu erstellen, die zu Ihrem verwendeten SIEM oder EDR passen.

MITRE ATT&CK-Kontext

Die Nutzung von MITRE ATT&CK bietet umfassende Sichtbarkeit der Verhaltensmuster, die mit dem neuesten UAC-0020-Angriff in Verbindung stehen. Erkunden Sie die Tabelle unten, um die vollständige Liste der dedizierten Sigma-Regeln zu sehen, die sich mit den entsprechenden ATT&CK-Taktiken, -Techniken und -Subtechniken befassen.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | User Execution (T1204) | |

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Defense Evasion | System Binary Proxy Execution: Compiled HTML File (T1218.001) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Application Layer Protocol: Web Protocols (T1071.001) |