The Hackergruppe Vermin, auch bekannt als UAC-0020, taucht wieder auf und zielt auf die Streitkräfte der Ukraine. In der neuesten „SickSync“-Kampagne, die von CERT-UA in Zusammenarbeit mit dem Cybersecurity Center der Streitkräfte der Ukraine aufgedeckt wurde, verwenden die Gegner erneut die SPECTR-Malware, die seit 2019 Teil ihres Toolkits ist.

SickSync-Kampagne, die auf die Streitkräfte der Ukraine abzielt: Angriffsanalyse

Am 6. Juni 2024 entdeckten und untersuchten CERT-UA zusammen mit dem Zentrum für Cybersicherheit der Streitkräfte der Ukraine die bösartigen Aktivitäten der Gruppe UAC-0020, auch bekannt als Vermin. Die Gruppe war vor über zwei Jahren aktiv, Mitte März 2022, zu den frühen Phasen von russlands voller Invasion der Ukraine, als sie hinter einer massiven Spear-Phishing-Kampagne gesichtet wurden, die auf ukrainische Staatsorgane abzielte und versuchte, SPECTR-Malware zu verbreiten. Bemerkenswert ist, dass die Hackergruppe mit der selbsternannten Volksrepublik Lugansk in Verbindung gebracht wird und vermutlich unter der Leitung der Moskauer Regierung im Rahmen von Russlands Cyberkrieg gegen die Ukraine operiert.

In der neuesten Kampagne CERT-UA#9934-Warnung zielt UAC-0020 auf die Streitkräfte der Ukraine, indem sie die berüchtigte SPECTR-Malware zusammen mit dem SyncThing-Dienstprogramm verwenden. Die Gruppe hat sich seit einem halben Jahrzehnt auf die SPECTR-Malware verlassen, um Bedrohungen im Cyberbereich zu implementieren. Was die Ausnutzung der Software SyncThing betrifft, die üblicherweise für legale Zwecke genutzt wird, um Peer-to-Peer-Verbindungen zwischen Computern herzustellen, verwenden die Hacker das Tool, um Daten von dem anvisierten Computer zu extrahieren.

Der Infektionsverlauf beginnt mit einer Phishing-E-Mail, die ein passwortgeschütztes Archiv enthält. Dieses umfasst ein weiteres RARSFX-Archiv mit einer Täuschungsdatei namens „Wowchok.pdf“, einer ausführbaren Datei „sync.exe“, die über InnoSetup-Installer erstellt wurde, und einer BAT-Datei „run_user.bat“, die für die anfängliche Ausführung gedacht ist.

Die Datei „sync.exe“ enthält sowohl legitime Komponenten der SyncThing-Software als auch schädliche SPECTR-Malware-Dateien, einschließlich Hilfsbibliotheken und Skripten. Zusätzlich wurden SyncThing-Dateien teilweise modifiziert, um Verzeichnisnamen zu ändern, Aufgaben zu planen oder die Benachrichtigungsfunktion für Benutzer zu deaktivieren.

Die SPECTR-Module umfassen SpecMon, das DLL-Dateien ausführt, die die „IPlugin“-Klasse enthalten; Screengrabber zum Aufnehmen von Screenshots; FileGrabber und USB-Module, die verwendet werden, um Dateien mit bestimmten Erweiterungen aus bestimmten Verzeichnissen und USB-Laufwerken über robocopy.exe zu kopieren; und Social- und Browsers-Module, die zum Stehlen von Authentifizierungs- und Browserdaten aus verschiedenen Messengern und Internet-Browsern verwendet werden.

Bemerkenswert ist, dass die gestohlenen Daten in Unterordnern im Verzeichnis %APPDATA%syncSlave_Sync kopiert werden. Anschließend werden die Inhalte dieser Ordner über die Synchronisationsfähigkeiten von SyncThing an den Computer des Angreifers gesendet, wodurch die Datenexfiltration erleichtert wird.

Erkennen Sie Vermin (UAC-0020)-Angriffe als Teil der SickSync-Spionagekampagne

Das Wiederauftreten der Hackergruppe Vermin (UAC-0020) in der ukrainischen Cyber-Bedrohungslandschaft unterstreicht die dringende Notwendigkeit, die Cyber-Resilienz und proaktive Verteidigungsmaßnahmen zu verbessern, um Angriffe abzuwehren, die hauptsächlich auf öffentliche Sektorbehörden abzielen und höchstwahrscheinlich mit russischen Offensivoperationen verbunden sind. Im Hinblick auf die neue Sicherheitswarnung von CERT-UA und dem Cybersecurity Center der Streitkräfte der Ukraine hat SOC Prime kürzlich eine Reihe kuratierter Sigma-Regeln zur Erkennung der neuesten Aktivitäten von Vermin im Rahmen einer Spionagekampagne namens SickSync gegen die Streitkräfte der Ukraine veröffentlicht.

Sicherheitsingenieure können einfach nach relevantem Erkennungsinhalt suchen, indem sie den benutzerdefinierten Tag basierend auf der CERT-UA#9934-Warnungs-ID oder dem Namen der SickSync-Kampagne verwenden. Alle Regeln sind mit über 30 SIEM-, EDR- und Data Lake-Lösungen kompatibel und auf das MITRE ATT&CK®-Framework abgebildet. Klicken Sie auf Explorationen anzeigen , um sofort zur dedizierten Inhaltskollektion zu gelangen.

Für zusätzliche Regeln und Kontext für eine retrospektive Analyse von Vermin-TTPs können Cyber-Verteidiger auch „UAC-0020“ und „Vermin“ Tags verwenden.

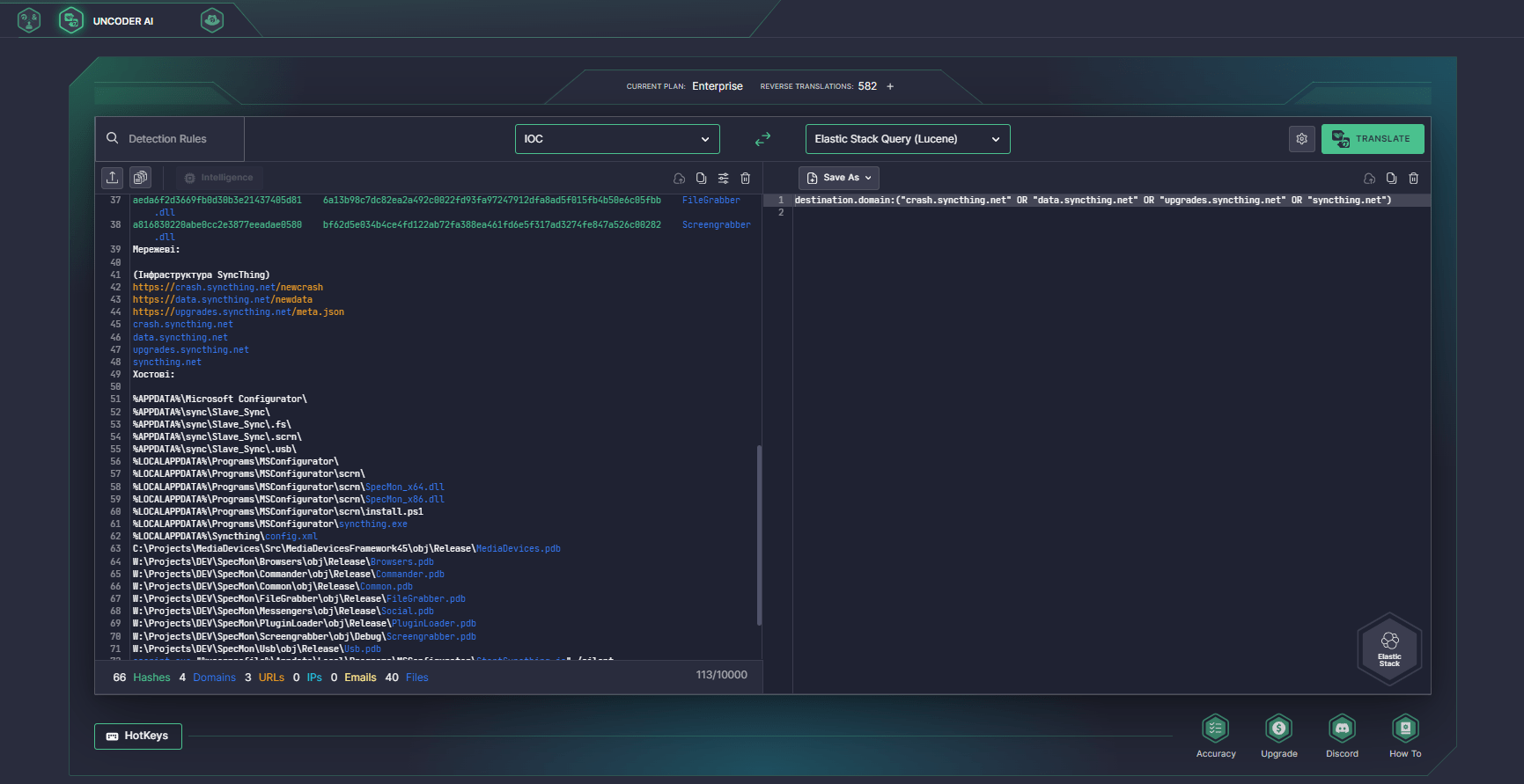

Um die Suche nach den in der CERT-UA#9934 genannten Datei-, Host- oder Netzwerk-IOCs zu erleichtern, können Sicherheitsingenieure den Uncoder AI von SOC Prime mit seinem integrierten IOC-Packager verwenden. Dieser ermöglicht es, Bedrohungsinformationen automatisch in benutzerdefinierte IOC-Abfragen umzuwandeln, die sofort mit Ihrem bevorzugten SIEM- oder EDR-Format kompatibel sind.

MITRE ATT&CK-Kontext

Durch die Nutzung von MITRE ATT&CK können Cyber-Verteidiger detaillierte Einblicke in den Kontext der neuesten offensiven Operation der UAC-0020 erhalten, die auf die Streitkräfte der Ukraine abzielt. Sehen Sie sich die folgende Tabelle an, um die umfassende Liste spezifischer Sigma-Regeln zu betrachten, die den entsprechenden ATT&CK-Taktiken, -Techniken und -Untertechniken entsprechen.

Tactics | Techniques | Sigma Rule |

Initial Access | Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Visual Basic (T1059.005) | |

User Execution: Malicious File (T1204.002) | ||

Collection | Data From Local System (T1005) | |

Exfiltration | Automated Exfiltration (T1020) | |

Exfiltration Over Alternative Protocol (T1048) | ||