Die berüchtigte Hackergruppe, bekannt als UAC-0006 führt seit 2013 offensive Operationen gegen die Ukraine durch, hauptsächlich getrieben durch finanzielle Gewinne. CERT-UA-Forscher haben kürzlich eine kompakte Übersicht herausgegeben über die feindlichen Aktivitäten der Gruppe, die darauf abzielen, das Bewusstsein für Cybersicherheit zu schärfen und Risiken zu minimieren. Die Gruppe ist berüchtigt für den Finanzdiebstahl, indem sie Malware wie SmokeLoader verwendet, um Geld von den Konten ukrainischer Unternehmen abzuziehen. Als die finanziell motivierteste Hackergruppierung in der ukrainischen Cyber-Bedrohungslandschaft erfordert UAC-0006 sofortige Aufmerksamkeit von Verteidigern.

UAC-0006 Angriffsanalyse basierend auf CERT-UA-Forschung

An der Wende zu Dezember 2023 veröffentlichte CERT-UA eine detaillierte Übersicht über die langanhaltenden Cyberangriffe der Gruppe UAC-0006, die versuchten, Finanzverbrechen mit Beträgen von bis zu einer Million Hrywnja pro Woche zu begehen.

Im Jahr 2023 wurde UAC-0006 hinter einer Reihe von Angriffen gegen die Ukraine beobachtet. Zum Beispiel startete die Gruppe im Oktober 2023 mindestens vier Cyberangriffe auf ukrainische Organisationen. Die Angreifer verwendeten erneut den Phishing-Angriffsvektor und nutzten ein offensives Toolkit ähnlich dem, das sie im Juli eingesetzt haben

CERT-UA erklärt, dass die aktuelle Cybersicherheitshaltung ukrainischer Organisationen noch bedeutende Anstrengungen erfordert, um das Schutzniveau für die automatisierten Workstations von Buchhaltern zu verbessern. Die Verwundbarkeit solcher Computer kann potenziell zu erheblichen finanziellen Verlusten durch kriminelle Aktivitäten im Cyberbereich führen.

Unbefugter Zugang und anschließende gegnerische Kontrolle über kompromittierte Systeme werden durchgeführt, indem mindestens 13 Malware-Arten und -Dienstprogramme eingesetzt werden, darunter SmokeLoader (SMOKELOADER), RedLine Stealer (REDLINESTEALER), DanaBot (DANABOT), Lumma Stealer (LUMMASTEALER), etc.

Die Infektionskette beginnt typischerweise mit dem anfänglichen Systemkompromiss und der Lieferung der SmokeLoader-Malware. Angreifer nutzen letztere, um weitere Programme und Module auf dem Zielcomputer herunterzuladen und auszuführen. Trotz der Präzision der Phishing-Kampagnen, die hauptsächlich auf Buchhalter abzielen, identifizieren Hacker häufig „Buchhaltungs“-Computer über TALESHOT. Dies beinhaltet die Analyse von Fenster- und Programmprozessnamen, die auf dem Computer ausgeführt werden, und das regelmäßige Senden von Screenshots an die Gegner. Wenn ein Zielcomputer die Aufmerksamkeit des Gegners erregt (basierend auf dem Namen des Finanzinstituts, Kontostand etc.), wird ein Softwarepaket bestehend aus RMS, LOADERX3 und RDPWRAPPER auf das System heruntergeladen. Dies ermöglicht es den Hackern, im verdeckten Modus interaktiv auf den Remote-Desktop zuzugreifen, gleichzeitig mit dem legitimen Benutzer, und bietet den Angreifern eine detaillierte Analyse eines potenziellen Opfers.

In weiterer Folge versuchen die Hacker, eine Kette für den Geldabzug vorzubereiten, indem sie z. B. Zwischenpersonen als falsche Firmen identifizieren. In bestimmten Fällen kann ein Operator entweder eigenständig eine unbefugte Zahlung einleiten oder die Kontodaten in einem bereits vorbereiteten und zur Unterschrift an den Direktor gesendeten Dokument ändern. Nach dem Versenden des Zahlungsdokuments an die Bank versuchen die Angreifer, ihre Infiltration zu verschleiern oder Zeit zu gewinnen, indem sie den Computer mittels spezieller Software wie HANGTHREAD deaktivieren. Letztere wird verwendet, um einen DoS-Angriff zu starten, der die Rechenressourcen aufbraucht und zu konsequenten Systemabstürzen oder -einfrierungen führt.

Der Teil der UAC-0006-Gruppe, der für den Empfang des gestohlenen Geldes verantwortlich ist, kann mit Bankmitarbeitern kommunizieren, indem sie ihnen Fehlinformationen bereitstellen, einschließlich gefälschter Dokumente, die die Legitimität der Zahlungen bestätigen.

Da die Workstation des Buchhalters eine große Menge eingehender E-Mails verarbeitet und mit mehreren Informationssystemen interagiert, ist es äußerst wichtig, ihre Computer proaktiv vor Eindringlingen zu schützen und potenzielle Angriffsvektoren zu reduzieren.

Um die Risiken zu minimieren, benötigen die von Buchhaltern verwendeten Computer die Umsetzung spezifischer Cybersicherheitsmaßnahmen, wie z.B. die Einschränkung der Ausführung von Dateien und Skripten durch die Anwendung eines „Whitelist“-Ansatzes mittels Software Restriction Policies (SRP) oder AppLocker.

UAC-0006 Angriffe gegen die Ukraine erkennen

Mit den zunehmenden Mengen finanziell motivierter Cyberangriffe, die hauptsächlich auf ukrainische Buchhalter abzielen und der Gruppe UAC-0006 zugeschrieben werden, bemühen sich Verteidiger, ihre Cyber-Widerstandsfähigkeit zu stärken und das Bewusstsein für Cybersicherheit zu erhöhen. Die SOC Prime Platform bietet Organisationen eine umfassende Liste von Erkennungsinhalten gegen offensive Operationen der UAC-0006.

Klicken Sie Erkundung der Erkennungen um die vollständige Sammlung von Sigma-Regeln für die Erkennung von UAC-0006 Angriffe zu erreichen. Erforschen Sie relevante Metadaten und tauchen Sie in gegnerische TTPs für eine reibungslose Angriffszuordnung ein. Verteidiger können den Erkennungscode außerdem automatisch in mehrere Cybersicherheitssprachen umwandeln, um eine plattformübergreifende Übersetzung der Inhalte zu erleichtern.

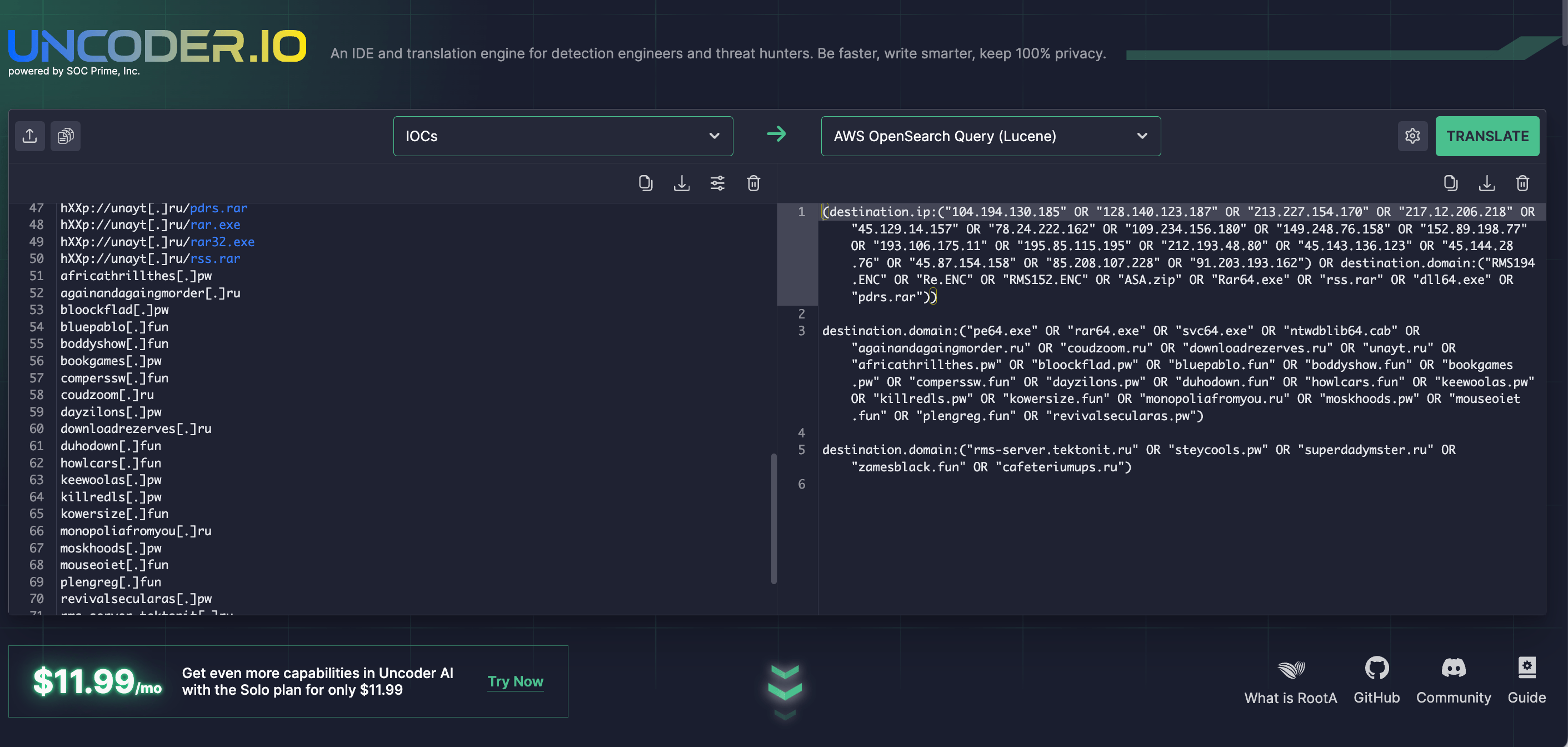

Nutzen Sie auch Uncoder IO als Open-Source IOC-Packager, um schnell IOCs zu analysieren, die Aktivitäten der UAC-0006 aus der neuesten CERT-UA-Warnung abdecken und sie in durchsuchbare Abfragen umwandeln, die in Ihrer Umgebung bereit ausgeführt werden können.

MITRE ATT&CK® Kontext

Um den detaillierten Kontext hinter den neuesten Cyberangriffen der UAC-0006 zu erkunden, können Verteidiger die Tabelle unten nutzen, die die vollständige Liste der relevanten Erkennungsinhalte enthält, die an ATT&CK abgebildet sind und gegnerische TTPs ansprechen.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

| Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerading File Type (T1036.008) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1027) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: DNS (T1071.004) | |

Ingress Tool Trasfer (T1105) |