Heute stellen wir eine besondere Zusammenstellung von Inhalten vor, die bei der Erkennung der Ausnutzung einer kritischen Schwachstelle in Windows-DNS-Servern helfen. Die Schwachstelle wurde erst vor zwei Tagen bekannt, aber seitdem haben sowohl das SOC-Prime-Team (vertreten durch Nate Guagenty) als auch die Teilnehmer des Threat Bounty Programms über 10 Regeln zur Erkennung verschiedener Arten der Ausnutzung der CVE-2020-1350-Schwachstelle (auch bekannt als SIGRed) veröffentlicht, und wir werden diesen Beitrag aktualisieren, sobald neue Regeln veröffentlicht werden.

CVE-2020-1350 – Kritische wormfähige RCE-Schwachstelle

An diesem (Patch-)Dienstag hat Microsoft 123 Sicherheitslücken behoben, und CVE-2020-1350 war die schwerwiegendste unter ihnen. Dies ist eine kritische, wormfähige RCE-Schwachstelle in einem Windows DNS Server, die alle Windows-Server-Versionen betreffen und durch eine bösartige DNS-Antwort ausgelöst werden kann. Angreifer müssen nur eine speziell generierte Anfrage an den DNS-Server senden, um bösartigen Code im Kontext des LocalSystem-Kontos auszuführen (ein vordefiniertes lokales Konto, das vom Dienststeuerungsmanager verwendet wird). Das LocalSystem-Konto wird vom Sicherheitssubsystem nicht erkannt, und laut Microsoft besteht die Hauptgefahr der Schwachstelle darin, dass sie verwendet werden kann, um eine Bedrohung über ein lokales Netzwerk zu verbreiten.

Funktionierende Exploits für diese Schwachstelle begannen etwa zwei Tage nach der Veröffentlichung von Informationen darüber zu erscheinen. Zunächst konnten sie Denial-of-Service-Effekte verursachen, aber später wurden vollwertige Exploits von Sicherheitsforschern entwickelt und veröffentlicht (natürlich stellen fortschrittliche Bedrohungsakteure ihre Entwicklungen nicht auf GitHub ein). Zum Zeitpunkt der Veröffentlichung des Digests war diese Schwachstelle noch nicht in aktive Angriffe verwickelt. Dennoch tun wir unser Bestes, um Ihnen zu helfen, Angriffe zu verhindern und ihre gefährlichen Auswirkungen auf Ihr System zu analysieren, bevor der eigentliche Exploit stattfindet. Angesichts der hohen CVSS-Basisbewertung von 10.0 für diese Schwachstelle empfehlen wir dringend, diesen Inhalt aus dem Threat Detection Marketplace zu implementieren, um sicherzustellen, dass Ihre Infrastruktur gegen die Angriffsversuche standhalten kann, während die Patch-Management-Verfahren fortgesetzt werden.

Zusammenstellung von Inhalten zur Erkennung von SIGRed-bezogenen Angriffen

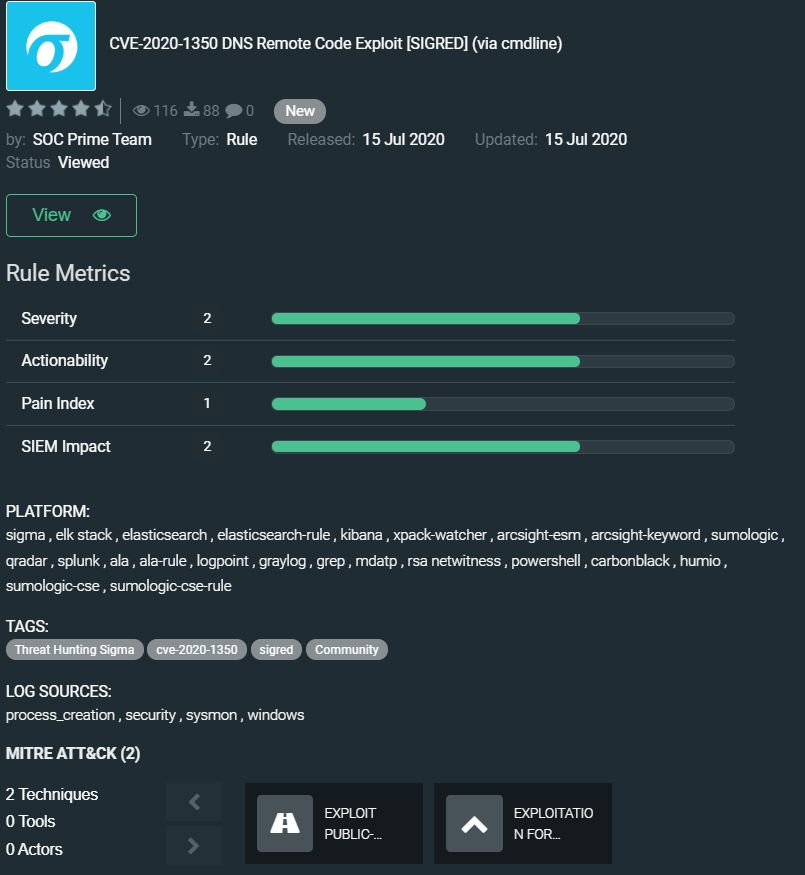

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (über cmdline) vom SOC-Prime-Team: https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

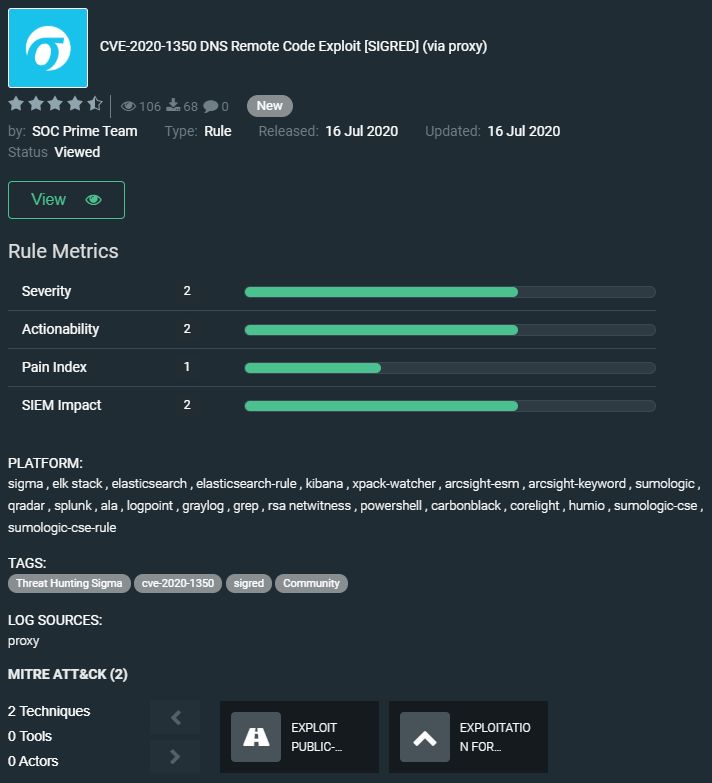

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (über Proxy) vom SOC-Prime-Team: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

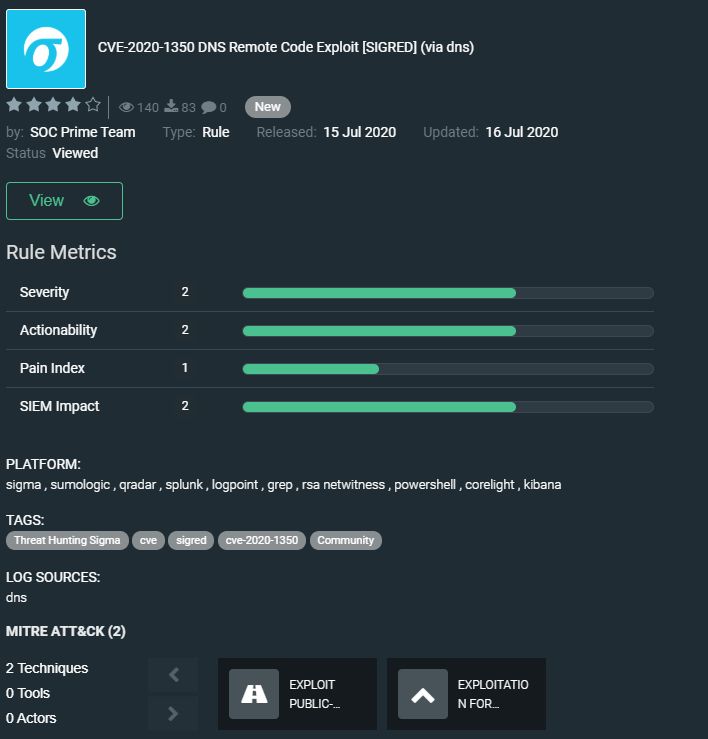

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (über DNS) vom SOC-Prime-Team: https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

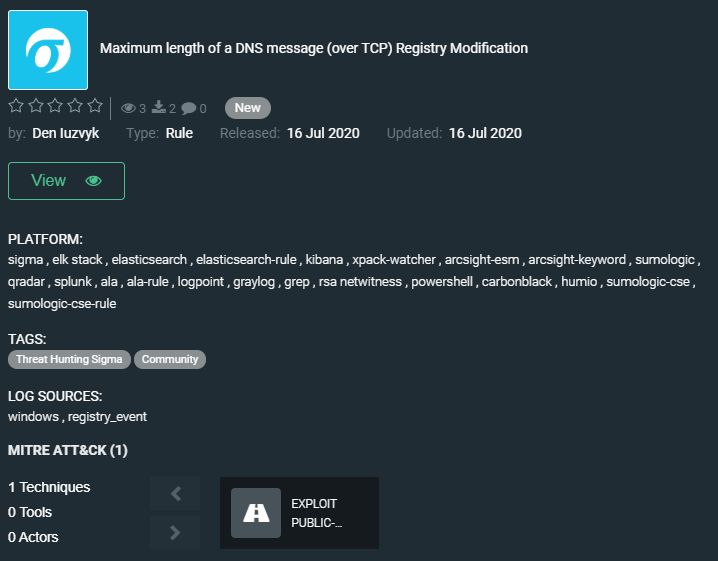

Maximale Länge einer DNS-Nachricht (über TCP) Registry-Änderung by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

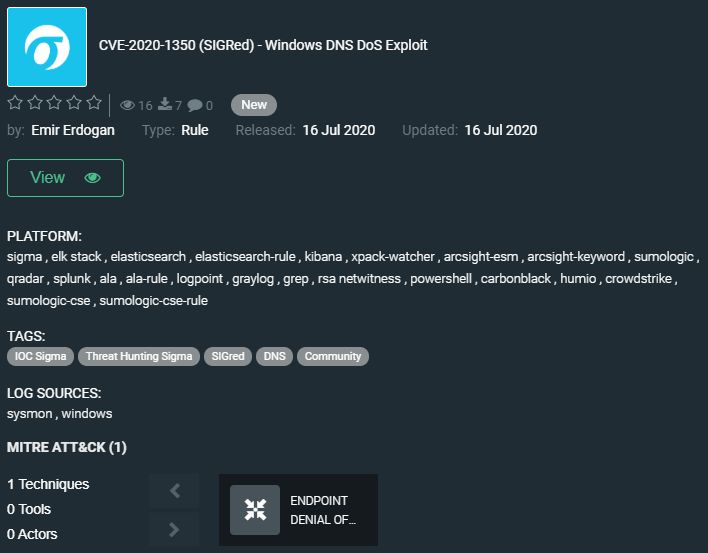

CVE-2020-1350 (SIGRed) – Windows DNS DoS Exploit by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

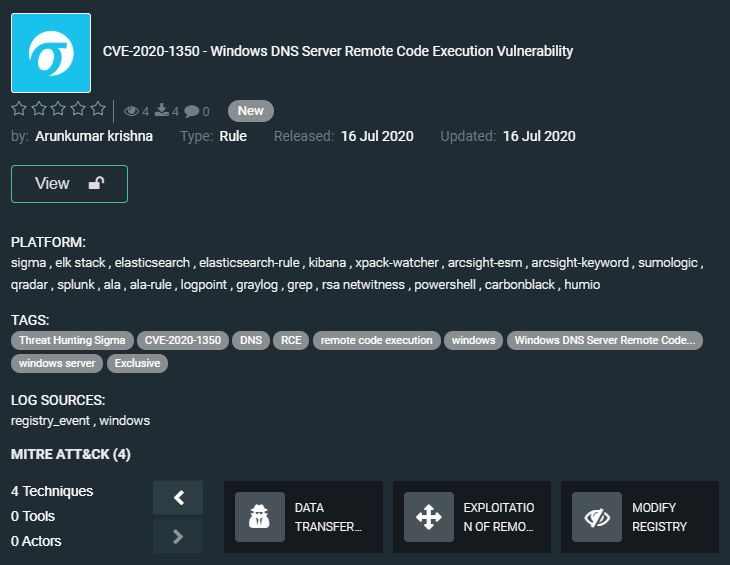

CVE-2020-1350 – Windows DNS Server Remote Code Execution Schwachstelle by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

YARA-Regel CVE-2020-1350 – Windows DNS Server Remote Code Execution Schwachstelle von Arunkumar Krishna: https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) CVE-2020-1350 DNS Remote Code Exploit [über HTTP/Proxy Logs] vom SOC-Prime-Team: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

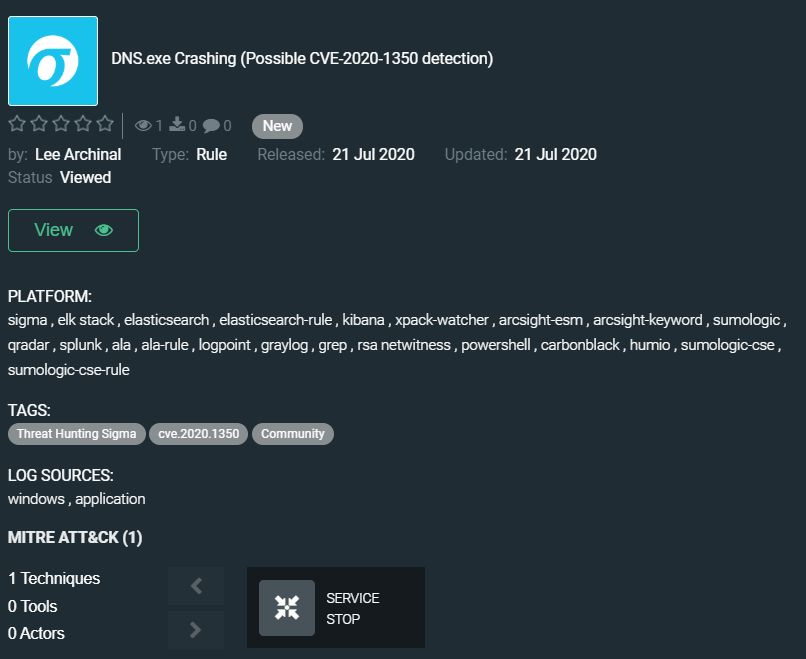

DNS.exe-Absturz (Mögliche CVE-2020-1350-Erkennung) von Lee Archinal: https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Sigma-Regel zur Erkennung der Ausnutzung von Windows DNS RCE CVE-2020-1350 von Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Diese Regel kann mit Uncoder übersetzt werden: https://uncoder.io/

Die Regeln haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Taktiken: Impact, Exfiltration, Lateral Movement, Defense Evasion, Command and Control, Initial Access, Privilege Escalation

Techniken: Exploit Public-Facing Application (T1190), Exploitation for Privilege Escalation (T1068), Endpoint Denial of Service (T1499), Datenübertragungsgrößenlimits (T1030), Ausnutzung von Remotediensten (T1210), Registry-Änderung (T1112), Datenkodierung (T1132)

Bleiben Sie dran!