Erkunden Sie sofort die neuesten Trends und passen Sie Suchergebnisse an, um ATT&CK-Strategien und -Techniken darzustellen, die am relevantesten für Ihr Bedrohungsprofil sind.

SOC Prime hat kürzlich die branchenweit erste Suchmaschine für Threat Hunting, Bedrohungserkennung und Cyber Threat Intelligence veröffentlicht, die es InfoSec-Profis ermöglicht, umfassende Informationen über Cyber-Bedrohungen zu entdecken, einschließlich relevanter Sigma-Regeln, die sofort in über 25 SIEM-, EDR- und XDR-Lösungen konvertierbar sind. Das kostenlose Tool bietet tiefgreifende Cyber-Bedrohungsinformationen und relevanten Kontext mit sekundenschneller Suchleistung. Das Tool wurde erweitert, um umfassende MITRE ATT&CK-Mappings einzubeziehen, um die Bedrohungsreferenzierung und Anwendung zur Bedrohungserkennung zu verbessern. SOC Prime war Pionier bei der Markierung von Sigma-Regeln mit MITRE ATT&CK-Referenzen, um ursprünglich Erkennungsinhalte für die NotPetya-Ransomware des berüchtigten Sandworm APT zuzuordnen. SOC Prime hat wesentlich dazu beigetragen, diese Initiative zu einem leistungsstarken Open-Source-Tool weiterzuentwickeln, das Sicherheitsprofis bei der proaktiven Bedrohungsjagd unterstützt.

Die SOC Prime-Suchmaschine, in Verbindung mit ihrer Detection as Code-Plattform, vereinfacht die Bedrohungserkennung, indem sie als sofortige Quelle für Sigma-Regeln und relevante kontextuelle Informationen dient, einschließlich MITRE ATT&CK-Referenzen, Visualisierung von Angriffstrends und Bedrohungsintelligenz-Einblicken.

Informationen über die neuesten Bedrohungen erhalten

SOC Prime nutzt die Kraft der globalen Branchenzusammenarbeit, indem es Bedrohungserkennungsmaterial von SOC Prime Team, der Open-Source-Sigma-Community und den Crowdsource-Endwicklern des Threat Bounty-Programms aggregiert. Durch die Nutzung dieses umfangreichen Pools an Wissen und Fähigkeiten können fortschrittliche Organisationen die Geschwindigkeit der Bedrohungserkennung und -jagd erhöhen.

Um die dynamisch verändernde Angriffsfläche im Auge zu behalten, enthält die Cyber-Bedrohungssuchmaschine Empfehlungen, die sicherstellen sollen, dass Cybersicherheitsexperten sofortigen Zugriff und Informationen zu aktuellen Bedrohungen erhalten.

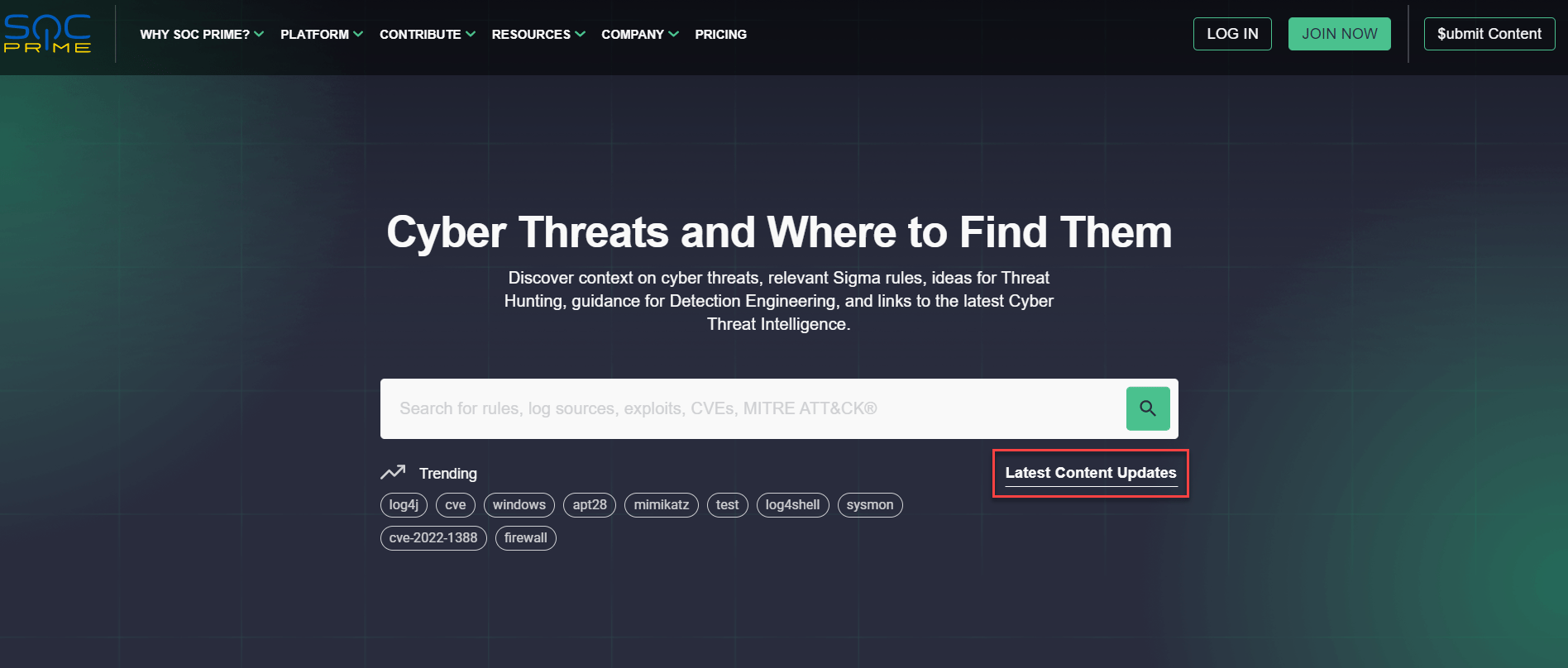

Die Suchmaschine zeigt standardmäßig trending Ergebnisse für CVEs, Exploits, APT oder andere Bedrohungen an, die derzeit im Fokus der Cyber-Bedrohungsarena stehen. Um die Suchergebnisse basierend auf dem entsprechenden Trend zu vertiefen, wählen Sie diesen Punkt aus der unten empfohlenen Optionsliste aus Trending. Durch Klicken auf die Neueste Inhaltsaktualisierungen, können Sicherheitsfachleute sofort auf die neuesten Erkennungsinhalte zugreifen, die im letzten Monat veröffentlicht wurden, und so proaktiv gegen neu auftretende Bedrohungen verteidigen.

MITRE ATT&CK-Einblicke

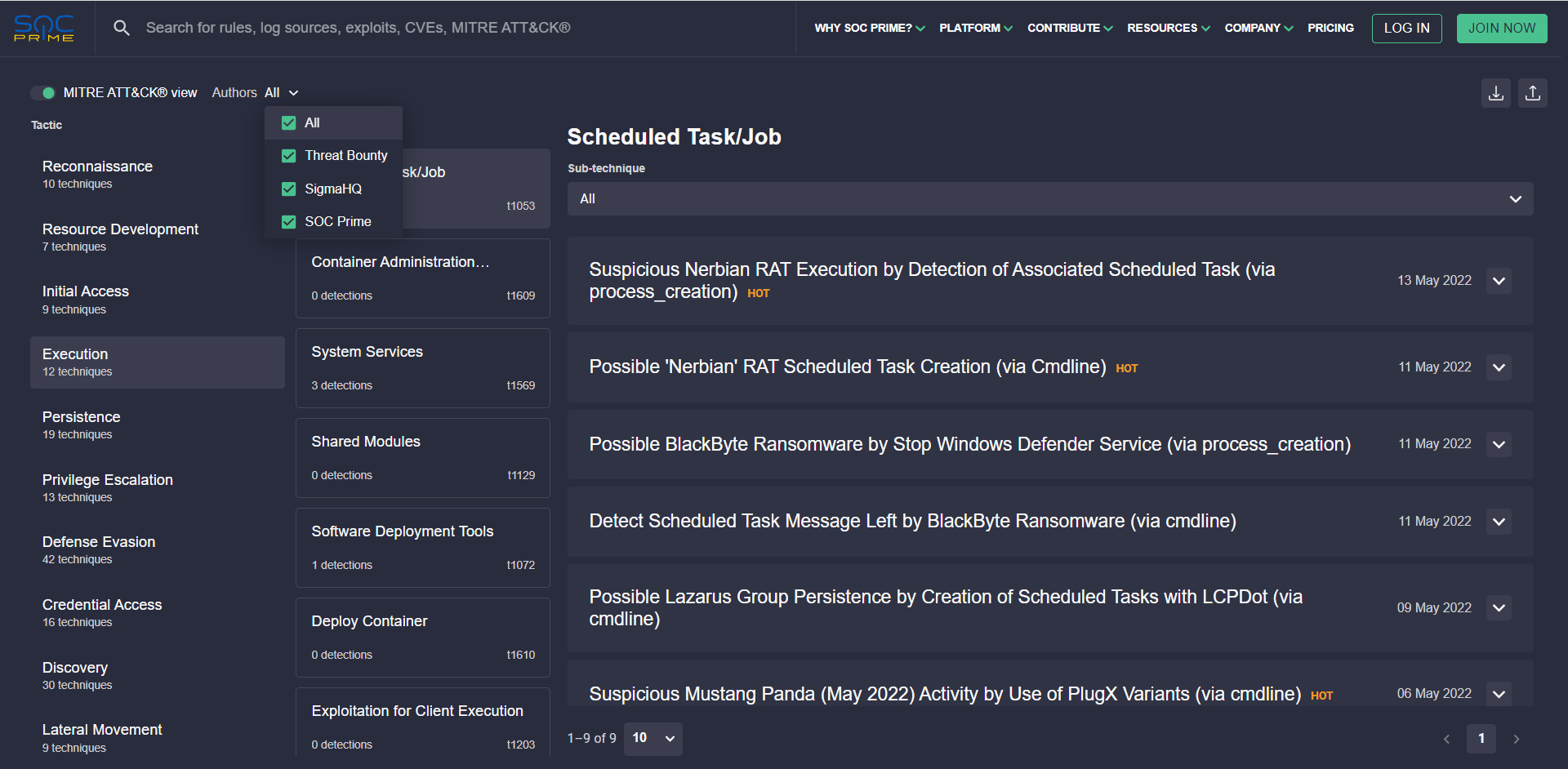

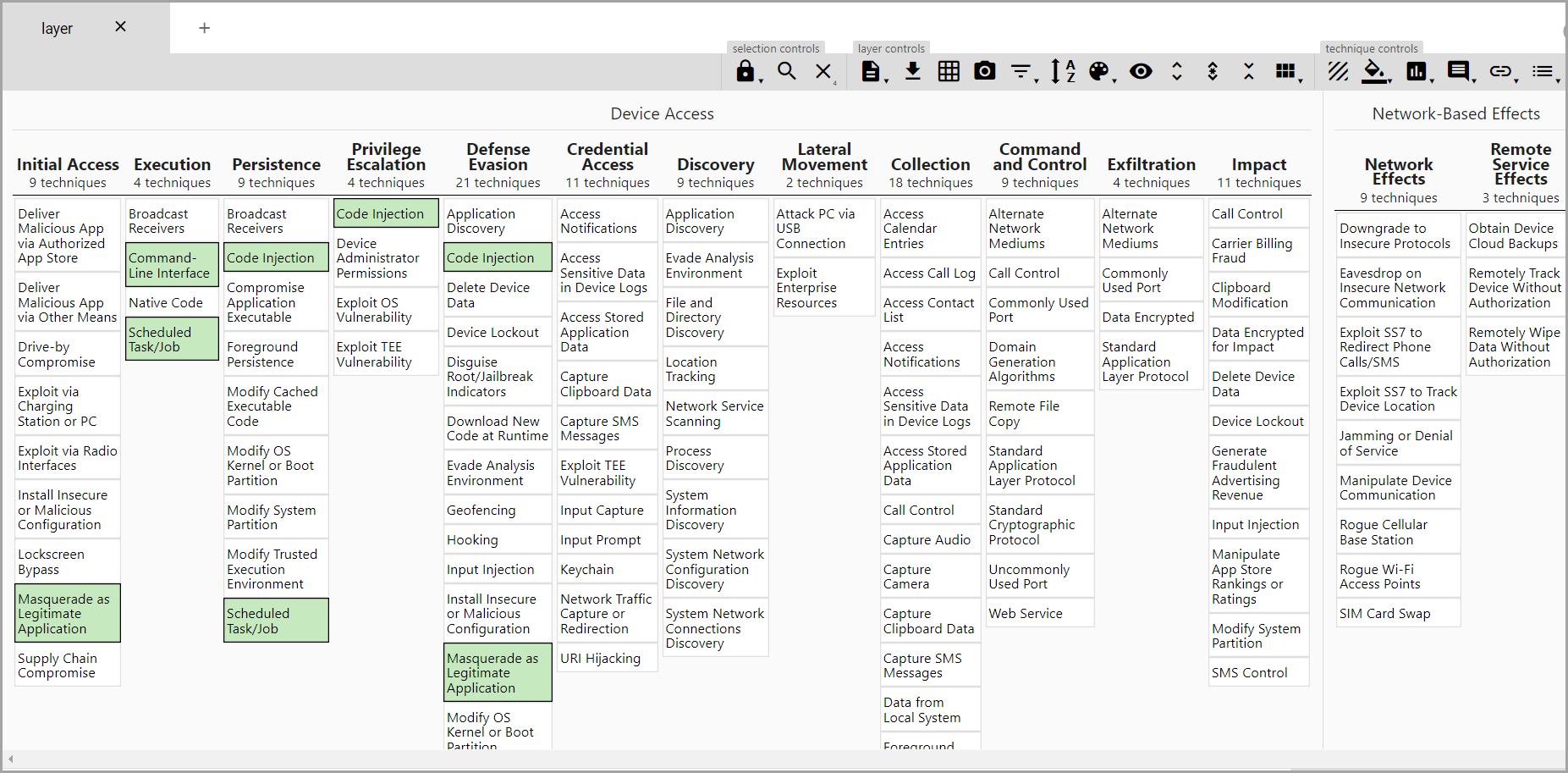

Sicherheitsfachleute können auch zur MITRE ATT&CK-Ansicht wechseln, um Suchergebnisse zu sehen, die mit dem MITRE ATT&CK-Framework ausgerichtet sind, und die für das Bedrohungsprofil ihrer Organisation relevanten Taktiken und Techniken vertiefen. Darüber hinaus ermöglicht die Suchmaschine das Filtern relevanter Sigma-Regeln, die den angewendeten ATT&CK-Parametern entsprechen, durch die entsprechenden Inhaltsautoren:

- Threat Bounty — crowdgesourcte Erkennungen entwickelt von den Threat Bounty-Inhaltsbeitragenden

- SOC Prime — Regeln, die vom SOC Prime Team erstellt wurden

- SigmaHQ — Inhalte aus dem Open-Source-Sigma-Regeln-Repository

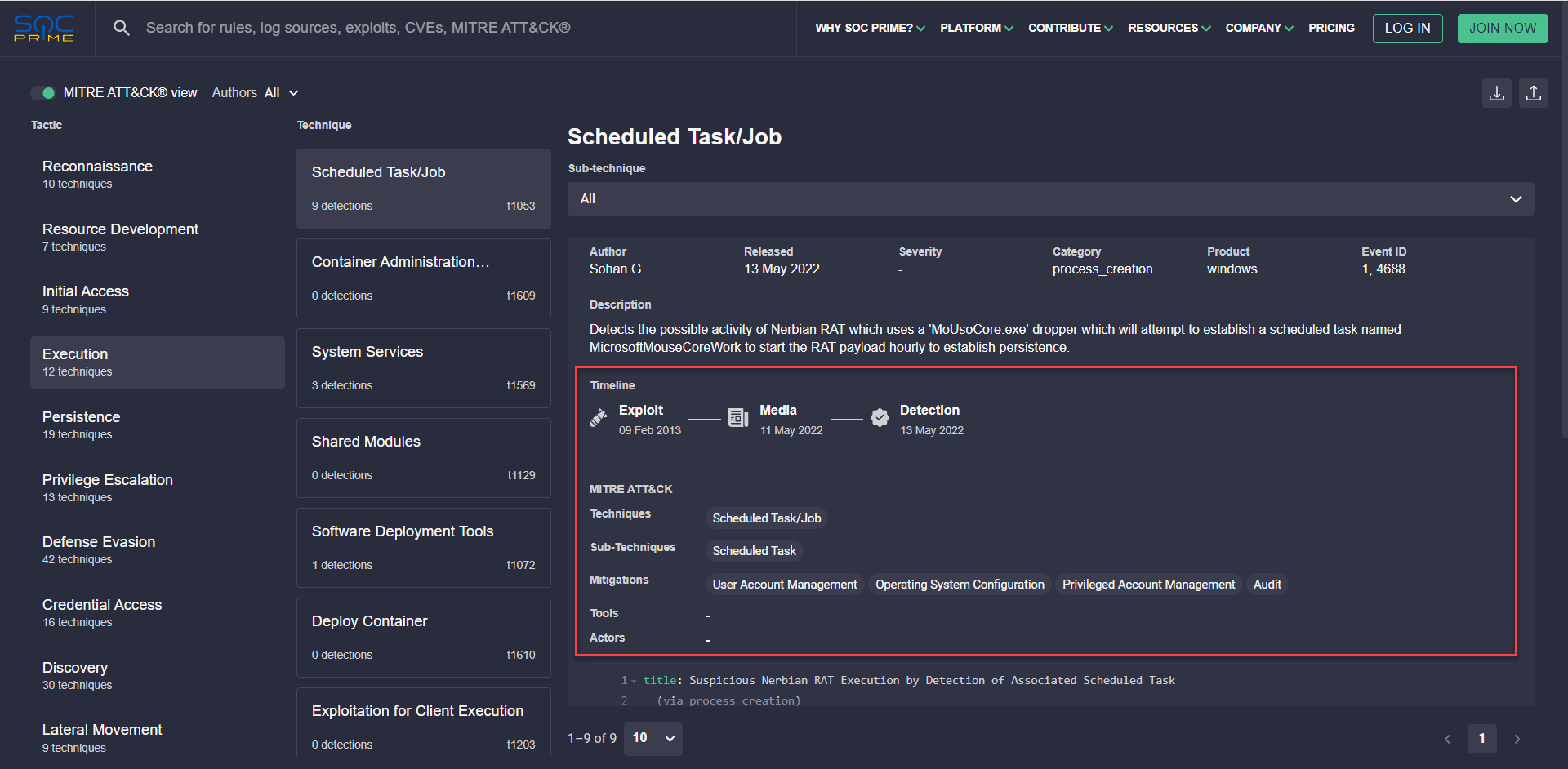

Ähnlich wie der Bedrohungskontext, der einer Sigma-Regel beiliegt, bietet die Suchmaschine auch den Zeitrahmen, der den MITRE ATT&CK-Kontext abdeckt, einschließlich:

- Die Ausnutzung der ausgewählten Technik

- CVE-Referenzen

- Verfügbare Bedrohungsintelligenz

- Medienlinks und weitere relevante Metadaten

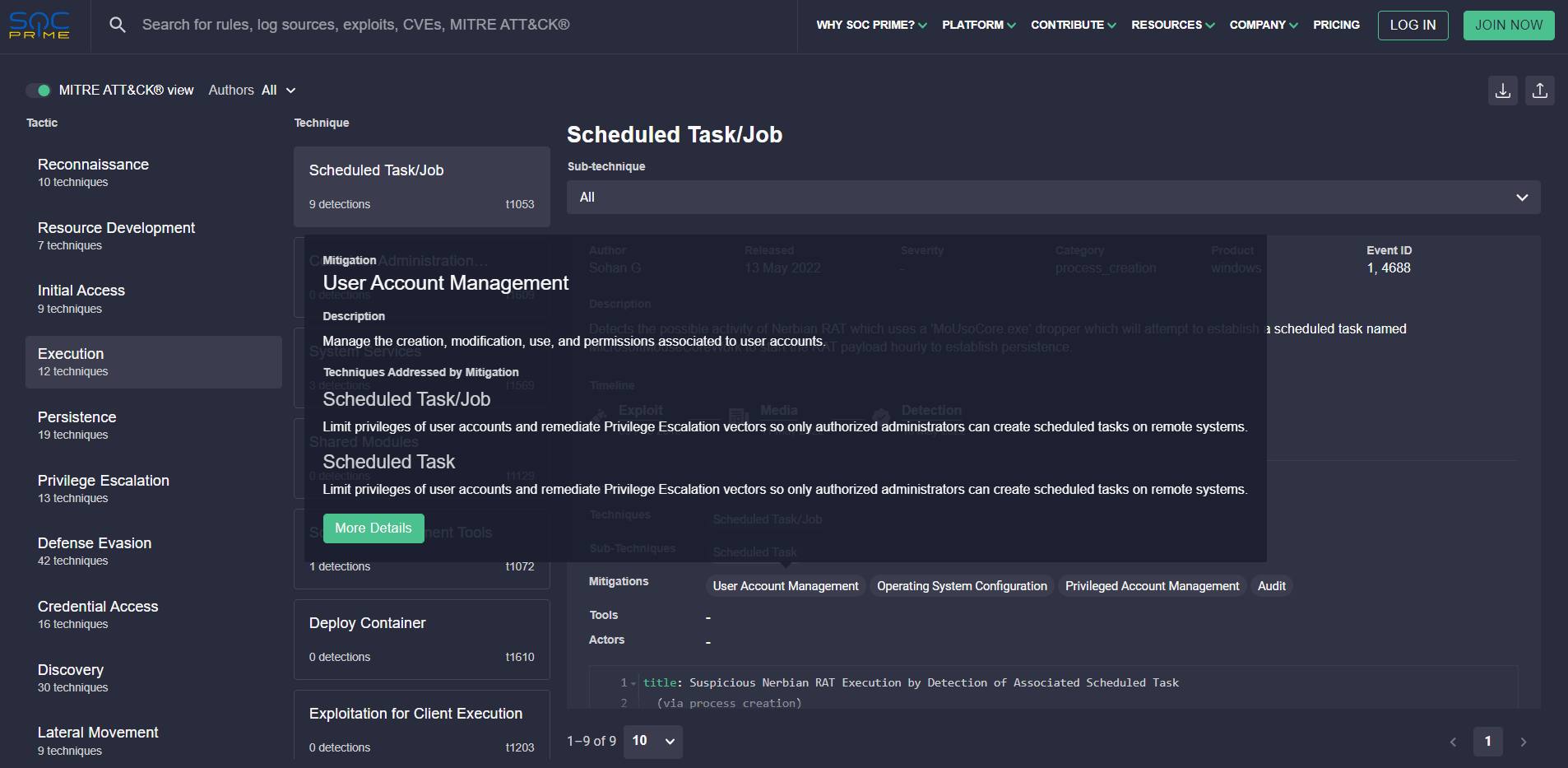

Bedrohungsjäger, Cyber Threat Intelligence-Experten und Erkennungsingenieure können auch sofort ins Detail eintauchen, um die vorgeschlagene Technik gründlich zu erkunden Minderung und die entsprechende ATT&CK-Referenz.

Mit einem Klick zur ATT&CK Navigator Tool für eine Übersicht zum Filtern

Teams können die Suchmaschinenergebnisse auch anhand der ausgewählten Taktiken und Techniken aus der entsprechenden ATT&CK Navigator JSON-Datei filtern. Sicherheitsfachleute können mit einem Klick auf das ATT&CK Navigator-Tool zugreifen, um die adressierten Techniken und Subtechniken anzuzeigen, sowie die vorkonfigurierte JSON-Datei sofort exportieren und importieren.

SOC Primes Suchmaschine ermöglicht eine gestraffte Bedrohungserkennung zusammen mit umfassenden Details und Filtern, um relevante Metadaten zu kuratierten Detection-as-Code-Inhalten von SOC Primes-Plattform abzurufen, die mit MITRE ATT&CK-Referenzen angereichert sind, um sofort kuratierte Sigma-Regeln zu erhalten, die den einzigartigen Sicherheitsbedürfnissen jeder Organisation entsprechen.