Dicht auf den Fersen der russland-verbundenen BlueAlpha’s Ausnutzung von Cloudflare Tunneling Dienste zur Verbreitung der GammaDrop Malware rückt eine andere russisch unterstützte, staatlich finanzierte APT-Gruppe ins Rampenlicht. Der berüchtigte Akteur, verfolgt als Secret Blizzard (alias Turla) APT-Gruppe, wurde beobachtet, wie er offensive Werkzeuge und Infrastrukturen anderer Hackergruppen nutzt. Die Kampagnen der Gruppe konzentrieren sich auch auf die Bereitstellung von maßgeschneiderter Malware, wobei der Tavdig-Backdoor den ersten Zugriff herstellt, um die aktualisierte Version des Backdoors namens Kazuar zu installieren.

Erkennen Sie Secret Blizzard Attacks, die KazuarV2-Malware verbreiten

Russland-verbundene Hackergruppen bleiben eine ernsthafte Herausforderung für Cybersicherheitsteams, indem sie ständig ihre Taktiken ändern, um Organisationen weltweit anzugreifen. Seit Beginn des Krieges in der Ukraine haben diese Gruppen ihre Aktivitäten verstärkt und nutzen den Konflikt, um fortschrittliche bösartige Strategien zu testen. Um Verteidigern zu helfen, Schritt zu halten, bietet die SOC Prime Plattform die weltweit größte Sammlung von CTI-angereicherten Erkennungen, unterstützt durch eine komplette Produktsuite für fortschrittliche Bedrohungserkennung, automatisierte Bedrohungsjagd und KI-gestützte Erkennungstechnik.

Drücken Sie den Erkunden Sie Erkennungen Button unten, um auf einen relevanten Erkennungsbestand zuzugreifen, der die in den neuesten Secret Blizzard-Angriffen verwendeten TTPs anspricht. Alle Regeln sind auf MITRE ATT&CKabgebildet, mit umfangreichen Metadaten angereichert und kompatibel mit über 30 SIEM-, EDR- und Data Lake-Technologien.

Alternativ könnten Cyberverteidiger relevante Erkennungsinhalte direkt im Threat Detection Marketplace suchen, indem sie das Tag „Secret Blizzard” verwenden.

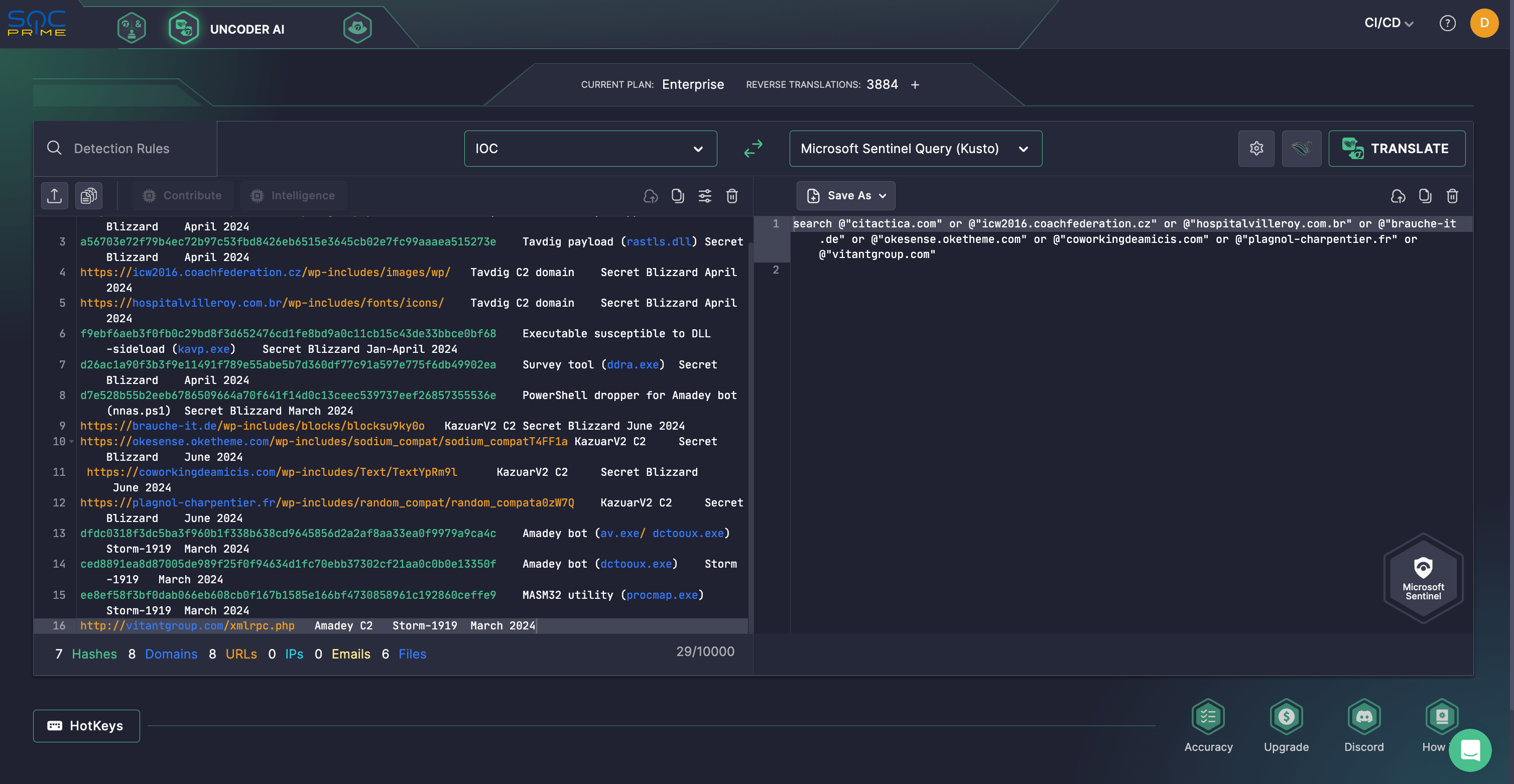

Um mit der Untersuchung fortzufahren, könnten Sicherheitsfachleute auch sofortige Jagden mit den in der entsprechenden Microsoft Threat Intelligence Forschungbereitgestellten IOCs starten. Verlassen Sie sich auf SOC Primes Uncoder AI , um benutzerdefinierte IOC-basierte Abfragen in Sekundenschnelle zu erstellen und automatisch in Ihrer ausgewählten SIEM- oder EDR-Umgebung zu arbeiten.

Analyse der Secret Blizzard Aktivität: Angriffe, die KazuarV2-Malware verbreiten

Seit dem großangelegten Einmarsch Russlands in die Ukrainesind Cyberverteidiger von der schieren Anzahl zerstörerischer Angriffe überwältigt worden, die von den cyberoffensiven Kräften des Aggressors gegen die Ukraine und ihre Verbündeten gerichtet sind. Verteidiger haben kürzlich eine zunehmende Aktivität der russischen staatsunterstützten Gruppe Secret Blizzard beobachtet, die aktiv Malware nutzt, die mit anderen Bedrohungsakteuren in Verbindung gebracht wird, um die aktualisierte Version des Kazuar-Backdoors auf Zielgeräten in der Ukraine zu installieren.

Laut aktuellen Erkenntnissen des Microsoft Threat Intelligence Teamsverwendete Secret Blizzard das Amadey Bot Malware aus dem offensiven Toolkit, das mit Storm-1919 in Verbindung steht, um im Frühjahr 2024 eigene bösartige Samples auf kompromittierten Systemen zu installieren, die mit dem ukrainischen Militär verbunden sind. Forscher heben hervor, dass dies der zweite Fall seit 2022 ist, in dem Secret Blizzard eine cyberkriminelle Kampagne gestartet hat, um seine maßgeschneiderte Malware auf ukrainische Organisationen zu verbreiten. Im Januar 2024 nutzte Secret Blizzard den Backdoor von Storm-1837 (alias UAC-0149 or Flying Yeti), einem weiteren russischen Akteur, der ukrainische Militäroperatoren mit Drohnen angreift, um die Tavdig- und KazuarV2-Backdoors auf einer kompromittierten ukrainischen Instanz zu installieren.

Secret Blizzard ist mit demselben Bedrohungsakteur verbunden, der von anderen Sicherheitsanbietern unter den Namen Turla, Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton oder Venomous Bear verfolgt wird. Die Gruppe konzentriert sich hauptsächlich auf Regierung, diplomatische und militärische Organisationen, indem sie verschiedene Aufklärungstools und maßgeschneiderte Malware einsetzt. Bemerkenswerterweise hat CISA Secret Blizzard mit dem Center 16 des russischen FSB in Verbindung gebracht.

Seit Februar 2022 ist Turla stark an Cyberspionage-Kampagnen beteiligt, die sich gegen die Ukraine richten, wobei der Fokus auf der Aufklärung und der Ausnutzung von Phishing-Angriffen liegt, um Zugangsdaten und andere sensible Informationen zu stehlen. Zum Jahreswechsel 2023 hat Turla APT ältere Andromeda USB-gelieferte Malware verwendet um neue Backdoors und maßgeschneiderte Aufklärungstools in ihrer Kampagne gegen die Ukraine einzusetzen.

Forscher sind sich unsicher, ob Turla den Amadey-Botnet übernommen oder Zugang dazu gekauft hat, aber die letzte Kampagne hebt die Tendenz der Gruppe hervor, sich hinter anderen Hackergruppen zu verstecken. Es wird angenommen, dass Secret Blizzard entweder Amadey MaaS verwendet hat oder heimlich auf dessen C2-Panels zugegriffen hat, um einen PowerShell-Dropper auf betroffene Geräte zu starten.

Die Untersuchung konnte die beiden DLLs, die üblicherweise von Amadey-Bots auf von Secret Blizzard verwalteten Geräten verwendet werden, nicht finden, aber sie wurden wahrscheinlich verwendet, um Zwischenablagedaten und Browserzugriffsdaten zu sammeln. Secret Blizzard setzte auch ein maßgeschneidertes Aufklärungstool ein, um Systeme anzugreifen, die mit STARLINK-IPs verbunden sind, die oft in Verbindung mit ukrainischen Militärgeräten stehen. Dieses Tool entschlüsselte ein Batch-Script oder Cmdlets mit einem benutzerdefinierten RC4-Algorithmus.

Das Batch-Skript sammelte Details über das Opfersystem und überprüfte, ob Microsoft Defender aktiv war oder die Aktivität des Amadey-Bots markierte. Das verwendete benutzerdefinierte Aufklärungstool half Secret Blizzard auch, hochrangige Ziele zu identifizieren und einen PowerShell-Dropper mit dem Tavdig-Backdoor und einem anfälligen Symantec-Binary für DLL-Sideloading bereitzustellen. Die Tavdig-Malware ermöglichte weitere Aufklärung, sammelte Benutzerdaten, Netzwerkstatistiken und Patch-Informationen und installierte gleichzeitig Registryschlüssel für die Persistenz des KazuarV2-Backdoors.

Die Operationen von Secret Blizzard stützen sich auf Drittanbieter, um wertvollen Spionagezugriff zu etablieren. Die Gruppe hat ihr eigenes Gegnertoolkit für Spionage in großen Domänenumgebungen angepasst und speziell auf ukrainische militärische Ziele zugeschnitten. Zusätzlich könnte die Gruppe bestrebt sein, den Zugang zu strategischen ministerialen Systemen zu eskalieren.

Die zunehmenden Angriffe durch Secret Blizzard gegen die Ukraine, kombiniert mit der Taktik der Gruppe, sich hinter anderen Hackergruppen zu verstecken, erfordern schnelle und proaktive Reaktionen der Verteidiger. SOC Prime Plattform für kollektive Cyberabwehr stattet Sicherheitsteams mit hochmodernen Lösungen aus, um die Bedrohungserkennung und Jagdfähigkeiten zu verbessern, die Angriffsfläche erheblich zu reduzieren und eine robuste Cybersicherheitsstruktur aufzubauen.