Seit einem ausgewachsenen Krieg in der Ukraine, russland-unterstützte Hacker-Kollektive haben ihre bösartige Aktivität gegen die Ukraine und ihre Alliierten an der Cyber-Frontlinie intensiviert, um Spionageoperationen durchzuführen und kritische Systeme lahmzulegen. Zum Beispiel eine niederträchtige Sandworm APT-Gruppe (auch bekannt als UAC-0082, UAC-0145, APT44) greift seit über einem Jahrzehnt ukrainische Organisationen an und zielt hauptsächlich auf Regierungsbehörden und kritische Infrastruktursektoren.

Die Forscher von Symantec und Carbon Black haben kürzlich eine zweimonatige Kampagne aufgedeckt die auf ein großes Geschäftsdienstleistungsunternehmen in der Ukraine und einen separaten einwöchigen Angriff auf eine lokale staatliche Stelle abzielt. Bemerkenswerterweise verließen sich die Angreifer hauptsächlich auf Living-off-the-Land (LotL)-Techniken und Dual-Use-Tools, um anhaltenden Zugriff zu erreichen.

Erkennen Sie die neuesten Angriffe auf die Ukraine durch russische Hacker

Cyber-Verteidiger stehen unter wachsendem Druck, da russische Bedrohungsakteure ihre Taktiken weiterentwickeln und ihre Tarnfähigkeiten schärfen. Seit Beginn des Krieges in der Ukraine haben diese staatlich unterstützten APT-Gruppen die Operationen intensiviert und nutzen den Konflikt, um mit modernen Cyberangriffsstrategien zu experimentieren und diese zu verfeinern. Und diese Aktivität hat weltweite Auswirkungen, da russland-verbundene Akteure laut dem ESET APT-Aktivitätsbericht für Q4 2024–Q1 2025 nun weltweit an zweiter Stelle unter den APT-Angriffsquellen stehen.

Registrieren Sie sich für die SOC Prime-Plattform , um potenzielle russische APT-Angriffe so früh wie möglich zu erkennen. Klicken Sie auf den Erkennungen Erkunden Button unten, um auf einen kuratierten Stapel von Erkennungsregeln zuzugreifen, die entwickelt wurden, um die jüngste Kampagne zu identifizieren und darauf zu reagieren, die LotL-Taktiken, Dual-Use-Tools und ein maßgeschneidertes, mit Sandworm verknüpftes Webshell verwendet, um ukrainische Organisationen anzugreifen.

Alternativ können Cyber-Verteidiger nach relevantem Erkennungsinhalt direkt im Threat Detection Marketplace suchen, indem sie die Tags „Sandworm“ oder „Seashell Blizzard“ verwenden.

Alle Regeln in der SOC Prime Plattform sind mit mehreren SIEM-, EDR- und Data Lake-Lösungen kompatibel und sind auf das MITRE ATT&CK® Rahmenwerk abgebildet. Zusätzlich ist jede Regel mit detaillierten Metadaten ausgestattet, darunter Bedrohungsinformationen Referenzen, Angriffschronologien, Erste-Hilfe-Empfehlungen und mehr.

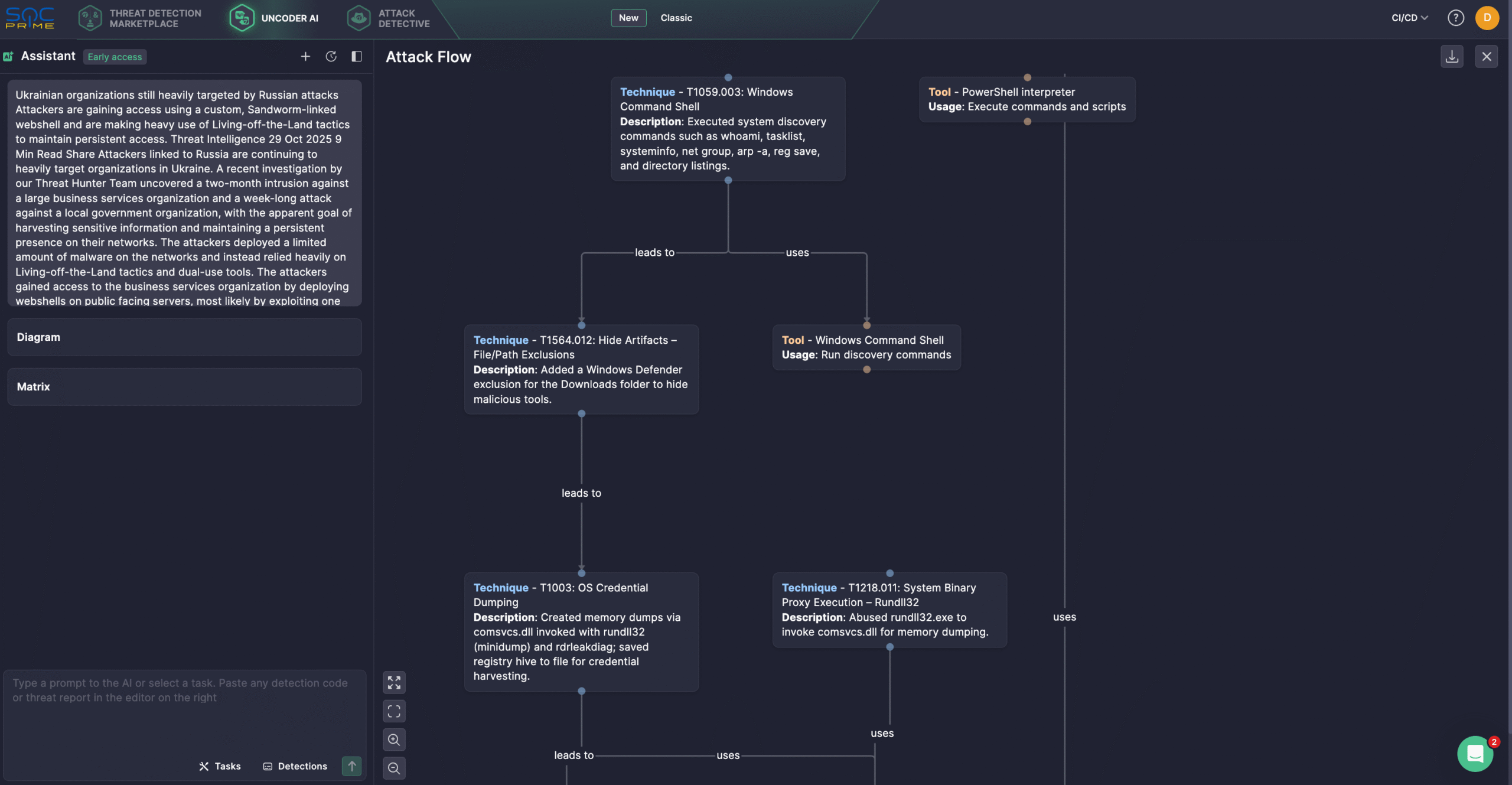

Zusätzlich könnten Sicherheitsexperten die Bedrohungsuntersuchung mit Uncoder AI, einer privaten IDE & Co-Pilot für bedrohunsginformierte Erkennungstechnik, verschlanken. Generieren Sie Erkennungsalgorithmen aus Roh-Bedrohungsberichten, ermöglichen Sie schnelle IOC-Sweeps, prognostizieren Sie ATT&CK-Tags, optimieren Sie Abfragecode mit KI-Tipps und übersetzen Sie ihn in mehrere SIEM-, EDR- und Data Lake-Sprachen. Beispielsweise können Sicherheitsexperten den neuesten Bericht von Symantec und Carbon Black verwenden, um ein Angriffssflussdiagramm in wenigen Klicks zu generieren.

Ukraine von russischen Hackern angegriffen: Die neueste Kampagnenanalyse

Die russland-verbundenen Bedrohungsakteure haben intensive Angriffe auf ukrainische Organisationen durchgeführt seit dem Beginn von Russlands großflächiger Invasion. Das Bedrohungsjagd-Team von Symantec und Carbon Black hat kürzlich eine anhaltende zweimonatige Kampagne identifiziert, die ein großes Geschäftsdienstleistungsunternehmen kompromittierte und eine einwöchige Eindringung in eine lokale staatliche Institution. Beide Kampagnen waren offenbar darauf ausgerichtet, sensible Daten zu sammeln und anhaltenden Netzwerkzugang zu erhalten. Statt großflächige Malware einzusetzen, verwendeten die Gegner hauptsächlich LotL-Techniken und Dual-Use-Tools, um sich heimlich innerhalb der Umgebungen zu bewegen.

Gegner drangen in das Geschäftsdienstleistungsunternehmen ein, indem sie Webshells auf öffentlich zugänglichen Servern installierten, wahrscheinlich indem sie ungepatchte Schwachstellen ausnutzten. Zu den verwendeten Werkzeugen gehörte Localolive, eine benutzerdefinierte Webshell, die zuvor von Microsoft mit einer Sandworm Untergruppe (auch bekannt als Seashell Blizzard) in Verbindung gebracht und in einer früheren lang andauernden Sandworm-Eindrigngskampagne mit dem Codenamen BadPilot beobachtet wurde, um anfänglichen Zugriff zu schaffen.

Sandworm APT, verbunden mit Russlands Militärgeheimdienst GRU, ist berüchtigt für Spionage- und Zerstörungsoperationen. Die Gruppe wurde in Verbindung gebracht mit bösartigen Operationen, die auf das ukrainische Stromnetz zielten, den VPNFilter-Angriffen auf Router und der AcidRain-Wiper-Kampagne gegen Viasat-Satellitenmodems, und ist auch dafür bekannt, IoT-Geräte ins Visier zu nehmen. Im Februar 2025 stand die Gruppe hinter einer weiteren langfristigen Kampagne aktiv seit 2023, bei der Gegner trojanisierte Microsoft Key Management Service (KMS) Aktivatoren und gefälschte Windows-Updates verwendeten, um ukrainische Systeme zu kompromittieren.

Bösartige Aktivität im angegriffenen Unternehmen begann Ende Juni 2025, als Angreifer versuchten, eine Webshell von einer Remote-IP-Adresse zu installieren. Nach Erlangung des Zugangs führten sie eine Reihe von Aufklärungskommandos aus (whoami, systeminfo, tasklist, net group) um die Umgebung zu kartieren. Dann deaktivierten sie Windows Defender-Scans für den Downloads Ordner, was auf Admin-Rechte hindeutet, und erstellten eine geplante Aufgabe, um regelmäßig Speicherabbilder zu erstellen, wahrscheinlich um Anmeldedaten zu extrahieren.

Zwei Tage später wurde eine zweite Webshell bereitgestellt, gefolgt von zusätzlichen Netzwerkanalysen. Die Aktivität breitete sich später auf andere Systeme aus. Auf dem zweiten Computer suchten die Gegner nach Symantec-Software, listeten Dateien auf und suchten nach KeePass-Prozessen, was auf einen Versuch hinwies, gespeicherte Passwörter zu erhalten. Nachfolgende Handlungen umfassten weitere Speicherabbilder (unter Verwendung von rdrleakdiag), Neukonfiguration von Windows Defender und die Ausführung verdächtiger Binärdateien, wie service.exe and cloud.exe, deren Namen Webshells ähnelten, die anderswo in der Eindringung verwendet wurden. Ein weiteres bemerkenswertes Merkmal der Eindringung war die Verwendung eines legitimen MikroTik Router-Management-Werkzeugs (winbox64.exe), welches die Angreifer im Downloads Ordner der betroffenen Systeme platzierten. Besonders bemerkenswert, berichtete auch CERT-UA von der Verwendung davon winbox64.exe Im April 2024, in Verbindung mit einer Sandworm-Kampagne, die sich gegen die Informations- und Kommunikationstechnologiesysteme (IKT) des Energie-, Wasser- und Wärmeversorgungssektors über 20 Organisationen in der Ukraine richtete.

Obwohl die Verteidiger keine direkten Beweise dafür fanden, dass die jüngsten Eindringungen mit Sandworm in Verbindung stehen, nahmen sie an, dass die Operationen offensichtlich aus Russland stammten. Die Untersuchung ergab ferner die Verwendung mehrerer PowerShell-Hintertüren und verdächtiger ausführbarer Dateien, die wahrscheinlich Malware darstellten, obwohl keine dieser Proben bisher zur Analyse wiederhergestellt wurde.

Gegner zeigten tiefes Fachwissen im Umgang mit nativen Windows-Werkzeugen, was beweist, wie ein erfahrener Operator Aktivität eskalieren und sensible Informationen, einschließlich Anmeldedaten, exfiltrieren kann, während er im Netzwerk fast ohne sichtbare Spuren bleibt. Als potentielle Gegenmaßnahmen zur Risikoreduktion von russland-unterstützten Angriffen empfehlen Verteidiger die Anwendung des Symantec-Schutzbulletins.

Mit den zunehmenden Versuchen russland-unterstützter Hacker-Kollektive, die Ukraine und ihre Verbündeten zu kompromittieren, sollten Organisationen bereit sein, solche heimlichen Bedrohungen zu vereiteln, bevor sie sich zu Angriffen eskalieren. Indem sie sich auf die vollständige Produktsuite von SOC Prime unterstützt durch KI, Automatisierung und Echtzeit-Bedrohungsinformationen, verlassen, können Sicherheitsteams Cyberangriffe jeglicher Raffinesse abwehren und die Verteidigung der Organisation stärken. Exklusiv für MDE-Kunden kuratiert SOC Prime auch ein Bear Fence Paket, um automatisiertes Bedrohungsjagen für APT28 und 48 weitere staatlich gesponserte russische Akteure zu ermöglichen, sodass Teams automatisch nach Fancy Bear und seinen Geschwistern durch ein exklusives Attack Detective-Szenario mit 242 ausgewählten Verhaltensregeln, über 1 Million IOCs und einem dynamischen, KI-gesteuerten TTP-Feed jagen können.