Und wieder freuen wir uns, Ihnen unser Regel-Überblickvorzustellen, der diesmal nicht nur die Erkennungsinhalte der Teilnehmer des Threat Bounty Program zeigt, sondern auch die des SOC Prime Teams. Heute erzählen wir Ihnen ein wenig über Valak- und HanaLoader-Malware, die Erkennung von Datenabzügen und den Missbrauch von MSBuild sowie das Hijacking von Kommandozeilenargumenten.

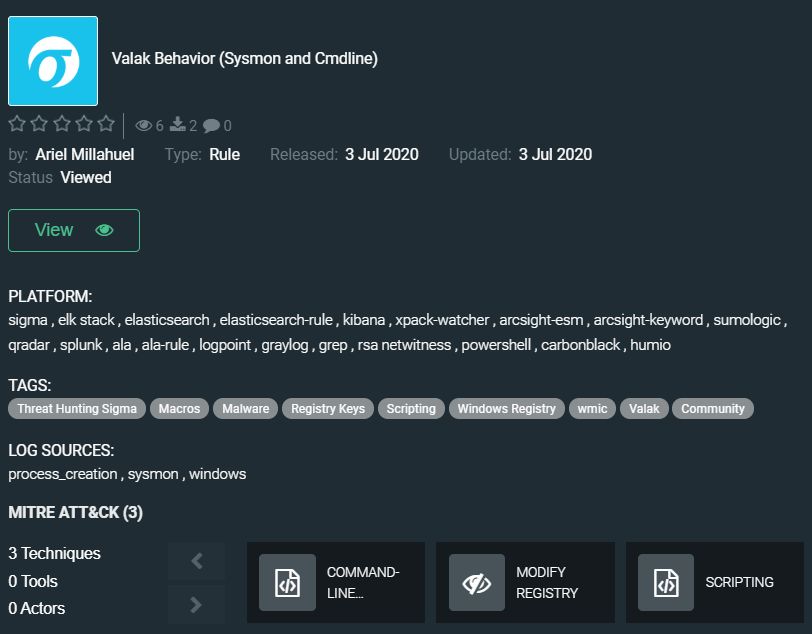

Die Valak-Malware ist eine komplexe Malware mit einer umfangreichen modularen Architektur, die erstmals Ende 2019 beobachtet wurde. Die Forscher beobachteten eine Reihe dramatischer Veränderungen in dieser Malware und entdeckten in weniger als sechs Monaten über 30 verschiedene Versionen. Die Valak-Malware wurde zuerst als Loader für andere Tools verwendet, aber kürzlich entdeckte Versionen können auch als Informationsdiebstahl eingesetzt werden, um Microsoft-Exchange-Server anzugreifen, um Unternehmens-Mailing-Informationen und Passwörter zusammen mit dem Unternehmenszertifikat zu sammeln und zu exfiltrieren. Die zuletzt entdeckten Kampagnen zur Verbreitung dieser Malware richteten sich gegen Unternehmen in den USA und Deutschland. Valak verwendet fortschrittliche Ausweichtechniken wie ADS und das Verstecken von Komponenten in der Registrierung. Darüber hinaus verzichteten die Entwickler von Valak im Laufe der Zeit darauf, PowerShell zu verwenden, da moderne Sicherheitsprodukte diese erkennen und verhindern können.

Die Gemeinschaftsregel von Ariel Millahuel basiert auf einer kürzlich veröffentlichten Untersuchung, die das Verhalten dieser Malware abdeckt, die sich kontinuierlich weiterentwickelt und ihre Macht erhöht: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

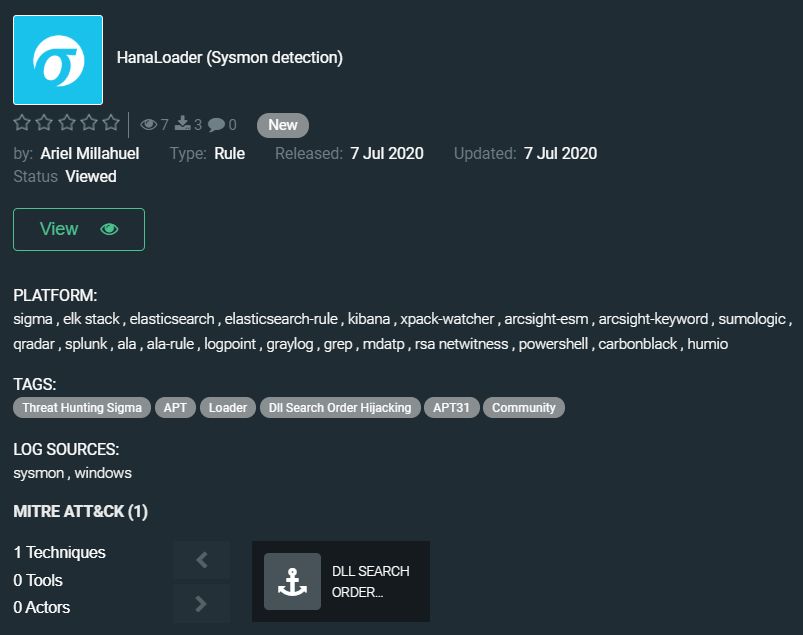

Ariels zweite Regel in diesem Überblick hilft, HanaLoader-Malware zu erkennen, die von der APT31-Gruppe in Cyber-Spionage-Kampagnen verwendet wurde, um den DropboxAES-Trojaner zu liefern (einen Blogartikel über Erkennungsinhalte, um die Aktivitäten dieses Trojaners aufzudecken, finden Sie hier).

Gegner missbrauchen oft signierte legitime ausführbare Dateien von verschiedenen Softwareherstellern, um bösartigen Code zu laden. In den beobachteten Kampagnen verwendeten sie DLL-Suchreihenfolge-Hijacking, um die HanaLoader-Malware auszuführen. Sie wurde verwendet, um eine zusätzliche Nutzlast von einer entfernten Ressource über HTTPS herunterzuladen und zu starten. Die Nutzlast der zweiten Stufe überschreibt HanaLoader durch Prozess-Dumping und läuft weiterhin im Speicher. Die Gemeinschaftsregel ist auf dem Threat Detection Marketplace verfügbar: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

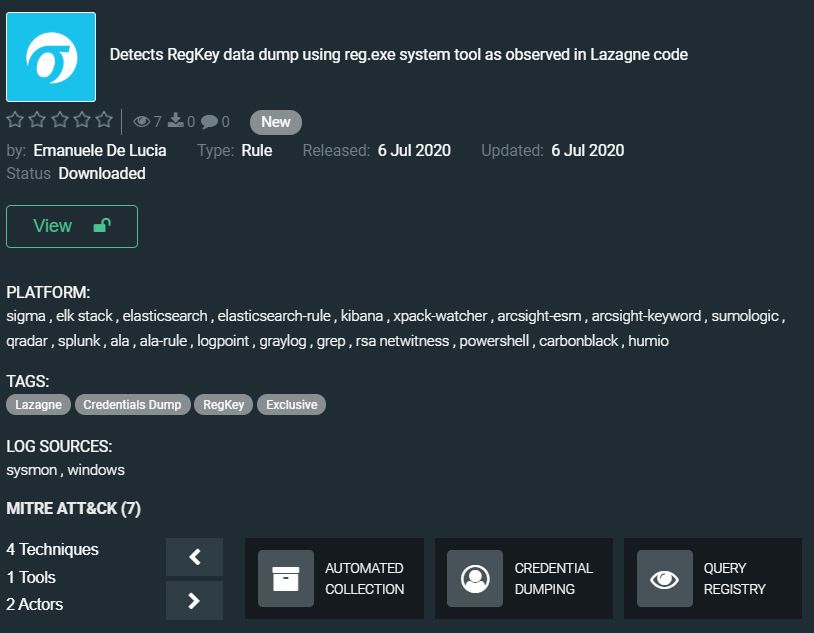

Weiter in unserem Überblick wird Emanuele De Lucia mit der exklusiven Regel „Detects RegKey-Datenauszug mit dem reg.exe-Systemwerkzeug, wie im Lazagne-Code beobachtet“ debütieren: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

Das LaZagne-Projekt ist eine Open-Source-Anwendung, die dazu verwendet wird, auf einem lokalen System gespeicherte Passwörter abzurufen. Jede Software speichert Passwörter mit verschiedenen Techniken (Klartext, APIs, proprietäre Algorithmen, Datenbanken usw.), und LaZagne wurde entwickelt, um diese Passwörter für die am häufigsten verwendete Software zu finden. Emanuele De Lucias Regel, basierend auf unserer eigenen Forschung und dem Lazagne-Quellcode, ermöglicht es Sicherheitslösungen, einen RegKey-Datenauszug zu erkennen. Die Methode, die von der oben genannten Anwendung verwendet wird, um Passwörter zu extrahieren, kann in verschiedenen Varianten von Informationsdieben verwendet werden, um Anmeldeinformationen unauffällig zu extrahieren.

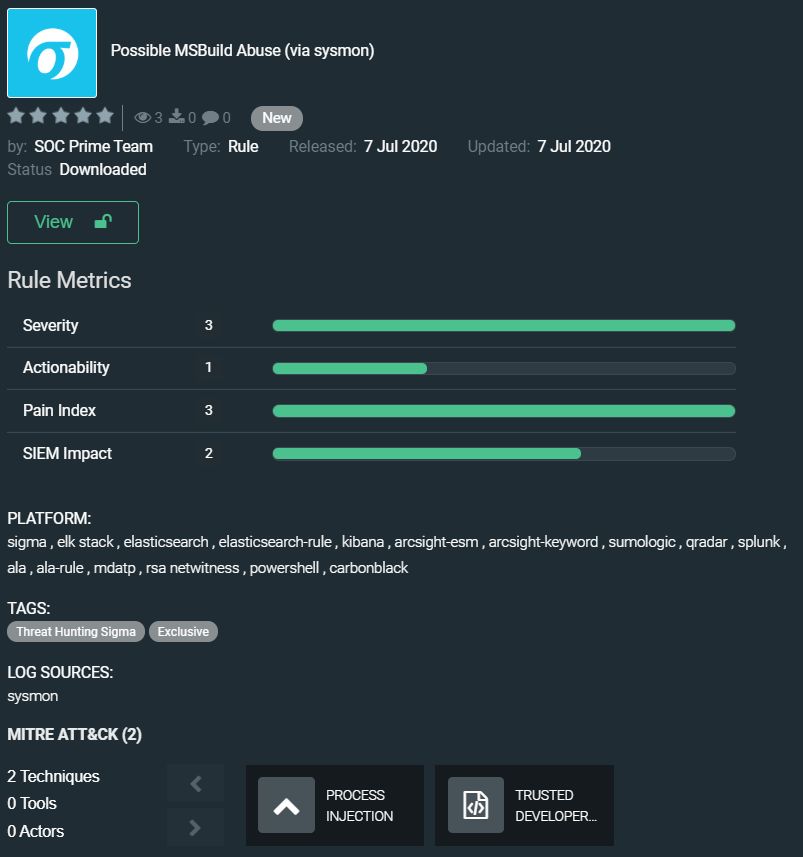

Wir setzen unseren Überblick mit der Regel des SOC Prime Teams fort – Möglicher MSBuild-Missbrauch (via sysmon): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild ist ein vertrauenswürdiges Windows-Binary, das Teil des Microsoft .NET Frameworks ist und zum Erstellen von Anwendungen in Umgebungen genutzt werden kann, in denen Visual Studio nicht installiert ist. Die Fähigkeit dieses Binarys, lokal auf einem System gespeicherten Code auszuführen, kann zur Umgehung bestehender Sicherheitskontrollen führen (Gruppenrichtlinie, Anwendungs-Whitelisting usw.), die PowerShell oder andere ähnliche Tools verhindern, die auf PowerShell angewiesen sind. Gegner können die Technik verwenden, die keine Artefakte hinterlässt, da sie die Festplatte nicht berührt und der Code in einen legitimen Windows-Prozess wie den Internet Explorer injiziert wird. Die vom SOC Prime Team entwickelte Regel hilft, möglichen MSBuild-Missbrauch zu entdecken und fortschrittliche Bedrohungsakteure in den frühen Stadien des Cyberangriffs zu stoppen.

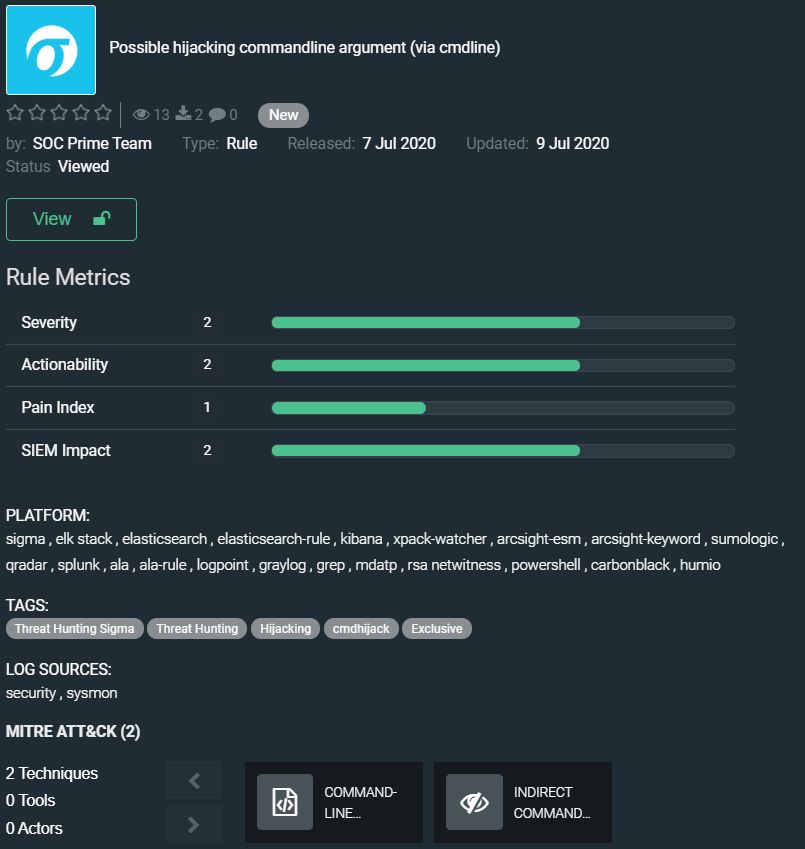

Und die letzte Regel im heutigen Überblick wurde ebenfalls vom SOC Prime Team entwickelt und nennt sich „Mögliches Kommandozeilen-Argument-Hijacking (via cmdline)“ und dessen Nützlichkeit lässt sich bereits aus dem Namen erkennen. Aber lassen Sie uns ein paar Worte über die Regel hinzufügen. Gegner können einen Fehler in der Ausführung von cmd oder conhost nutzen, um das Kommandozeilen-Argument zu hijacken. Der Fehler ermöglicht es Cyberkriminellen, cmd.exe dazu zu bringen, das ausführbare Programm ihrer Wahl auszuführen. Die potenziellen Auswirkungen umfassen Denial of Service, Informationsabfluss, willkürliche Codeausführung (abhängig von der Zielanwendung und dem System). Die exklusive Regel zur Aufdeckung solchen bösartigen Verhaltens finden Sie hier: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

Die Regeln haben Übersetzungen für die folgenden Plattformen:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Techniken: Execution, Persistence, Privilege Escalation, Defense Evasion, Discovery, Collection, Credential Access

Techniken: Kommandozeilen-Schnittstelle (T1059), Registrierung ändern (T1112), Skripterstellung (T1064), DLL-Suchreihenfolge-Hijacking (T1038), Kontenerkennung (T1087), Automatisierte Sammlung (T1119), Anmeldeinformations-Dumping (T1003), Registry abfragen (T1012), Fortschritts-Injektion (T1055), Vertrauenswürdige Entwickler-Utilities (T1127)

Warten Sie auf den nächsten Überblick in einer Woche.

Bleiben Sie sicher!